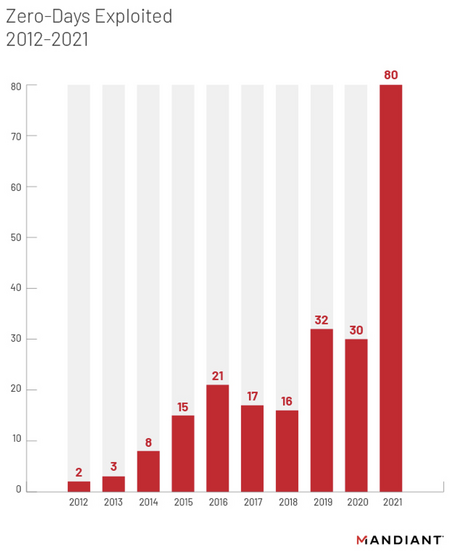

2021 年末までに、Mandiant Threat Intelligence は、80 件のゼロデイが実際に悪用されたことを確認しました。これは、過去最高となった 2019 年に記録した数の実に 2 倍以上です。ゼロデイ脆弱性を悪用する主な攻撃者は、引き続き国家の支援を背景としたグループであり、特に中国のグループがその筆頭です。また、金銭的動機のある攻撃者、特にランサムウェアグループがゼロデイエクスプロイトを展開する割合も大幅に増加し、2021 年にゼロデイを悪用した特定攻撃グループの 3 つに 1 つには、金銭的動機があることが判明しました。攻撃者が最も頻繁に悪用しているのは、Microsoft、Apple、Google製品のゼロデイであり、これらのベンダーの知名度を反映していると思われます。2021 年におけるゼロデイ悪用の大幅な増加、およびそれを利用する攻撃者の多様化は、ほぼすべての産業分野および地域の組織、特にこれらの一般的なシステムを大規模に活用している組織のリスクポートフォリオを拡大しています。

●対象範囲について

Mandiant は、2012 年から 2021 年にかけて実際に悪用されていると確認された 200 以上のゼロデイ脆弱性を分析しました。Mandiant におけるゼロデイとは、パッチが公開される前に実際の攻撃に悪用された脆弱性を指します。私たちは、Mandiant の独自リサーチ、お客様組織における侵害調査結果、およびオープンソースで特定されたゼロデイ脆弱性を調査し、特定のグループが悪用したゼロデイに焦点を当てました。この分析で使用したこれらのソースは信頼できると考えていますが、一部のソースの調査結果を確認することはできません。というのは、デジタルフォレンジック調査によって過去のインシデントが発見され続けているため、この調査は今後も流動的であり、将来的な補足情報が出てくる可能性があると思われます。

●2021年、ゼロデイ脆弱性の悪用は過去最高に

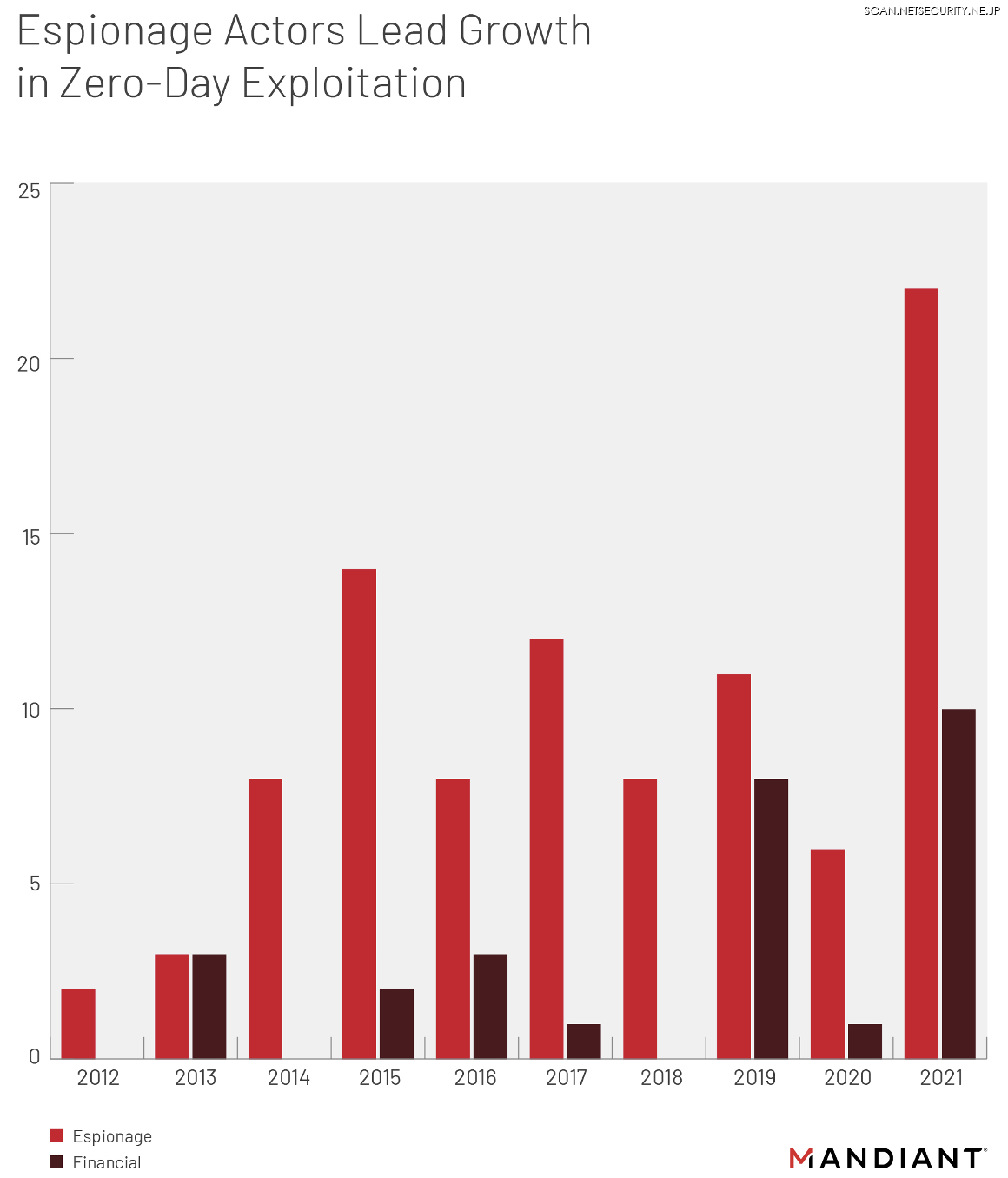

図1 に示すように、ゼロデイの悪用は 2012 年から 2021 年にかけて増加しており、Mandiant Threat Intelligence では、悪用されるゼロデイの数は今後も増加すると予想しています。2021 年末までに、実際の攻撃に悪用されたゼロデイを 80 個確認しましたが、これは 2019 年の 32 個というこれまでの記録の 2 倍以上となります。

ゼロデイの悪用が増加している背景には、さまざまな要因があると考えられます。例えば、クラウドホスティング、モバイル、IoT(Internet-of-Things)技術への継続的な移行により、インターネットに接続されるシステムやデバイスの量と複雑さが増していることです。簡単に言えば、ソフトウェアの数が増えれば、ソフトウェアの脆弱性が増えるというわけです。また、エクスプロイト・ブローカー市場の拡大も、この増加に寄与していると思われます。民間企業や研究者、および脅威グループによるゼロデイ攻撃の研究開発に、より多くのリソースが投入されているからです。さらに、防御の強化により、以前よりも多くのゼロデイ攻撃を検知できるようになり、他の攻撃経路による侵害を減らすためにセキュリティプロトコルを強化する組織も増えています。

●依然として多い国家が支援する攻撃グループ。一方で金銭的な動機によるゼロデイ攻撃も増加

ゼロデイ脆弱性を悪用する主な攻撃者は、引き続き国家の支援を背景としたスパイ集団ですが、金銭的動機の攻撃者がゼロデイエクスプロイトを展開する割合が増加しています(図2)。2014 年から 2018 年にかけて、ゼロデイ脆弱性を悪用する金銭的動機のある攻撃者の割合はわずかでしたが、2021 年には、ゼロデイを悪用する特定された攻撃者のおよそ 3 分の 1 が金銭的動機を持っていることが確認されました。また、新たな脅威クラスタがゼロデイを悪用していることも確認しましたが、これらのクラスタの一部については、動機を評価するための十分な情報がまだ得られていません。

●中国の攻撃グループ、一貫して国家のゼロデイ悪用をリード

これまでの分析と同様に、Mandiant は、2021 年に中国のサイバースパイと疑われるグループが悪用したゼロデイが最も多いことを確認し、少なくともロシアと北朝鮮のスパイ攻撃グループが 2021 年にゼロデイを積極的に悪用していたことを明らかにしました(図3)。2012 年から 2021 年にかけて、中国は他のどの国よりも多くのゼロデイを悪用しています。しかし、特にここ数年、ゼロデイを悪用していると思われる国の数が増加しており、2012 年以降、少なくとも 10 カ国がゼロデイを悪用している可能性があります。

・2021 年 1 月から 3 月にかけて、Mandiant は、ProxyLogon脆弱性と総称される Exchangeサーバーの 4 つのゼロデイ脆弱性を悪用する複数の中国スパイ活動クラスターを観測しました。マイクロソフトは、このキャンペーンに関連する活動を "Hafnium" と表現しています。

・ターゲットを慎重に選択しているように見える脅威クラスタが存在する一方で、その他のクラスタは、事実上すべての業種と地域の何万台ものサーバーを標的に侵害しています。

・2020 年および 2021 年の中国のサイバースパイ活動は、北京がもはや政府の公式声明や被害国からの起訴によって抑止されることはないことを示唆しています。米国司法省(DOJ)によって起訴された、以前は休眠状態にあったサイバースパイグループの復活に加え、中国のスパイグループはますます大胆になってきています。

2016 年と 2017 年以降、ロシアの GRU が支援する APT28 によるゼロデイの悪用は、2021 年後半に観測された、このグループによるものであると考えられている Microsoft Excel のゼロデイ悪用まで観測されませんでした。しかし、オープンソースの報告によると、ロシアの国家に支援された他の攻撃グループが 2020 年と 2021 年にいくつかのゼロデイを悪用しており、これにはロシアの TEMP.IsotopeがSophos のファイアウォール製品のゼロデイを使って重要インフラネットワークを標的にしていると考えられる攻撃も含まれていました。

●サードパーティベンダーが影響力のあるエクスプロイト・ブローカーに成長

2017 年後半以降、Mandiant は、攻撃的なサイバーツールやサービスを供給する民間企業の顧客である、またはその疑いがあるグループによって、ゼロデイが活用される件数が大幅に増加していることを指摘しています。

・2021 年に、マルウェアベンダーの顧客によるものと考えられるゼロデイ脆弱性の悪用を少なくとも 6 件確認し、そのうちの 1 件は、2 つの別々のベンダーが開発したツールで悪用されたと報告されています。2021 年、イスラエルの商用ベンダーによって、少なくとも 5 件のゼロデイ脆弱性が悪用されたと報告されています。

●ランサムウェア攻撃につながるゼロデイ エクスプロイト

2015 年以降、著名なエクスプロイト開発者の逮捕を含むいくつかの要因により、犯罪者向けエクスプロイトキットに含まれるゼロデイ脆弱性が急激に減少していることが確認されました。しかし、犯罪地下組織がランサムウェア攻撃で融合するにつれ、2019 年以降、ゼロデイ脆弱性を悪用したランサムウェアの感染が増加していることが確認されました。この傾向は、これらの高度なランサムウェアグループが、以前はエクスプロイトキット用に開発されていたかもしれないゼロデイを悪用するために必要なスキルを募集または購入し始めていることを示している可能性があります。

Mandiant は、その数と影響の両面において、ランサムウェアの著しい拡大を記録しています。ランサムウェアをサポートするエコシステムがますます細分化、アウトソース化、専門化されていることに加え、多大な利益を得ることができていることから、攻撃者はゼロデイエクスプロイトの開発および取得のための 2 つの有効な道筋(資金と攻撃者の高度な能力)を手に入れることができました。

・私たちは、少なくとも 2 つの事例で、別々の攻撃者が異なる別々の VPNアプライアンスの脆弱性を悪用して被害者のネットワークにアクセスし、その後 2021 年にランサムウェアを展開したことを確認しました。

●広く使われているベンダーは、ゼロデイ攻撃のターゲットになりやすい

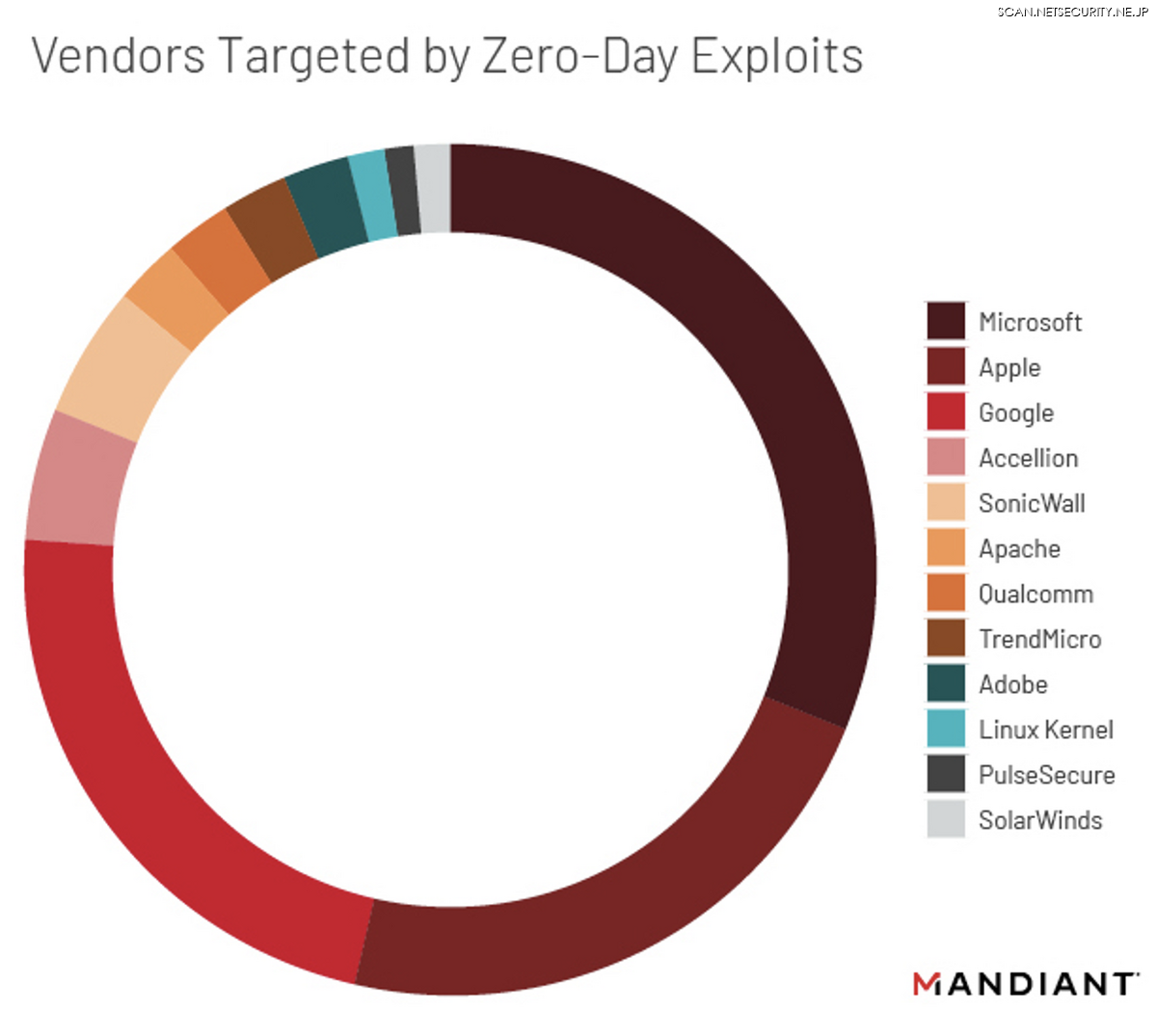

2021 年に 12 の別々のベンダーのゼロデイを分析したところ、Microsoft、Apple、Google製品の脆弱性がゼロデイ脆弱性全体の 75 %を占めており(図4)、これらの製品が世界中の企業やユーザーで広く使われている結果を示すこととなりました。これらの主要なプロバイダが普及していることから、これらのプロバイダを悪用した脅威は依然として大きいといえます。一方で、標的となるベンダーの多様化も指摘されており、これによってパッチの優先順位付けは複雑となり、従来のように 1 社や 2 社のベンダーに優先順位を絞ることができなくなることで、防御はより困難になっています。

2012 年から 2017 年にかけて、全ゼロデイの約 20 %が Adobe Flash の悪用が占めており、それによって Adobe は 2 番目に悪用されたベンダーでした。その後、Adobe のエクスプロイトが大幅に減少していることが観測されましたが、これはほぼ間違いなく Flash が End-of-Live となったことに起因しています。

●今後の展望

エクスプロイトを販売するベンダーや、カスタムエクスプロイトを開発する可能性のある高度なランサムウェア攻撃者が急増した結果、より幅広い国家の支援を背景とした攻撃者や金銭的動機のある攻撃者による重大な被害をもたらすゼロデイエクスプロイトを活用した攻撃活動が増えていると、私たちは示唆しています。ゼロデイ脆弱性の悪用は、特に 2021 年に著しく増加し、ほぼすべての産業分野と地域の組織のリスクポートフォリオを拡大しています。2021 年に脆弱性の悪用はピークに達したものの、その後半には新たなゼロデイ脆弱性の悪用のペースが鈍化したことが示唆されています。しかし、ゼロデイ脆弱性の悪用は依然として例年に比べ高い割合で発生し続けています。

●パッチの優先順位付けについての示唆

多くの組織が、脆弱性の悪用リスクを最小化するために効果的なパッチの優先順位付けに課題を持っています。私たちは、組織がサイバー防御戦略を構築する際には、積極的に悪用される脆弱性の数が比較的少ないものから順に、自分たちの環境に最も影響を与えそうな脅威と、その結果最も大きな被害をもたらしそうな脅威を優先することが重要であると考えています。組織は、自組織に最も関連性の高い攻撃者、マルウェアファミリー、攻撃活動、および戦術の範囲を明確に把握することで、それらの脅威が脆弱性の積極的な悪用に関連する場合、よりきめ細かな優先順位付けを行うことができるようになります。自分の組織や類似の組織に対して活発に悪用されている低リスクの脆弱性は、活発に悪用されていない高評価の脆弱性よりも、自組織にとって潜在的に大きな影響を持つ可能性が高いのです。新しい CISA指令では、活発に悪用されていると報告されている脆弱性に大きな焦点が当てられています。これは、セキュリティ態勢を強化し、パッチ管理手順を強化するのに役立つと考えられます。

ゼロデイ攻撃は拡大していますが、悪意ある攻撃者は、既知の脆弱性を利用することも継続します。それはしばしば、脆弱性が公開された直後に行われます。したがって、過去の標的型攻撃から得た教訓と、脆弱性の公開から悪用までの標準的な期間を理解し、これを継続的に取り入れることによって、セキュリティを向上させることができる可能性があります。さらに、標的型攻撃の発生前に緩和策を適用することができない場合でも、システムにパッチを適用する緊急性について、さらなる洞察を得ることはできます。パッチ適用が遅れると、パッチが適用されていない、あるいは未適用のソフトウェアをサポートする組織が影響を受けるリスクが高まるだけであることにも留意する必要があります。

※本ブログは、4 月 21 日に公開されたブログ「Zero Tolerance: More Zero-Days Exploited in 2021 Than Ever Before」の日本語抄訳版です。

[ 関連 講演動画 ]

「次のゼロデイに備えよ ~未知の攻撃からの防御」

マンディアント株式会社 マネージドディフェンス プリンシパルコンサルタント 小池 昭

2022年4月26日公開

組織のサイバー防御において、ゼロデイ脆弱性は悪夢のようなシナリオである。Log4Shellをはじめ、広く利用されているシステムやツールであれば、その影響範囲の特定から対処まで、困難な対応が迫られることは言うまでもない。本Webセミナーでは、増加するゼロデイ攻撃に焦点を当て、ゼロデイ攻撃のライフサイクルを踏まえながら、防御のためのポイントを解説する。

●アジェンダ

・昨年の主な脆弱性

・攻撃実例紹介とそこから学ぶべき教訓

・いかしにして守るか:防衛と要塞化、侵害への備え

●トピックス

・ Log4ShellやMicrosoft Exchangeなどへの対応から観測される

ゼロデイ脆弱性攻撃の動向と活動の実態

・ 時間軸で見る攻撃の推移と典型的なSOCにおける対応方法

・ 今後起こり得る高度なゼロデイ脆弱性への準備と防御のためのヒント