サイバーセキュリティ月間が始まりました。今一度、日本を取り巻く脅威状況がこの 1 年でどれだけ変わったかを振り返って、サイバーセキュリティ戦略を微調整し、将来のリスクを削減することに目を向けることが重要です。松野博一内閣官房長官のメッセージにもあるとおり、新型コロナウイルス感染症への対応がインターネットの使用とテレワークの普及に拍車をかけ、教育でのデジタル活用も加速しています。同時に、このような変化に対応するために、企業は新しいテクノロジーの導入やクラウドへの移行、IT と OTシステムの融合などに取り組まなければならず、その結果、サイバー犯罪者が攻撃に悪用できる経路が増加しました。

サイバーセキュリティの重要性を従業員が認識することはもちろん重要です。しかし、従業員とシステムの安全を確保するのは最終的に企業の責任です。企業が保護対策を強化しなければならない 3 つの領域についてご説明します。

重要インフラのセキュリティ

今春に 5 年ぶりの抜本改定が予定されている「重要インフラ行動計画」に、重要インフラ事業者がサイバー攻撃対策計画を策定することの義務付けが盛り込まれるとみられています。これは、日々の暮らしそのものを保護する上で重要な一歩です。対象となるのは 14 分野で、金融では約 1,700 社、情報通信では約 1,300 社、鉄道では 22 社が該当しており、その他、航空、空港、電気、ガス、政府・行政サービス、医療、水道、物流、化学、クレジット、石油が含まれています。また「重要インフラ行動計画」では、これらの業種の組織において情報漏洩などにより損害が発生した場合、会社法上の賠償責任を問われる可能性があることを示し、事業者のサイバー防護体制の強化を促すとみられています。多くの施設は運用技術 (OT) と ITネットワークを相互接続して技術改革を促進させていますが、多くの産業制御システム (ICS) はそもそもセキュリティを考慮して構築されていないものが多く、物理的なアップデートが喫緊の課題となっています。現状のままでは攻撃に対して脆弱であり、操業が文字通りシャットダウンされ、サプライチェーンに影響が及ぶおそれがあります。

国際協力、リスク評価、インシデント対応のコラボレーションを促進して、進化を続ける脅威に取り組めば、最も高度な攻撃も防止できるような官民の防御体制に大きく貢献できるでしょう。また、セキュリティ要件が合意に基づいた国際標準を反映し、グローバルなベストプラクティスと整合されていることも、同様に極めて重要なことです。

セキュリティ水準の向上によるランサムウェア攻撃の削減

Tenable の「Threat Landscape Retrospective: 脅威状況のまとめ (2021年)」によると、ランサムウェアは去年、企業に莫大な影響を与え、世界中の侵害事案の 38 %、アジア太平洋地域の侵害事案の 31 %を占めていました。また 2021 年中に警察庁に報告された国内のランサムウェアによる被害件数は 146 件で、前年以降右肩上がりで増加しています。

ランサムウェア攻撃の増加の背景には多くの要因がありますが、暗号資産の継続的な普及、巧みに構成されたランサムウェアのバリューチェーンのネットワーク、二重恐喝を利用したビジネスモデルが成功していることなどが挙げられます。二重恐喝の手口を使う犯罪者は、マルウェアによる暗号処理を実行する前に被害者のデータを盗んで、身代金を 2 回要求できるように仕掛けます。1 回目は、復号化ツールの提供と引き換えに、2 回目は、被害者のデータを犯罪者のサーバーから削除したという、口頭による保証と引き換えに要求します。データを窃取して被害者を脅迫することもできます。これは、堅牢なデータバックアップ戦略がある被害者にも有効な手口です。

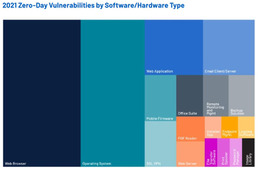

しかし、今日のランサムウェアの成功を最も強力に牽引しているのは、膨大な数のソフトウェアの脆弱性と設定ミスです。攻撃者は、企業環境内にある欠陥を悪用して内部に足掛かりを作り、攻撃を徐々に展開します。

この見解は、2021 年 7 月 29 日に発行された 4 つの政府機関 (豪州サイバーセキュリティセンター (ACSC)、米国サイバーセキュリティおよびインフラストラクチャセキュリティ庁 (CISA)、英国の国家サイバーセキュリティセンター (NCSC)、米国連邦調査局 (FBI)) の共同アドバイザリの主張と同じです。アドバイザリは、パッチが発行されているにもかかわらず、日常的に攻撃に悪用されている 30 件の脆弱性について警告を発しています。サイバー犯罪者にとって、これは見返りがよい(コスト効率が優秀な)切り口です。新しいゼロデイ脆弱性を開拓するために資金を投じなくとも、既に多く存在するパッチ未適用のシステムを攻撃すればいいのです。サイバー犯罪者は、犯罪のスキルレベルや動機にかかわらず、広く採用されているソフトウェアに存在する既知の脆弱性を狙い続けるでしょう。

企業は、堅牢なパッチ管理プロセスを導入して、サイバー犯罪者にとって価値の高いツールとなっているパッチ未適用の脆弱性を徹底的に対処しなければなりません。並行して、ランサムウェアに狙われやすい Active Directory の設定ミスを修正して攻撃経路を遮断し、基幹システムや主要内部データへのアクセスの制限に注力することも必要です。スピアフィッシング攻撃などの悪意のあるメールや添付ファイルは、ランサムウェアの拡散に使われる経路です。ですから、Eメールセキュリティのゲートウェイとエンドポイントセキュリティが更新されていて、従業員のセキュリティ認識のトレーニングも実施されていれば、ランサムウェア攻撃の被害を受けずに済む可能性があります。

ソフトウェアサプライチェーンのセキュリティ

テレワークのニーズに対応するために多くの企業でクラウドへの移行が進められており、それに伴いサードパーティが提供するサービス (SaaS) との相互依存性が増大しています。サードパーティへの攻撃が、一見関係のない企業への攻撃につながって深刻な被害に至るケースは、米Kaseya社への攻撃がその実例としてよく知られています。日本では、去年 7 月・8 月の東京オリンピックとパラリンピック大会期間中に、4 億 5 千回を越えるサイバー攻撃が試行されていたことを NTT が明らかにしています。サイバー犯罪者は、五輪と関連したサプライチェーンを、ダウンタイム許容度の低い、高価な標的とはっきりと位置付けしていたようです。

従って、企業は、予防対策を講じて、監査を伴った業界のベストプラクティスを実行していて安全であることを充分に確認する必要があります。NTT の発表内容は、サードパーティのソフトウェアとサービスに最善のセキュリティプラクティスを適用しなければならないことを明瞭に示しています。さらに、適切な可視性、安全性、制御を融合インフラに提供できるセキュリティソリューションの必要性にも焦点を当てています。

サイバー犯罪者は、一匹狼であれ、国家支援を受けている集団であれ、最も抵抗が少ない方法を選択するものです。コストをかけずに収穫できるもの、つまりパッチ未適用の既知の脆弱性を先に狙います。今日の日本企業が直面しているサイバー脅威は、その範囲と規模において 10 年前とは比べものにならないほど大きいので、サイバーセキュリティ対策はその場しのぎではなく、デジタルインフラとそのユーザーを保護する継続的なプロセスと捉えるべきです。