OverWatch レポートの最大の特長は、極めて高い攻撃力を持つ攻撃者グループを主な研究対象として、CrowdStrike のスペシャルチームである OverWatch が分析している点にある。いわば「サイバー攻撃防御のエキスパートによる、エキスパートサイバー攻撃集団の研究調査結果」、CrowdStrike による「高度( Advanced )」で「継続的な( Persistent )」研究成果だ。

OverWatch は、政府からの委託や、犯罪を目的として、高度な技術を使って企業・組織を継続的に狙う攻撃者グループを捜し出すことが主な任務だ。

「 OverWatch 2019年 中間レポート」は、OverWatch チームが任務遂行過程で遭遇した、2019 年前半の多くの攻撃活動のうち、特に国家主導型、及び標的型の eCrime(サイバー犯罪活動)について解説する。

「 OverWatch 2019年 中間レポート」は、2019 年前半に発生した侵害活動のトレンドの振り返りと、今日の攻撃者グループの戦術に対する知見を提供する。また、OverWatch が特定した特に注目すべき侵害インシデントについて、その戦術とテクニックの詳細について紹介している。

全 61 ページという大部の同レポートの抄訳版として特に注目すべき事項をピックアップし本稿で紹介する。

>> レポートDL ( 無料・要登録 )

●航空業界に対する攻撃に使用されたカスタムツールと急速な変化を遂げる TTPS

2018 年 10 月初旬に、OverWatch は航空業界のとある企業に対する侵害を検知しました。この攻撃は、インターネットに流出した社内用ビジネスアプリケーションの悪用から始まったと見られ、正当な認証情報と高度な管理者権限を手にした永続的な攻撃者によるものと考えられます。

この攻撃では、広範囲かつ徹底的な横展開、認証情報ダンピング、偵察が行われました。OverWatch は、攻撃者がカスタムツールおよび SMB プロトコルに対するブルートフォース攻撃などのテクニックを幅広く使用していること、また TTP を素早く変更できることを確認しました。また、標的とするネットワーク内で、攻撃者の足場を確保・拡大することを重要なミッションとしているようでした。

●カスタムツールを使用した認証情報ダンピング

この侵害活動では、攻撃者の目的を達成するために、認証情報ダンピングが行われました。当初、OverWatch は Falcon エージェントがインストールされていない内部ホストから、PsExec を使用して悪意のあるアクティビティが実行されているのを確認しました。このアクティビティには、当時は知られていなかったバイナリ mnl32.exe の実行が含まれていました。これは、認証情報の詐取を狙うアクティビティでよく見られる LSASS プロセスに関係しているようでした。このアクティビティの発覚時には、このバイナリはまだ確認されておらず、公開されているマルウェアリポジトリには含まれていませんでした。

CrowdStrike Intelligence がこのバイナリおよび関連コマンドの実行を詳細に分析すると、mnl32.exe が認証情報収集用ユーティリティ「 Mimikatz 」のカスタムバージョンであることが判明しました。Falcon エンドポイントのテレメトリーを使用したさらなる調査から、攻撃者が、似た名前の別バージョン mnl.exe をまた別のホスト上に書き込んでいたことがわかりました。

コマンドラインアクティビティからは、これら両方のツールのアウトプットがテキストファイル PList.txt に書き込まれ、攻撃者が後にこれを参照していたことが明らかになっています。

アクティビティの属性:

FILE C:\\Windows\IME\mnl32.exe

CLI : mnl32.exe pr::dg sl::lp et -p > PList.txt

FILE: C:\Users\Administrator\Desktop\mnl.exe

CLI: mnl.exe pr::dg sl::lp et -p > PList.txt

攻撃者が Mimikatz とはまた別のカスタムツール a.exe も使用していたことも確認されました。このツールは、さまざまなロケーションから認証情報を収集する目的でコンパイルされた Pythonスクリプト です。

(中略)

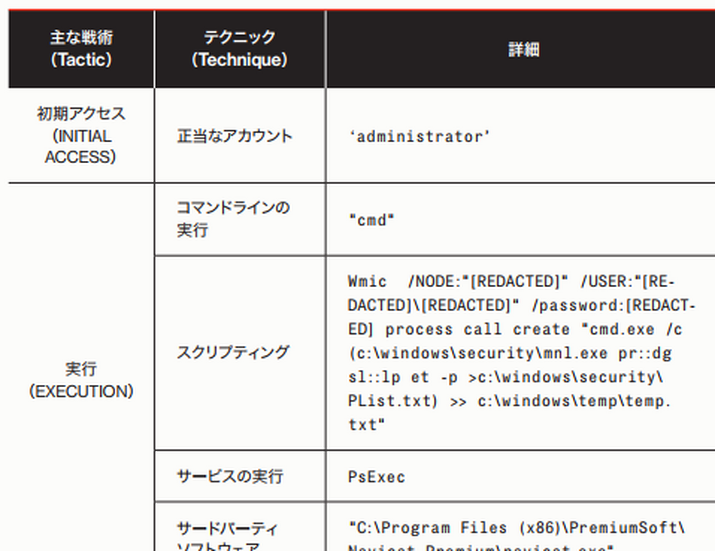

次の表は、MITRE ATT&CK フレームワークに基づいて、この攻撃活動の一部に採用されているすべての戦術とテクニックの概要を示しています。前述の侵害の概要に含まれていないテクニックも存在します。

「脅威ハンティングの最前線 FalconOverWatch中間報告:2019年版」

CrowdStrike Japan株式会社

2020年2月1日/PDF形式/約60ページ/1.60 MB

目次

3. はじめに

4. 国家主導の標的型攻撃および犯罪者による侵害キャンペーンの概要

4. 攻撃者グループの動機

5. 産業セクター

5. 2017年から2019年-注目すべき業種

7. 標的型攻撃の首謀者

8. 標的型の攻撃者が用いるツール

9. 標的型攻撃の首謀者の戦略とテクニック

9. 2019年のATT&CKヒートマップ

9. 2018年と2019年におけるTTPの比較

12. マルウェアを使用した攻撃活動の概要

15. 国家主導とみられる攻撃者による重大な侵害インシデント

15. Telcoへの攻撃で使用された多様な攻撃テクニック

23. ヘルスケア企業を標的とする広範囲な攻撃

29. 航空業界に対する攻撃に使用されたカスタムツールと急速な変化を遂げるTTP

38. 化学品業界への攻撃において横展開に使用されたカスタムRATとブレイクアウト

42. アクセストークンの操作などの手法で防衛産業基盤(DIB)組織を攻撃

49. サイバー犯罪者(eCrime)による重大な侵害インシデント

49. 通信業界に対するサイバー犯罪活動

52. Microsoft SharePoint Serverを悪用する攻撃

54. WebLogic Serverの新たな脆弱性の悪用にすぐさま乗り換える攻撃者

59. まとめと推奨事項

59. 推奨事項

61. CROWDSTRIKEについて

>> レポートDL ( 無料・要登録 )