残念なことに、PINCHY SPIDER、INDRIK SPIDER、DOPPEL SPIDER、WIZARD SPIDERといった攻撃者グループによる「Big Game Hunting(猛獣狩り/大物狙い)」と呼ばれる大規模なランサムウェア攻撃がインターネット上に広まり、猛威を振るっています。

業務への影響が甚大な企業を狙う攻撃者

Big Game Huntingの攻撃者らは、ここ18ヵ月の間、ダウンタイムによって業務に致命的な影響が生じやすい企業を中心に攻撃を行ってきました。CrowdStrike Intelligence は、ヘルスケア、製造、マネージドサービス、メディアなど、数多くの業種が標的とされたことを確認しています。

この夏には、州政府と地方政府が集中的に狙われましたが、最近では、公営の図書館システムや学校も攻撃の対象となっています。これらの標的の業務が不可欠であることに加え、予算の制約があり、サイバーセキュリティ関連のリソースが不足しているために、この種の攻撃がエスカレートし、サービスの中断が発生しました。米国全土の市や郡、町、学校のシステムが侵害され、サービスが停止に追い込まれたり、応急的なキャパシティで業務を行っていることが報告されています。

身代金支払への強まる圧力

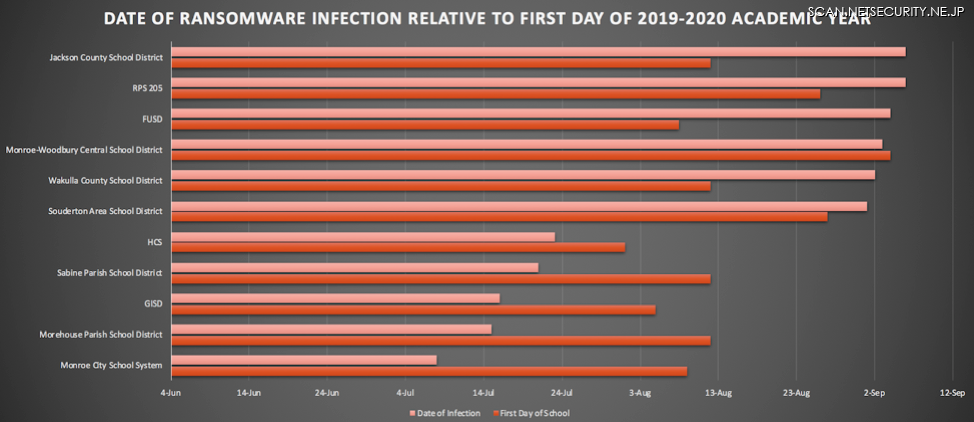

夏と秋に発生した学校を狙った攻撃は、偶発的なものではなかったようです。サイバー犯罪者らは、被害者が身代金を支払うよう圧力を強めるために、説得力のあるイベントを探しています。そして、学校が生徒を迎え入れる新学期が、この圧力を最も高めるのに最適なタイミングと考えたのです。

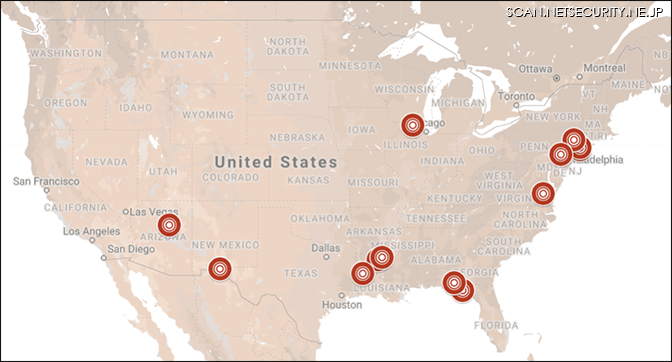

ランサムウェアは、管理者や学生のコンピューターに影響を与えます。通信システムだけでなく、給食の支払システムまでが中断されるケースもありました。米国内で発生した学校を狙った攻撃は、特定の地域に集中するものではありませんでした。米国各地で攻撃が報告されていますが、世間の注目を集めていない攻撃や、まだ公開されていない攻撃が存在する可能性もあります。

CrowdStrike Intelligenceのサイバー犯罪チームは、新学期が始まる前に、攻撃者らがこのようなランサムウェア攻撃を調整して、影響を最大化して被害者に支払いを強要していたケースが多く見られたことを明らかにしています。また、攻撃と最初の登校日の間の時間は、より短くなっています。直近の攻撃は、つい先週報告されたものです。

Big Game Huntingの攻撃者が最近好んで狙っている標的が学校です。今や攻撃者グループの傾向と、年間を通したイベントカレンダーを観察することが重要になっています。11月の選挙や12月の祝日などのイベント期間は、サイバー攻撃者が州政府や地方政府に、身代金を払って業務の中断を避けるよう圧力をかける絶好のチャンスとなります。

マルウェアローダーとバンキング型トロイの木馬

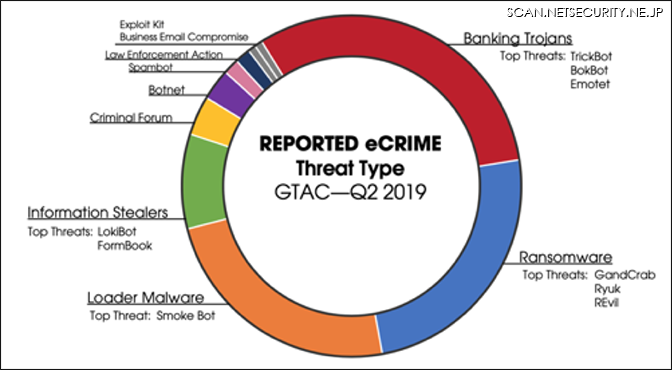

CrowdStrikeが以前に報告したように、Big Game Huntingの首謀者たちがランサムウェアをデプロイする前に、マルウェアローダーやバンキング型トロイの木馬を利用して、被害者の環境内に足場を築くことがよくあります。2019年第2四半期に、CrowdStrike Intelligenceは、確認されたサイバー犯罪のほぼ75%が、これら3つのカテゴリーに属していることを明らかにしました。また、それらの間には、攻撃者グループWIZARD SPIDERが開発したTrickbotとRyukが使用されているなど、直接的な関係があることも確認されています。また、この攻撃者グループは、MUMMY SPIDERが運営するマルウェアEmotetを使用してバンキング型トロイの木馬Trickbotを配布していました。

1-10-60ルール

攻撃者が標的とする環境へのアクセスをひとたび得たら、その後は時間の問題となります。ここで重要となるのが、1分以内に侵害を検知し、10分以内に調査を行い、60分以内に対応・修復を行うというCrowdStrikeが提唱する1-10-60ルールです。

マネージド脅威ハンティングチームであるCrowdStrike Falcon OverWatchは、攻撃者らが平均で58分以内に「ブレイクアウト」していることを発見しました。つまり、攻撃者らが最初に侵害したマシンから1時間以内にジャンプして、権限を昇格し、企業環境内で水平展開(ラテラルムーブメント)できることを意味します。また、この後で修復を行うのは非常に難しくなります。

可視性が鍵

この問題の解決策は、可視性にあります。もしあなたが自社のエンドポイントやワークロードを把握しておらず、またそこで何が起きているかを知らないのであれば、調査や修正はこの上なく難しくなるでしょう。

追加のリソース

・CrowdStrike Falconプラットフォームが、ランサムウェアやその他の脅威からどのように学校や政府機関を保護するかについては、パブリックセクター向けFalcon製品のWebページをご覧ください。

・危険な攻撃者に関する情報を御社のセキュリティ戦略に活用する方法については、Falcon Xの製品ページをご覧ください。

・CrowdStrikeの2019年グローバル脅威レポート『Adversary Tradecraft and the Importance of Speed(攻撃者の手口とスピードの重要性)』をダウンロードできます。

・CrowdStrikeの次世代型AVをお試しください。Falcon Preventの無料トライアル版をすぐに試してみましょう。

*原文はCrowdStrike Blog サイト掲載 :https://www.crowdstrike.com/blog/ransomware-attacks-increase-during-back-to-school/