国立研究開発法人情報通信研究機構(NICT)は6月19日、DVRを狙うRapperBotの最新動向について、NICTER Blogで発表した。CSRI解析チームが執筆している。

DVR(Digital Video Recorder)は、監視カメラを接続して映像を記録するとともに、モバイルデバイスなどからインターネット経由で映像を見たり、制御できるようにする装置で、下記の特徴がある。

・ハッキングの容易さ

毎日24時間インターネット経由で接続できるようになっており、特に古い機器ではデフォルトのパスワードが脆弱だったり、TelnetやHTTPのポートがデフォルトでオープンになっていることがある。

新しいファームウェアが公開されていても、実際にユーザーがアップデート作業を行わず、脆弱なままの機器が多く残っている。

・脆弱性対策の困難さ

市場の傾向として、一部のOEM(Original Equipment Manufacturing)製造メーカーが、世界中の多くのOEM先へ供給しており、製品によっては28以上のOEM先ごとに脆弱性対策を行う必要があり、包括的な対策が困難。

DVRへの攻撃は主に下記の2種類。

・ブルートフォースログイン攻撃

攻撃者はデフォルトの認証情報などを利用。RapperBotはMirai亜種だが、オリジナルのMiraiのソースコードの時点で既にパスワードリストの40%がDVRに関連していることが判明している。

・ウェブ画面などの管理インタフェースへの攻撃

既知のCVE(Common Vulnerabilities and Exposures)

ゼロデイ攻撃

攻撃者は、ゼロデイ攻撃などがハニーポットに分析されることを避けるため、攻撃前に機器の応答をチェックし、正しいバナー応答を返さない限り攻撃を行わないため、ハニーポットではなく実機で調査する必要があるが、どの製品が攻撃対象なのかをどうやって知るかが問題となるとし、2つのケースを紹介している。

1.スキャン機能付きのマルウェアの場合、ダークネットを観測するNICTERにより、感染機器の情報が得られる。

2.スキャン機能無しのマルウェアの場合、実際に感染したインシデント情報に頼らざるを得ない。

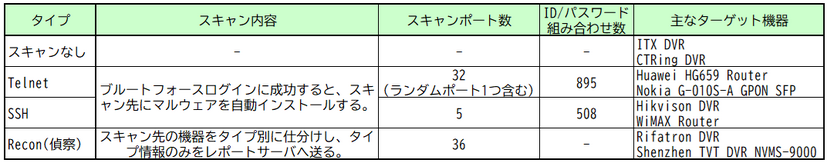

また、脆弱性攻撃内容を分析するもう1つの方法としてマルウェアの分析を挙げ、CSRI解析チームで2022年から調査しているITX社やCTRing社製のDVRを狙うRapperBotについて、約3年でさまざまな仕様変更が行われているが、スキャナーの実装タイプによって4種類のマルウェアを使い分けるという一貫した特徴があるとしている。