デジタルアーツ株式会社は9月25日、広告から遷移するサポート詐欺の手口を分析したレポートを公開した。

ウイルスに感染したかのような警告や警告音で不安を煽り、虚偽のサポート窓口に電話をかけさせて金銭を騙し取ろうとするサポート詐欺について、IPAによると「ウイルス検出の偽警告」に関する相談件数は年々増加傾向にある。同レポートでは、Webサイト閲覧中にクリックした広告からサポート詐欺サイトに誘導された事例を分析している。

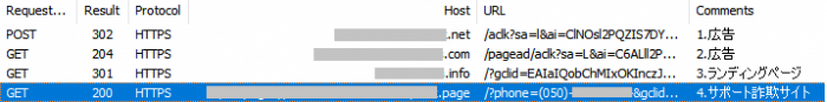

同社で、表示された広告をクリックした際の通信を確認したところ、広告が直接サポート詐欺サイトに誘導しているのではなく、ランディングページを経由することが明らかになった。

同レポートで取り上げた事例では、「広告が指定したランディングページを通常どおり表示する場合」と、「広告が指定したランディングページからリダイレクトしてサポート詐欺サイトを表示する場合」の2パターンの挙動が確認され、リダイレクトしてサポート詐欺サイトを表示する場合は、「User-Agentに『Windows』や『mobi』などの特定の文字列が含まれている」かつ「閲覧者が特定のIPアドレスでない」といった特定条件に合致したときのみ、発生することが判明した。

その一方で、「curl」や「wget」といった文字列が例外であること、プロキシサービスのIPアドレス・VPNサービスのIPアドレスでアクセスした場合はリダイレクトされないことも確認している。アクセスしたタイミングによってはリダイレクトしない場合もあり、時間帯によって挙動しない設定が行われている可能性も考えられるという。

同レポートで確認した事例で閲覧していたWebサイトは、旅行や乗り物関連の国内サイトで、サポート詐欺サイトに遭遇するのは、外国語などの見慣れないWebサイトに限らないと言え、表示された広告は大手の広告配信サービスを利用していたことから、審査を上手くすり抜けるようなランディングページが作成されていると推測できる。

同レポートによると、サポート詐欺サイトやそのURLは次々と自動生成され、短期間で使い捨てることでブラックリストによる捕捉を行えないようにするなどの特徴があるとのこと。

同レポートのランディングページへのアクセスログの集計によると、およそ1ヶ月半で4,000アクセス、800組織がアクセスを行っており、ひとつのランディングページで広範囲に攻撃が届いている実態が明らかになった。