トレンドマイクロ株式会社は8月17日、ヘルスケア業界を標的にする新たなランサムウェア「Rhysida」についての解説記事を同社セキュリティブログで発表した。

米国保健福祉省(HHS)のHealth Sector Cybersecurity Coordination Center(HC3)では8月4日に、2023年5月から活動が確認されている新たなランサムウェア「Rhysida」に関する注意喚起を告知していた。

同記事ではRhysidaの攻撃者について、現時点で出身地や所属に関する詳細は把握していないが、HC3の注意喚起によると、攻撃グループは自らを「サイバーセキュリティチーム」と位置付け、ターゲットとなる企業や組織のネットワークおよびシステム内のセキュリティ上の弱点を見つけることを支援するなどと提案しているという。

Rhysidaのターゲットについて、当初は教育、公共、製造、テクノロジーなどの業界を標的にしていたが、最近ではヘルスケアや公衆衛生の組織への攻撃も開始している。ヘルスケア業界を狙うランサムウェア攻撃は過去5年間で増加傾向にあり、最近では2023年8月初旬にカリフォルニア州のヘルスケアシステム「Prospect Medical Holdings」を狙った事例も挙げられる。

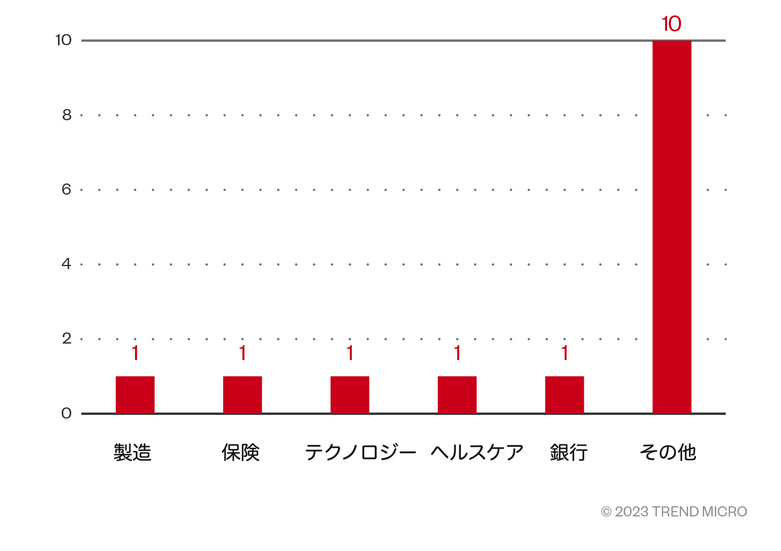

Trend Micro Smart Protection Network(SPN)のデータで2023年5月から8月までの検出台数を見てみると、Rhysidaの攻撃グループは単一のセクターを狙うだけでなく、複数の業界を対象としていることが判明している。またRhysidaの攻撃グループは、世界中の企業や組織を対象としており、SPNのデータからもインドネシア、ドイツ、米国などで検出が確認されている。

Rhysidaは通常、フィッシングの手口でターゲットの端末に侵入し、その後、Cobalt Strikeを用いて対象のシステム内で水平移動・内部活動が実行される。さらにPsExecを実行しPowerShellスクリプト及びペイロードが展開されることもトレンドマイクロでは確認している。

Rhysidaはファイルの暗号化に際し、4096ビットのRSAキーとChaCha20を使用し、暗号化が成功すると拡張子「.rhysida」を付加し、ファイル名「CriticalBreachDetected.pdf」の脅迫状をドロップする。Rhysidaの脅迫状では、システムが侵害されファイルが暗号化されたことを被害者に通知する「サイバーセキュリティチームからの注意喚起」として提示され、身代金の要求は暗号化されたファイルを復元するための「個別キー」を被害者に購入させることで実行される。