◆概要

Microsoft Windows で、特定の条件を満たすアカウントでの侵入に成功した場合に権限昇格が可能となる手法で SYSTEM 権限を奪取するエクスプロイトコードが公開されています。サーバソフトウェアなどの脆弱性を悪用されて攻撃者に侵入された場合などに、悪用される可能性があります。条件を満たすアカウントで稼働しているソフトウェアの脆弱性への対処により、手法の影響を受ける可能性を低減してください。

◆分析者コメント

Microsoft Windows では、SeImpersonatePrivilege はサーバ型のソフトウェアの実行アカウントで有効化されている場合が多い特権です。サーバ型のソフトウェアに何かしらの脆弱性が存在した場合、SeImpersonatePrivilege が有効である可能性があるため、当該特権だけを用いて SYSTEM 権限を奪取する多種多様な手法が、攻撃者により日々開発されている状況です。Microsoft によりセキュリティパッチが充てられても、新たな手法が開発される可能性が高いため、サーバ型のソフトウェアを追加でインストールする場合は注意が必要です。

◆影響を受けるソフトウェア

Windows 10 と Windows 11 が当該手法の影響を受けることを確認していますが、どの程度古いバージョンまで影響を受けるかは確認できていません。

◆解説

Microsoft Windows で、SeImpersonatePrivilege が行使可能なアカウントを用いて、SYSTEM 権限が奪取可能となる手法が公開されています。

公開された手法は、トラブルシュート用のサービスである DiagTrack サービスを踏み台にするものです。RPC 通信を使用して、DiagTrack サービスに指定した名前付きパイプへの通信を発生させることが可能であるため、クライアントのアクセストークンの借用を可能とする SeImpersonatePrivilege が行使可能なアカウントで名前付きパイプを作成し、DiagTrack サービスを踏み台にすることで、SYSTEM 権限の奪取が可能となります。

◆対策

SeImpersonatePrivilege が有効なアカウントで稼働しているソフトウェアの脆弱性対策を強化することで、当該手法を悪用されてしまう可能性を低減できます。

◆関連情報

[1] Crispr --Loving & Learning

https://www.crisprx.top/archives/561

◆エクスプロイト

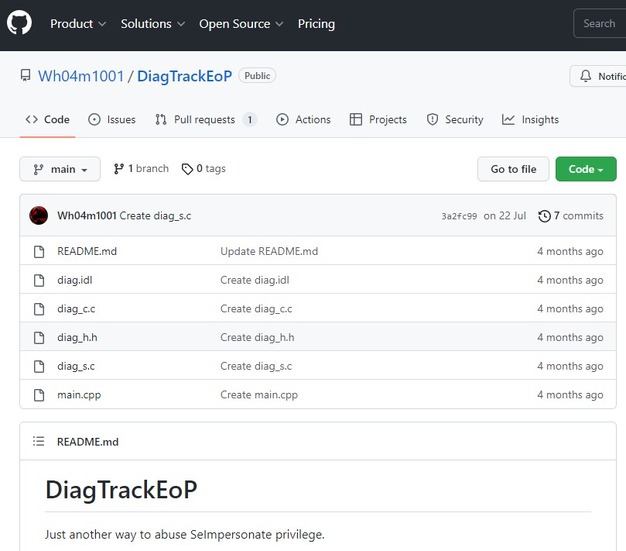

以下の Web サイトにて、当該手法により SYSTEM 権限への昇格を試みるエクスプロイトコードが公開されています。

GitHub - Wh04m1001/DiagTrackEoP

https://github.com/Wh04m1001/DiagTrackEoP

Microsoft Windows で、特定の条件を満たすアカウントでの侵入に成功した場合に権限昇格が可能となる手法で SYSTEM 権限を奪取するエクスプロイトコードが公開されています。サーバソフトウェアなどの脆弱性を悪用されて攻撃者に侵入された場合などに、悪用される可能性があります。条件を満たすアカウントで稼働しているソフトウェアの脆弱性への対処により、手法の影響を受ける可能性を低減してください。

◆分析者コメント

Microsoft Windows では、SeImpersonatePrivilege はサーバ型のソフトウェアの実行アカウントで有効化されている場合が多い特権です。サーバ型のソフトウェアに何かしらの脆弱性が存在した場合、SeImpersonatePrivilege が有効である可能性があるため、当該特権だけを用いて SYSTEM 権限を奪取する多種多様な手法が、攻撃者により日々開発されている状況です。Microsoft によりセキュリティパッチが充てられても、新たな手法が開発される可能性が高いため、サーバ型のソフトウェアを追加でインストールする場合は注意が必要です。

◆影響を受けるソフトウェア

Windows 10 と Windows 11 が当該手法の影響を受けることを確認していますが、どの程度古いバージョンまで影響を受けるかは確認できていません。

◆解説

Microsoft Windows で、SeImpersonatePrivilege が行使可能なアカウントを用いて、SYSTEM 権限が奪取可能となる手法が公開されています。

公開された手法は、トラブルシュート用のサービスである DiagTrack サービスを踏み台にするものです。RPC 通信を使用して、DiagTrack サービスに指定した名前付きパイプへの通信を発生させることが可能であるため、クライアントのアクセストークンの借用を可能とする SeImpersonatePrivilege が行使可能なアカウントで名前付きパイプを作成し、DiagTrack サービスを踏み台にすることで、SYSTEM 権限の奪取が可能となります。

◆対策

SeImpersonatePrivilege が有効なアカウントで稼働しているソフトウェアの脆弱性対策を強化することで、当該手法を悪用されてしまう可能性を低減できます。

◆関連情報

[1] Crispr --Loving & Learning

https://www.crisprx.top/archives/561

◆エクスプロイト

以下の Web サイトにて、当該手法により SYSTEM 権限への昇格を試みるエクスプロイトコードが公開されています。

GitHub - Wh04m1001/DiagTrackEoP

https://github.com/Wh04m1001/DiagTrackEoP