徹底的に詳細を削除しまくったことで(当然だ)、事実というよりは偶然撮られた一枚の写真のような話だったそうだが、要は国家支援攻撃組織かサイバーギャング組織かはわからないものの、何らかのマリシャスな活動が、ネットワークかクラウドかは知らないがいずれにせよ顧客の環境下で、いままさに「LIVE」で行われていることを、ログ分析かあるいはアラート発報かによってその人物が発見、その人物がすぐ調査あるいは防御か知らないが、何らかの手を迅速だが慎重に打つと、時を置かずに先方の攻撃を進める手がピタリと止まったという。

「・・・あれ? 見つかった?」

相手がそう思ったかどうかはわからないが、その瞬間、話を語ってくれたその人物が向かっていたモニターと、サイバー攻撃のオペレータが見ているモニター、ネットワークをへだてた 2 台のモニターがひとつに融合し溶けて消え去り、あたかも安全装置を外した武器を構えながら互いにじっと見つめ合うような濃密な殺気に満ちた時間が流れたという。数分間かあるいは数十分間か。ひょっとしたらそれは、数分間に感じられるわずか数秒間だったのかもしれない。

「イヤだ、そんな仕事やるの」一般にはそう思う人の方が多いかもしれないが、逆にこんな話で、うまい酒を酌み交わすことができてしまう輩(やから)も世の中には存在した。その人物と、話を聞いた本誌記者は、残念ながら後者に属していたらしい。

うまい酒にまで至らなくても、こうした話に多少なりとも業務上の必要性から興味がある本誌読者に自信を持って今回おすすめする資料が、今 2021 年秋に CrowdStrike が公開した「敵の逃げ場を奪う 2021年度脅威ハンティングレポート CrowdStrike OverWatch チームによる洞察」である。

「OverWatch レポート」は CrowdStrike が年次で定期的に発行する「 GTR( Global Threat Report )」「 FLR( Front Lines Report )」「 OWR( OverWatch Report )」の 3 つのアニュアルレポートのうちのひとつ。

昨年度との差分を事務的に記述するだけだったり、グラフを見ればわかることをわざわざ文字にしてあったり、執筆者の内的必然が伴って製作されているとは容易に思えないアニュアルレポートも少なくない一方で、CrowdStrike のレポート群は、新たに発見した事象の驚きと、その事実を広く世界に伝えようという使命感が行間にあふれている。

下手をすると、ブライアン・クレブスの、冬の空のような文体よりもずっと明るい躍動感に満ちており、「俺はたとえ仕事じゃなくてもこれを書きたいんだ」そういう過剰さと、ときに暑苦しささえも漂うレポートばかりだ。

「OverWatch」とは、クラウドストライクのエリートハンティングチームの名称だという。ちなみに「エリート」と CrowdStrike が、言ってしまえば少々厚顔にも、自らそう書き記しているのだが、そんなことをして世間から失笑されない組織は、世界にそう多くはないだろう。ここにも過剰さが存在している。

インシデントが全て収束した後にそれをふりかえり分析する「 FLR( Front Lines Report )」や、グローバルを俯瞰する「 GTR( Global Threat Report )」と比較して、「 OWR( OverWatch Report )」は、まさにそのとき起ころうとしていた事象をハンティングによって発見し、それに対処した「活動記録」でもある。

ときに悲壮感が漂う「 GTR( Global Threat Report )」や、インシデントレスポンスの結果を鑑識のように冷徹に総括する「 FLR( Front Lines Report )」と異なり、知性とインテリジェンスを動員し攻撃を防いだり、駆け引きに勝利した結果、最悪の事態を回避したり、事故発生そのものを防ぐことができたという、自然で素直な喜びと仕事の手応えに満ちた資料が「 OWR( OverWatch Report )」だ。

なお、GTR や FLR だのは、あくまで本誌による便宜上の呼称であり、公式略称ではない。

本書は、2020 年 7 月 1 日から 2021 年 6 月 30 日の 365 日間に、OverWatch チームが確認した対話型攻撃(冒頭に挙げたような、攻撃オペレータによる手動キーボード操作が含まれる攻撃)じつに 6 万 5,000 件を情報源として「( 1 )傾向や統計的な数値に基づく概要・全体傾向パート( p 4 から p 26 )」と、ハンティングの成果をもとに攻撃を初期段階で封じ込めた個別事象の詳細を解説する「( 2 )各事案の詳述パート( p 27 から p 54 )」の大きくふたつのパートに分かれている。

いったい 6 万 5,000 件の中にどれだけの数の「・・・あれ? 見つかった?」があったのだろう。

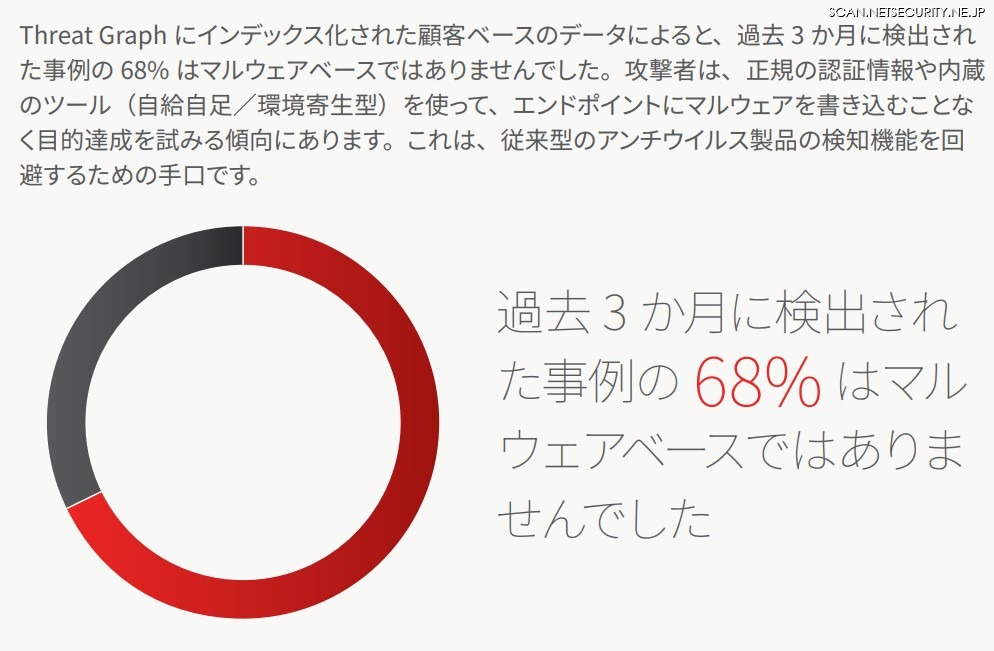

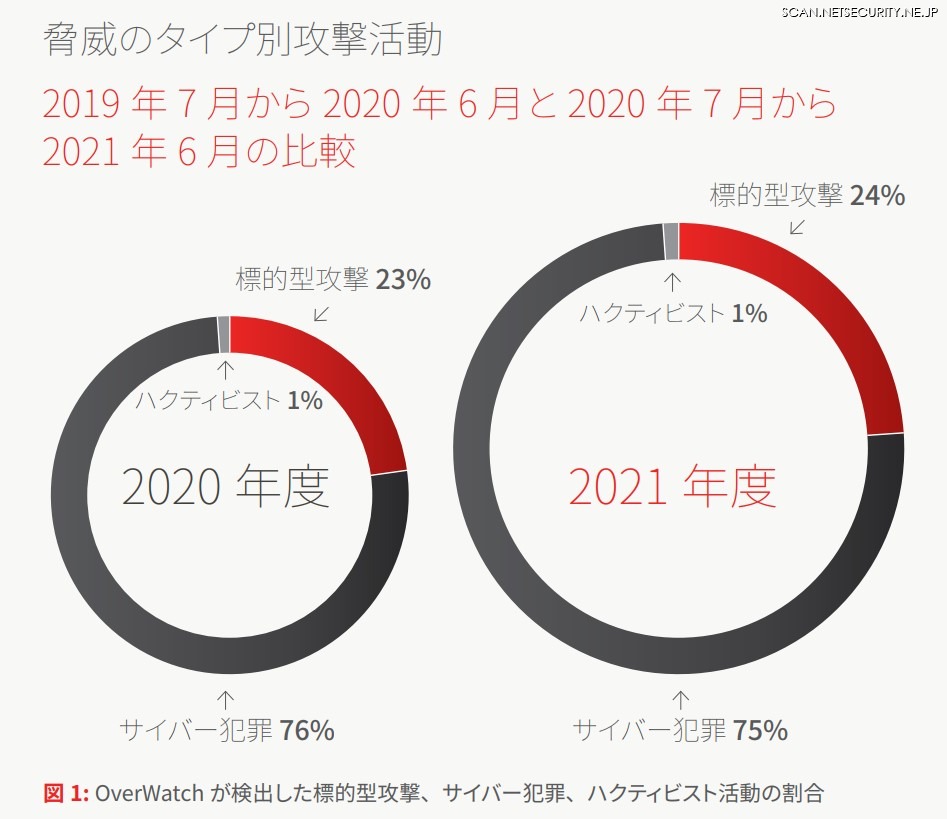

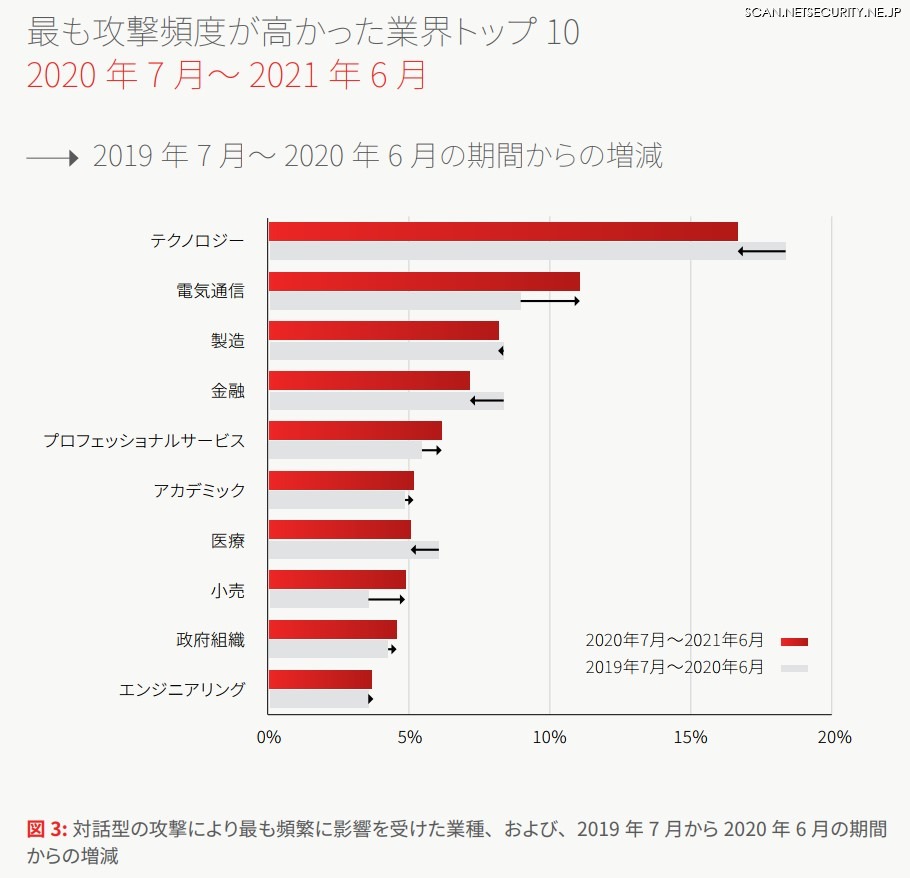

過去 3 ヶ月の対話型攻撃のうち 68 %でマルウェアは使われなかったという結果や、最新の種類別サイバー攻撃比率( APT、犯罪、ハクティビストの比率)、業界別の攻撃傾向増減、年度比較などは知識として知っておいて損はないだろう。

なお、p 15 と p 23 に APT とサイバー犯罪の比較があるが、多くのインテリジェンス企業は、APT 領域あるいはサイバー犯罪領域のいずれかに強みを持つことが多いため、一社発の情報として両者を並べた比較表は、資料としてあまり見ないものだ。

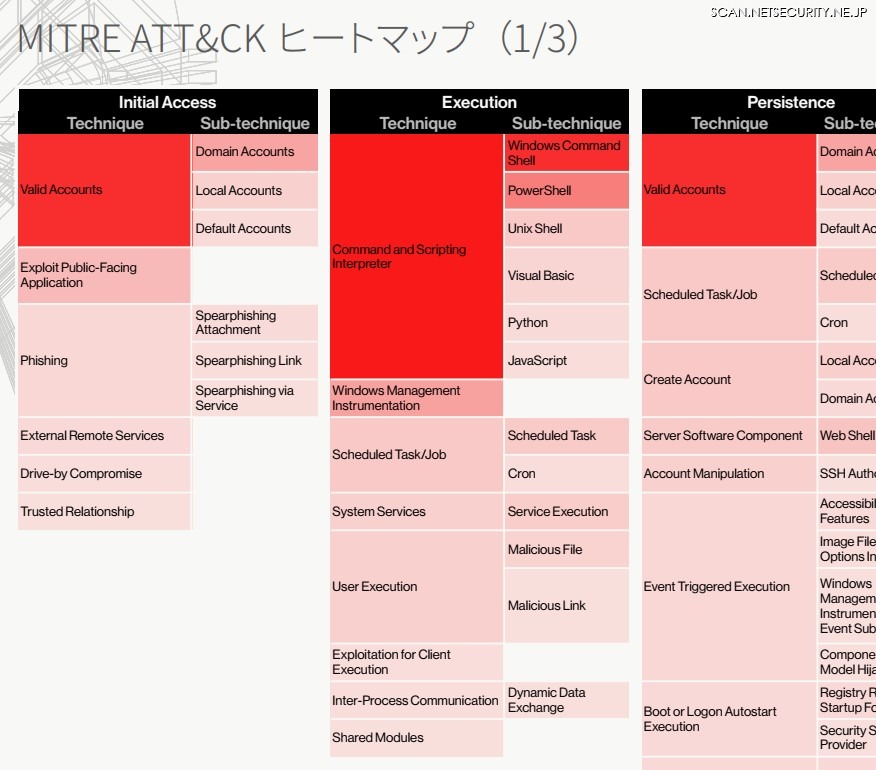

全体傾向で、もう一つ紹介したいのは、p 19 から p 21 にあるヒートマップである。「Initial Access」「Execution」「Persistence」と進むプロセスを、自社環境とそこに施した対策を脳内でオーバーラップさせながら眺めれば、2022 年度の計画策定のヒントが浮かんだり、あるいは何らかの気づきがあることだろう。

正直、CrowdStrike のアニュアルリポートで解説されるようなハイレベルな攻撃の心配を本気でしなければならない組織の絶対数は多くない。しかし、原理原則ではなく、実際にハンティングで見つかった 6 万 5,000 件の事実に基づいた情報の価値は、多くの企業にとって決して無意味ではない。

27 ページ以降は個別事案となる。標的企業のシステムへの“合鍵”を販売する専門業者である、アクセスブローカーの「 PROPHET SPIDER 」にはじまり、北米の小売業者のスタッフがソーシャルエンジニアリングで丸め込まれまんまと TeamViewer をダウンロードさせられた事例、北朝鮮の攻撃組織で“静か”とは名ばかりの「 SILENT CHOLLIMA 」の活動、「 Microsoft Exchange ゼロデイ攻撃」など、大きく 5 つの例が示されている。それぞれ、特徴的テクニックや、推奨対策などが付されている。

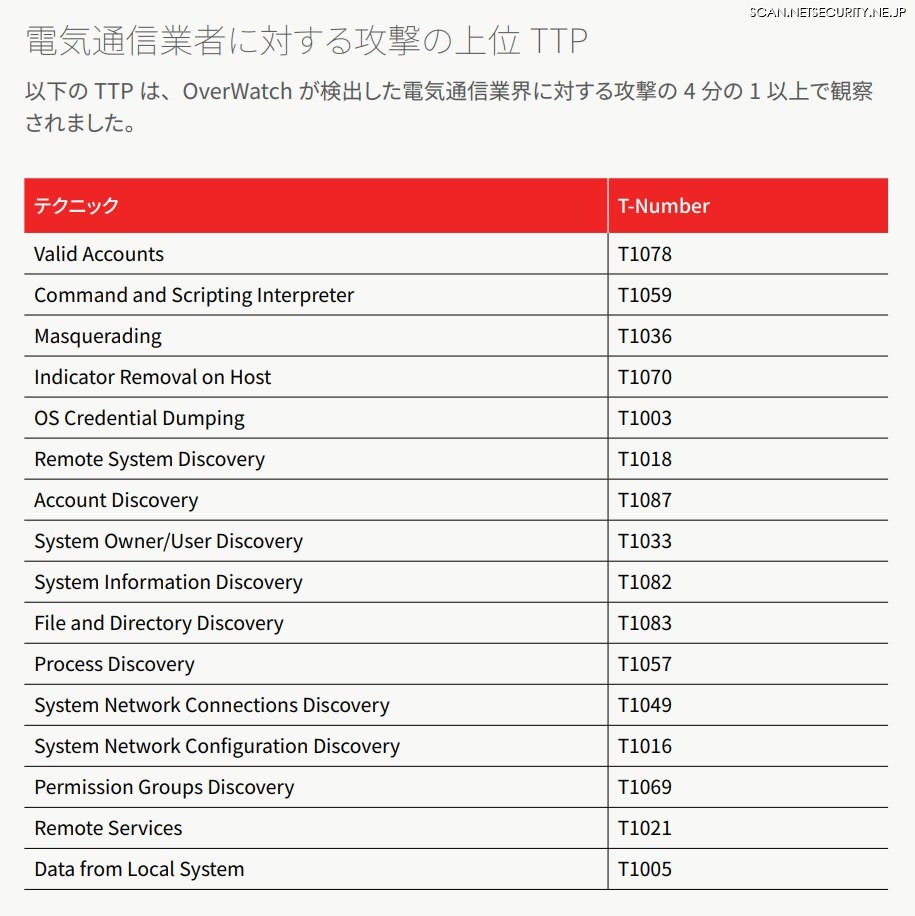

また、今回の「 OWR( OverWatch Report )」は、特に電気通信事業への攻撃について p 36 から p 44 まで、ふたつも事例が示され、多くの紙幅がさかれている。同一産業領域の例をふたつ以上載せるのは知る限り初めてのことだ。ひょっとすると日本の通信事業者の必読資料となっていくかもしれない。

ところで「対話型」の攻撃といっても、

- ジャック:こんにちわ。あなたにお会いできてうれしいです。

- ベティ:こんにちわ。私もお会いできてうれしいです。

- ジャック:私はコンピュータ科学を学びました。私は放課後テニスをしました。

- ジャック:私はいま国家機関の仕事を行う企業の技術部門に勤めています。私は外国の企業の知的財産を手に入れるため不正アクセスをします。私は不正アクセスやサイバー攻撃が得意です。

- ジャック:あなたはあなたの会社の特権アカウントについて私に情報を提供することはできますか?

こんな「対話」が行われるわけではもちろん決してない。ここで言う「対話」とは、冒頭にあったように、攻撃オペレータが状況を判断しながら、都度キーボードにタイプしていく攻撃コマンドなどがそれに当たる。

本資料には、具体的にどんな目的で、どんなコマンドが用いられ、攻撃が実行されたか(実行しようとしたか)が記載されており、まさにハンティングチームと攻撃者が「切っ先を交えた瞬間」「切り結んだ瞬間」が収録されており、サイバー攻撃のドキュメンタリー的資料としても読むことが可能である(コマンド部分は飛ばして読んでもまったく支障はない)。

本資料「敵の逃げ場を奪う 2021年度脅威ハンティングレポート CrowdStrike OverWatch チームによる洞察」は、堂々全 57 ページ。びっしり文字が詰まっており、少ない文字量の原稿を無理やり一冊の本にした新人文学賞の受賞作のようなスカスカ感とは無縁だ。単にリードを獲得するためだけに作ったユーザーを愚弄するような内容の詐欺的ホワイトペーパーでもない。

その証拠に会社と製品紹介は最後のたった 1 ページのみ。「エリートチーム」の仕事の優秀さアピールは当然随所に顔を出してはくるものの、単に自慢している俺スゴイの天然であり、「嫌な意味でのカネの匂い」がとんとしてこない資料である。

プリントアウトして読む際は 2 アップなどではなく、1 枚に 1 ページ印刷することをおすすめする。丁寧に読んだら 2 時間くらいかかるシロモノだが、師走の忙しいときにあえてそういう時間をとることが、それに見合った気づきをもたらすかもしれない。

また、ヒートマップの色味の違いなどを直感的に理解するためには、できればカラーで、そして印刷後は左を 2 ヶ所以上ステープラーで綴じて読むことを個人的にはおすすめする。

少々早いがどうぞ良いお年を。このレポートの日本語訳が出てきたら、そろそろそんな時期だ。そして来年もまた本誌読者がご無事であることを。

「敵の逃げ場を奪う 2021年度脅威ハンティングレポート

CrowdStrike OverWatch チームによる洞察」

クラウドストライク株式会社( 2021年11月/PDF形式/約56ページ/1.63 MB )

3. Falcon OverWatchについて

4. エグゼクティブサマリー

6. 継続的な脅威ハンティングの価値

8. OverWatchのハンティング手法「SEARCH」

10. 攻撃活動の概要

18. 攻撃のテクニックとツールに関する洞察

27. PROPHET SPIDERの追跡

32. SPIDERは小売企業にビッシングネットを投げる

36. シグナル妨害 : 攻撃者の標的、通信業界への攻撃を脅威ハンティングで阻止

39. OverWatch、 通信事業者でのダブル攻撃を検出

45. カスタムツールが「SILENT CHOLLIMA」の(サイレントとはほど遠い)攻撃に警告を出す

51. 侵害の阻止は時間との闘い

55. まとめ

57. CrowdStrikeについて

57. CrowdStrikeの製品とサービス