大企業やグローバル企業、金融、社会インフラ、中央官公庁、ITプラットフォーマなどの組織で、情報システム部門や CSIRT、SOC、経営企画部門などで現場の運用管理や、各種責任者、事業部長、執行役員、取締役、またはセキュリティコンサルタントやリサーチャーに向けて、毎月第一営業日前後をめどに、前月に起こったセキュリティ重要事象のふり返りを行う際の参考資料として活用いただくことを目的に、株式会社サイント 代表取締役 兼 脅威分析統括責任者 岩井 博樹 氏の分析による「 Scan PREMIUM Monthly Executive Summary 」をお届けします。※「●」印は特に重要な事象につけられています。

>> Scan PREMIUM Monthly Executive Summary 執筆者に聞く内容と執筆方針

【1】前月総括

8 月はタリバンがアフガニスタン首都を制圧したことが記憶に新しいニュースです。今回の事案に関連していると噂される中国は、昨年 12 月に国家安全部の関係者が、タリバン内の最強硬派「ハッカニ・ネットワーク」と接触していたことが報じられています。また、サイバー領域でも、中国をはじめとした諸外国の APT グループが、アフガニスタンをテーマとした攻撃メールを利用していたことが知られています。これらの過去の状況を踏まえますと、今回の事案はリアルとサイバーでの動向が一致していた典型的な例であり、起こるべくして起こったのかもしれません。なお、アフガニスタンに関連するサイバー攻撃は、日本組織へも行われていた可能性が指摘されています。

次に、国内で注目を集めたのはニュースとしては、富士通が同社のプロジェクト情報共有ツール「 ProjectWEB 」への不正アクセスについて、これまでの分析結果を報告したことが話題となりました。同事案の侵害原因は未知の脆弱性の悪用である可能性が示唆されていますが、詳細は不明とのことです。本発表を受け、朝日新聞社は関連する攻撃は、中国を拠点とする APT グループ「 Blacktech 」によるものである可能性を示唆しています。

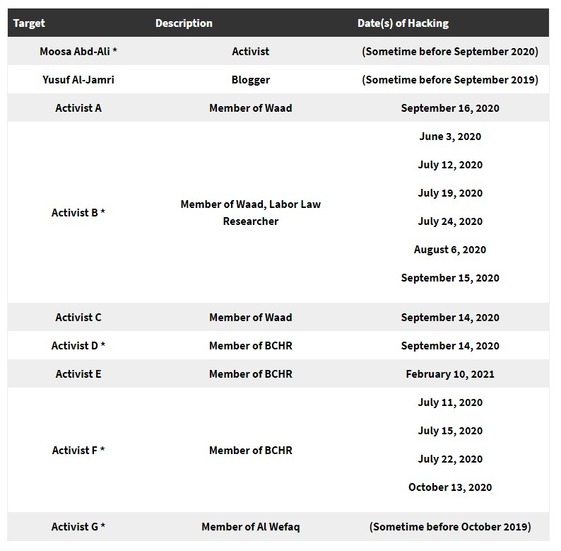

各国の脅威動向についてですが、トロント大学の Citizen Lab は、バーレーン政府がイスラエルの「 NSO Group 」のスパイウェア「 Pegasus 」を利用して、人権活動家の iPhone にゼロクリック攻撃を仕掛けていたことを発表しています。このゼロクリック攻撃とは、Pegasus のウリでもあるリモートインストール「 OTA( Over-the-Air )」のことです。これは、ゼロデイを悪用することでユーザの操作やインストールの挙動無しにスパイウェアを標的のモバイルデバイスにインストールすることで実現しています。

APT 関連情報ですが、興味深かったものとして、Volexity 社より北朝鮮の APT37 が韓国のニュースサイト「 Daily NK 」を介して水飲み場攻撃を行っていたとの発表がありました。同発表において、北朝鮮の APT グループが Cobalt Strike を利用していたことが初めて報告されており、同国のサイバー攻撃に変化が見られ始めています。

次にインシデント情報ですが、製粉大手のニップンが、グループ会社を含むサーバの大半が同時攻撃を受け、バックアップを含む大量のデータが暗号化されて復旧不能になったことを発表しています。掲示板型ソーシャルニュースサイトの Reddit では、工場は稼働していることから、同社への脅迫を目的としたものではなく、「日本製粉 / Nihon Seifun 」を「日本政府 / Nihon Seifu 」と勘違いしたのではないか、との憶測も飛んでおり、ニップンからの続報に注目が集まります。

オリンピック・パラリンピックに関連する情報として、北朝鮮の保有する IP アドレスの一部に「 2021tokyo 」の文字列を含むドメインが紐付いていることが報告されています。該当の IP アドレスは、過去にサイバー攻撃で利用されたものです。フィッシング詐欺などでの悪用が懸念されましたが、現在までに悪用は報告されていませんが、継続しての警戒が必要です。

最後に、中国では 9 月 1 日よりサイバーセキュリティ関連の規定が複数施行されます。中国で事業を行う日本企業においても影響を受けるものがあるため、関連組織は早めに対応の有無を検討しておくことを推奨します。

>> Scan PREMIUM Monthly Executive Summary 執筆者に聞く内容と執筆方針

【1】前月総括

8 月はタリバンがアフガニスタン首都を制圧したことが記憶に新しいニュースです。今回の事案に関連していると噂される中国は、昨年 12 月に国家安全部の関係者が、タリバン内の最強硬派「ハッカニ・ネットワーク」と接触していたことが報じられています。また、サイバー領域でも、中国をはじめとした諸外国の APT グループが、アフガニスタンをテーマとした攻撃メールを利用していたことが知られています。これらの過去の状況を踏まえますと、今回の事案はリアルとサイバーでの動向が一致していた典型的な例であり、起こるべくして起こったのかもしれません。なお、アフガニスタンに関連するサイバー攻撃は、日本組織へも行われていた可能性が指摘されています。

次に、国内で注目を集めたのはニュースとしては、富士通が同社のプロジェクト情報共有ツール「 ProjectWEB 」への不正アクセスについて、これまでの分析結果を報告したことが話題となりました。同事案の侵害原因は未知の脆弱性の悪用である可能性が示唆されていますが、詳細は不明とのことです。本発表を受け、朝日新聞社は関連する攻撃は、中国を拠点とする APT グループ「 Blacktech 」によるものである可能性を示唆しています。

各国の脅威動向についてですが、トロント大学の Citizen Lab は、バーレーン政府がイスラエルの「 NSO Group 」のスパイウェア「 Pegasus 」を利用して、人権活動家の iPhone にゼロクリック攻撃を仕掛けていたことを発表しています。このゼロクリック攻撃とは、Pegasus のウリでもあるリモートインストール「 OTA( Over-the-Air )」のことです。これは、ゼロデイを悪用することでユーザの操作やインストールの挙動無しにスパイウェアを標的のモバイルデバイスにインストールすることで実現しています。

APT 関連情報ですが、興味深かったものとして、Volexity 社より北朝鮮の APT37 が韓国のニュースサイト「 Daily NK 」を介して水飲み場攻撃を行っていたとの発表がありました。同発表において、北朝鮮の APT グループが Cobalt Strike を利用していたことが初めて報告されており、同国のサイバー攻撃に変化が見られ始めています。

次にインシデント情報ですが、製粉大手のニップンが、グループ会社を含むサーバの大半が同時攻撃を受け、バックアップを含む大量のデータが暗号化されて復旧不能になったことを発表しています。掲示板型ソーシャルニュースサイトの Reddit では、工場は稼働していることから、同社への脅迫を目的としたものではなく、「日本製粉 / Nihon Seifun 」を「日本政府 / Nihon Seifu 」と勘違いしたのではないか、との憶測も飛んでおり、ニップンからの続報に注目が集まります。

オリンピック・パラリンピックに関連する情報として、北朝鮮の保有する IP アドレスの一部に「 2021tokyo 」の文字列を含むドメインが紐付いていることが報告されています。該当の IP アドレスは、過去にサイバー攻撃で利用されたものです。フィッシング詐欺などでの悪用が懸念されましたが、現在までに悪用は報告されていませんが、継続しての警戒が必要です。

最後に、中国では 9 月 1 日よりサイバーセキュリティ関連の規定が複数施行されます。中国で事業を行う日本企業においても影響を受けるものがあるため、関連組織は早めに対応の有無を検討しておくことを推奨します。

![Facebook、イランハッカーグループ対処/米英同盟国、中国を非難/オリンピック便乗ファイル削除機能付ポルノウェア ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/2w5IdCqve0mMIzS4K5kC-28IDAerBQQDAgEA/35270.png)

![航空向けシステム会社 SITA 社への攻撃 中国 Winnti グループの仕業と判明/FancyBear や Lazarus 騙るギャングが DDoS 恐喝 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/2w5IdCqve0mMIzS4K5kC-28IDAerBQQDAgEA/34947.jpg)

![日本のサイバー防衛の雄 富士通/株価下がったサイバー攻撃 下がらなかった攻撃 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/2w5IdCqve0mMIzS4K5kC-28IDAerBQQDAgEA/34576.jpg)

![彷彿 Stuxnet/セキュリティ業界資金調達史上最高/サプライチェーン対処ベストプラクティス ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/2w5IdCqve0mMIzS4K5kC-28IDAerBQQDAgEA/34318.jpg)