たとえば国連が定めた SDGs は、人類が解決すべき課題として「貧困」「教育」「ジェンダー平等」など 17 の目標を定めており、適切な大きさに課題が分割されたとき、どこから手をつけたらいいかわからなかった課題が、具体的なタスクや仕事に変貌します。

サイバーセキュリティもまた、大きすぎる課題のひとつです。だから私たちは「マルウェア対策」「不正アクセス対策」「脆弱性管理」「クレデンシャル管理」「教育研修」「CSIRT 設立」など、課題を分割してその対策に取り組んでいます。

しかし、そのなかでもメールセキュリティは、セキュリティの課題の一要素であることを拒否するかのような、とりわけ巨大な大陸のひとつです。技術だけでなく法律や政治すらそこには深く影響を及ぼし、グローバルにわたる幅広さと、長い歴史や経緯がそこには存在するからです。

しかし、そんなやっかいなメールセキュリティという課題に、自ら望んで取り組む人たちもまた世の中には存在します。この記事を読んでいるあなたの会社の情報システム部門にもそんな人たちがいますし、ひょっとしたらあなた自身がそうかもしれません。インターネットのインフラであるインターネットサービスプロバイダー(ISP)もまたそうです。以前本誌で紹介した団体 JPAAWG も、そんな志を持つ人々の集まりです。なにごとも起こらず、日々メールを送受信できるのは、世界に彼らが存在したからです。

本記事は、メールセキュリティを事業の柱とする数少ない日本企業、株式会社TwoFive に本誌が、この厄介な課題であるメールセキュリティについて長時間の取材とインタビューを行う機会を得た成果としてお届けするものです。

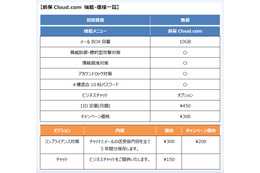

メールセキュリティに総合的に取り組む株式会社TwoFive ですが、同社は現在特に「なりすましメール」という課題を切り出し、それを対策する技術 DMARC を用い、メールセキュリティの向上に取り組んでいます。

本稿は、ITセキュリティジャーナリズム界で信頼される書き手の一人 高橋 睦美 氏が取材と原稿執筆を担当しました。

--

「電子メール」——約 50 年にわたる歴史を持つこの通信手段が、研究者や一部の技術者のものだけでなく、広く一般に使われるようになってからでさえ約 20 年が経つ。

最近は、家族や友人間のコミュニケーション手段としての役割こそほかのメッセージングアプリに押され気味だ。だが、複数の企業・組織をまたぐやり取りでは依然としてメールが主要なツールの一つとなっている。

さらに今や、メールアドレスが一種の「認証手段」となっており、オンラインショッピングなどにおけるトランザクションの確認やパスワードリセット時の連絡先、新規 Web サービスの登録時の本人確認といった重要な役割を担い続けている。その意味で、メールに求められる信頼性はむしろ増していると言えるだろう。

一方、この 20 年の間でサイバー攻撃も様変わりしてきた。かつては攻撃者の自己顕示欲のため、あるいはジョークといった「いたずら」が大半だったが、最近ではメディアでも指摘されるとおり、金銭的価値や機密情報、個人情報を盗み取る、組織化された犯罪行為が繰り広げられている。

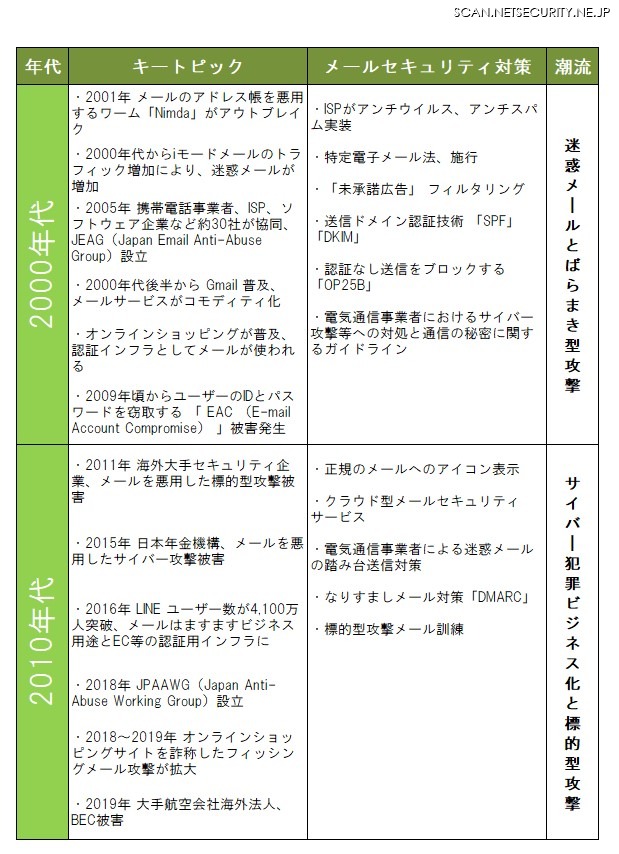

こうした攻撃と防御側との激しい「いたちごっこ」の最前線に常にあったのがメールという存在だ。メールを巡る脅威はどのように変化し、それに対してどのような対策が講じられてきたのかを、DMARC を活用するためのセキュリティソリューションを提供し、メールというツールを守り続けてきた株式会社TwoFive の加瀬 正樹 氏と桐原 健一 氏に振り返ってもらった。

●2001 年:「Nimda」で変わった潮目——メール経由の攻撃本格化の兆し

日本でインターネットが広がり始めた 1990 年代、いやそもそもメールという通信手段が生まれた当初から、ウイルスや自己増殖型のワーム、受け手にとって不要な情報を勝手に送りつけるスパムメールといった迷惑な存在もまた存在していた。ただその大半は、感染すると画面に花火のグラフィックが表示されるといった他愛のないものだった。

それが変わり始めたのは 2000 年頃からだ。特に、「2001 年に登場した Nimda で潮目が変わった印象があります」(桐原氏)。Nimda は Windows OS の脆弱性のほか、感染先のアドレス帳を悪用して感染を広げる自己増殖型のワームで、当時としては記録的な拡散を見せた。感染先の情報を悪用し、知り合いになりすまして拡散する点は、2020 年に国内外で猛威を振るった「Emotet」と共通の手法だ。つまり、基本的な攻撃手法は 20 年前から変わらないとも言える。

「2000 年を過ぎた頃からメールがメジャーになってきたことから、悪意を持った人による攻撃が始まりました。そこで、各ユーザーがエンドポイントにワクチンソフトを導入するだけでなく、ISP のサーバサイドでもアンチウイルス、アンチスパムといった機能を実装し、オプションサービスの 1 つとしてセキュリティ対策を提供し始めたのがこの頃です」(加瀬氏)

●2005 年:「共助」でウイルスメールやスパムメールへの対策を

この時期、もう一つの問題となったのが「迷惑メール」の急増だ。2000 年前後からiモードをはじめとする携帯電話でのメールのやり取りも増加したが、それに伴って、バイアグラや違法ドラッグの販売、出会い系サイトの広告などを送りつける迷惑メールが大量に送られるようになった。受信者を不快にさせる上、コスト負担の問題もあり、対策が本格化した。

1 つは受信側でフィルタリングする方法だ。前述の通り、ISP のメールサーバ側にフィルタリング製品を導入し、「未承諾広告※」と記されたメールをフィルタする仕組みが実装された。また、スパムメールの多くが用いていた「なりすまし」を見破るために SPF という送信ドメイン認証技術が生まれたのもこの時期で、それは今の DMARC などに受け継がれている。

もう 1 つは、スパムメール、ウイルスメールの送信自体を減らす方法だ。当時は、自分が利用している ISP 以外のメールサーバからもメールの送信が可能な状態で(認証なし送信)、これを悪用してスパムメールやウイルスメールを送信する動きが少なくなかった。それを防ぐために「OP25B」(Outbound Port 25 Blocking)という手法が導入された。

インターネットの安全は「自助」だけでは保たれず、「共助」「公助」が必要だという意識が広がり始めたのもこの頃だ。特定電子メール法の制定とその改正、特商法など法制度が整備されるとともに、2005 年には業界団体「Japan Email Anti-Abuse Group」(JEAG)が設立され、総務省もオブザーバーとして参加しつつ、迷惑メール対策を推進していった。

●2009 年:広告や嫌がらせから「犯罪」に、広がり始めたなりすまし

それでもまだ 2000 年代半ばまでは、嫌がらせや宣伝を目的とした稚拙な攻撃が主流で、今のように実害につながる攻撃は少数派だった。それが変わり始めたのは 2007 年ごろからだ。

多くの迷惑メールが、送信者をなりすまして送られてきた。その対策として前述のような SPF や DKIM といった送信ドメイン認証技術、それに OP25B といった技術が実装されるようになった。しかし「この頃になると、ISP・業界が講じてきた対策をすり抜けるため、何らかの手段でエンドユーザーが持っている ID とパスワードを盗み、それを使って正規のユーザーとしてメールサーバを使ってスパムを送信するやり方が増えてきました」(加瀬氏)。これもまさに「いたちごっこ」の一例と言えるだろう。

フィッシング詐欺やブルートフォース、あるいは PC やルータを何らかのマルウェアに感染させて情報を盗み出して悪用するこの手法は「E-mail Account Compromise」(EAC)と呼ばれ、今もさまざまなサイバー攻撃に使われている。対策としては多要素認証の採用が考えられるが、「メールの認証では、投資対効果や手間を考えると、なかなか実装は広がっておらず、いまだに課題の 1 つです」(加瀬氏)。最近流行りのゼロトラストセキュリティの文脈からも、EAC をどうとらえ、対策するかは検討の余地があるだろう。

●2010 年代前半:サイバー犯罪の組織化を背景に、メールが「攻撃のトリガー」に

2000 年代後半から徐々に普及したのがクラウドサービスだ。メールサービスもその例に漏れず、オンプレミス環境でメールサーバを運用するか、ISP のメールサーバを利用する方法に代わって、Gmail をはじめとする SaaS 型のメールサービスを利用する割合が少しずつ増えていった。

もう一つはメールの使われ方の変化だ。メール以外の手段による個人間のコミュニケーションが普及するとともに、B2C の世界ではメールをトランザクションや認証の一部に活用するケースが増え、「こうした使われ方の多様化に伴って、攻撃のやりかたや目的も変化・多様化してきました」(加瀬氏)

そして 2010 年代に入ると、メールを用いたサイバー攻撃がいよいよ本格化した。桐原氏は「2010 年代は、攻撃がビジネス化した時代でした」と振り返った。

たとえば、ボットネットを使ってフィッシングメールやマルウェア感染メールを大量に送信する業者、フィッシングサイトを短時間で立ち上げ、ID などの情報を盗み取ったらすぐに停止させる業者など、複数のサイバー犯罪グループが役割分担し、ビジネスとしてフィッシングが展開されるようになった。また、こうして詐取されたアカウント情報が EAC に使われ、次の犯罪につながる、といった具合に、一連のサイバー犯罪エコシステムが構築されるような、今に近い状況となった。

●2010 年代後半:ばらまき型から標的型へ、AI 技術を駆使したフィッシングも

サイバー犯罪のビジネス化は 10 年かけてますます進展し、2010 年代後半になるとさらに洗練の度合いを高めている。

「ひとつの変化は、数打てば当たるばらまき型から、ターゲットを定めてだます標的型への変化です。対象を絞るスピアフィッシングや標的型攻撃自体はそれ以前から存在していましたが、2010 年代後半からはそれが主流になってきました」(桐原氏)

ターゲットごとにカスタマイズを加えたマルウェアを用いてセキュリティ対策製品による検知を逃れたり、自然なやり取りを行ってソーシャルエンジニアリングでユーザーをだますことによってセキュリティ対策をすり抜け、マルウェアに感染させて情報を盗み取ったり、その情報を用いて従業員をだまして多額の金銭を詐取するビジネスメール詐欺(BEC)といった被害も生じている。それも、これまでとは桁違いの金額に上っていることが特徴だ。

「表沙汰にはなっていませんが、のぞき見られている端末は多々あり、踏み台にして中に入られていながら気付いていないケースは多数に上るのではないでしょうか。そうして乗っ取ったインフラや盗んだ情報がダークウェブで売られていることもあります」(桐原氏)。それが次の詐欺やサイバー攻撃に使われる、というサイクルが確立してしまっている。

さらに加瀬氏は「AI に関する研究が進展したのもこの時期ですが、攻撃者もおそらく AI を使って、疑わしくないメールを作成しています。AI を使うことで、より低コストで本物らしいメールを作成でき、標的型攻撃がやりやすくなっているのではないでしょうか」と指摘した。その上なりすまし手法も多様化し、攻撃者が DMARC といった対策を回避しようと工夫している節が見られるとした。

●そして未来:DMARC をはじめとするなりすまし防止のエコシステムによる対策

こうして 20 年間を振り返ってみると、新しい攻撃が生まれ、広く使われるようになってからまた次の攻撃が生まれるまでの「攻撃のライフサイクル」がどんどん短くなり、流行り廃りが激しくなる傾向があるという。

この中で私たちが取れる対策としては何があるだろうか。旧 Sendmail 日本法人時代からメールサービスの提供に努め、JEAG、そして JPAAWG といった業界団体に携わってメールセキュリティの啓発活動に携わってきた立場から、両氏はいくつかのアドバイスを示した。

「攻撃手法は多岐にわたっており、全てを止められる銀の弾丸は存在しません。自分たちでやれることを積み重ねていく多層的防御はやはり必要でしょう」(加瀬氏)

コンテンツフィルタやレピュテーションの活用、暗号化などさまざまな対策があるが、その中でも比較的導入しやすく、効果が高いと捉えているのが、DMARC をはじめとするなりすまし防止技術の導入だ。導入・設定が比較的容易な上、モニタリングから始めることで、多くの人が懸念する過検知のリスクもない。

「なりすましメールを判別し、拒否する DMARC は、新型コロナ対策で言えば手洗い・うがいに相当する基本的な対策です」(加瀬氏)。すでにバンダイスピリッツのように、ECサイトの顧客保護の観点から DMARC を導入した企業も存在する。

ただ、過去 20 年の歴史でも分かるとおり、メールセキュリティ対策は「共助」がなければ成り立たない。加瀬氏は「DMARC もエコシステムです。誰か一人がやれば実現できるものではなく、メールに関わる仕組みやサービスで対応していかないと価値を最大化できません。たとえば、ワクチン接種済みのパスポートと同じで、持っているだけではなくそれをチェックする人・機関がいなければ何の意味もないでしょう」とし、官公庁や自治体も含め、広く業界全体として取り入れていくことが重要だとした。

ただ日本には、憲法で定められている「通信の秘密」との兼ね合いという法律上の整理に加え、「過検知ゼロで正しいメールはすべて届けてほしい」という商習慣・文化上の特性もあり、思い切ったフィルタリングや DMARC などの対策がなかなか進みづらい側面があるのも事実だ。TwoFive では、メールサービスに関する豊富な経験や知見、ノウハウはもちろん、国内独特の事情も踏まえながら DMARC 支援ツールを提供することで、対策を支援し、エコシステムを形成していきたいという。

残念ながら私たちは「攻撃する側は 100 回やって 1 回成功すれば成功ですが、守る側は 100 回やって 99 回成功しても、1 回でも失敗すればアウト」「10 億通のスパムメールを送って、10 通でも引っかかれば目的が果たせてしまう」といった、攻撃側との非対称性の中で戦いを強いられている。だが、DMARC をはじめとするなりすまし対策を皆が進めることで、世の中全体で攻撃者に立ち向かっていくことができるだろう。