一部の大手大企業、セキュリティ感度の高い企業を除くと、リモートワークのセキュリティ対策が充分整理されているとは言いがたい。リモートワークになったらどこをどうすればいいのか。本稿ではこの点を改めて整理してみたい。

●リモートワークブームの実態

そもそも、テレワークやリモートワークがにわかに活気づいたいちばんの要因は、新型コロナウイルス( COVID-19 )問題だ。それ以前から働き方改革、ワークライフバランス、クラウド環境の浸透といった背景要因はあったが、政府によるイベント自粛やテレワーク推奨という「外圧」に導入を余儀なくされたところもあるだろう。

東京商工リサーチによれば、新型コロナウイルスに関連して、なんらかの影響・対策を発表した企業は224社( 2 月 14 日現在)。業績の下方修正を発表した企業も2割を超える。経済全体へのインパクトによっては最大40%の売上ダウンという試算もある。BCPやダメージコントロールの視点でも、リモートワークなど柔軟な業務形態が急務である。

しかし、急激な変化はひずみや副作用を伴うこともある。拙速なリモートワーク導入によって「一斉の在宅勤務でVPN回線がひっ迫した」「支給PCを急に用意できない」「リモートに対応できない業務」といった声も聞く。

なにより、セキュリティ対策はそのままでリモートワークを実施してもいいのか、どうすべきなのか、という疑問も湧く。

●オフィスでは当たり前だった3つの防壁がなくなる

まず考えなければいけないのは、オフィスと、自宅やモバイルワークの環境の違いだ。

「従来型のオフィスワークからリモートワークに切り替えた場合、まず、考えなければならないのは、オフィスではあたりまえの前提条件だった、いわば3つのファイアウォール(防壁)がなくなるということです」

こう語るのは、グローバルセキュリティエキスパート株式会社 教育事業本部 SATサービス事業部 副事業部長 高崎 庸一(高は「はしごだか」 崎のつくり部分「大」は「立」)氏だ。

グローバルセキュリティエキスパートは、「緊急事態宣言を踏まえた今、企業として必要な対策とは? ~GSXに寄せられるテレワークにおける課題」と銘打って、同社に寄せられたテレワーク、テレワークのセキュリティの課題のベストプラクティスなど、積極的な情報発信を行っている。( 2020年4月20日 追記 )

どういうことか。

一般的なオフィスであれば、「IDカード、フラッパーゲートなどの物理的な防壁」「VPNなどの回線、DMZ、各種UTMやファイアウォール製品などネットワーク上の防壁」「そして上司や同僚という人間(の意識)という防壁」が期待できるという。

そのため、3つの壁で守られていた社員がいわば「むき身」の状態で飛び出して社外で仕事をするリモートワーク環境でポイントとなるセキュリティ対策は、エンドポイント対策の強化だという。物理的セキュリティやネットワークセキュリティが期待しにくい状態では、デバイスでのセキュリティ対策が要となるからだ。

アンチウイルスやクライアント型セキュリティソフトでは不十分になるため、EDRによって未知のウイルスや攻撃検知といった対策が求められる。もちろんVPNでネットワークを保護するというアプローチもあるが、前述したようにデフォルトの業務形態がリモートワークとなると、回線確保やコストの問題も発生する。つまり、実質ゼロトラストネットワークでの作業を想定した対策が必要になるという。

作業場所が自宅だったり、ファミレスだったり、デバイス環境や接続環境がバラバラになるので、オフィス内IT環境のような画一的な管理ができない。エンドポイントセキュリティの強化は、リモートワークによってこれまでにないレベルで重要度が高まっている。

エンドポイント以外に重要な要素がもうひとつある。それは3つ目の防壁である人間だ。

フィッシング、標的型攻撃メール、BECなど、深刻な被害を生んでいる攻撃は、いわば「人間の脳の脆弱性」をつくものだ。物理・技術的セキュリティ、運用ルールによるセキュリティが弱まる分、人間のセキュリティを強化しなければならない。教育、啓発といった施策によって、従業員のセキュリティ意識、セキュリティ感度を高める必要がある。

以上を踏まえて、対策について、エンドポイントと人間に絞って考えてみよう。

●EDRセンサーを活用した「ヘルスチェック」

エンドポイントの対策は、前述したようにEDRのようなソリューションが必須といっていいだろう。自宅やモバイル環境では、ネットワークのアクセス環境が家庭内のルータやテザリング、Wi-Fiアクセスポイントとなり、企業ポリシーの適用が困難になる。VPNと仮想デスクトップという奢った構成もあるが、広域かつ柔軟性の高いSDNのようなネットワークインフラがないと、全社員・全方位からのアクセスに応えるのは難しい。

EDRソリューションなら、デバイス側のエージェントがトラフィックや稼働アプリケーション、起動プロセスの状況をほぼリアルタイムで監視してくれる。AIや統計処理による検知やアラートの自動化も可能なものが多い。ただ、注意が必要なのは、そもそも適切なパッチが充てられているのか、不要なアプリケーションが入っていないかという基本的なことが出来ているのか把握できていない管理者が多いということだ。

GSXは、エントリーユーザーを想定したソリューションとして「セキュリティヘルスチェック」と呼ばれるサービスを提供している。

デバイスにセンサー(エージェント)をインストールし、PC等の「健康状態」をチェックするサービスだ。セキュリティパッチの適用状況、不適切なアプリの利用状況、リムーバブルメディアの利用状況、パスワード等機密データを含んだファイルのチェック、各デバイスの管理者権限アカウントによるリモートログイン状況といった様々な状況をチェックして、レポートしてくれる。

ヘルスチェックは、どちらかというとMDMやアセット管理に近いサービスで、定期的診断を行うものだ。しかし、診断できるデバイスが最大5,000台と多く、接続環境やOS(Windows、Mac、Linux)を選ばないこと、クラウドサービスで導入・展開が比較的容易なことから、中堅・中小を含む多くの企業に適合させやすい。

営業、開発、事務、管理職すべてに、ガチガチにキッティングした支給デバイスを用意できるなら別だが、そうではない場合、エンドポイントとはいえ、デバイス内で完結させるソリューションより、ネットワークやデバイスの動作に寄せた監視・チェックが現実的といえる。

●リモートワークの注意点を認識させるeラーニング

人間の対策は、リモートワークのセキュリティに関するセミナーや、ガイドライン策定等による教育活動だ。リモートワーク環境で、働く側の自由度や効率がアップするが、そこには相応のリテラシーやルールが求められる。

いうまでもないが、リモートワーク環境こそeラーニングの親和性が高い。対面のセミナーも効果的だが、通勤制限や自宅待機の状態では必然的にオンラインの会議やセミナーとなる。自習教材も同様だ。GSXはそのためのツールとして「MinaSecure(ミナセキュア)」を提供している。

MinaSecureは、セキュリティに関する意識啓発、業務上の注意点、セキュリティ脅威にどんなものがあるのかを自習できるオンライン講座のサービスだ。内容は「Wi-Fiアクセスポイント接続の注意点」「アカウント情報の管理方法」「ソーシャルメディアやWebサービス利用のためのリテラシーなど」実際の業務に直結する内容だ。

GSXの教育事業部門が、大企業から中堅・中小企業に豊富な実績を持つコンサル部門と連携して作っているので、極めて実践的な内容だ。自習でも飽きない、対話形式の工夫も凝らされている。

「MinaSecure(ミナセキュア)」(Web紹介ページより)

教育コンテンツを製作監修するコンサル部門の情報は、現場企業が実際に悩んでいるポイントだ。現場に変化があればコンテンツは適宜アップデートされていく。また、企業ニーズにあわせてコンテンツをカスタマイズすることも可能だ。

●リモートワーク環境はオフィスより騙されやすい?

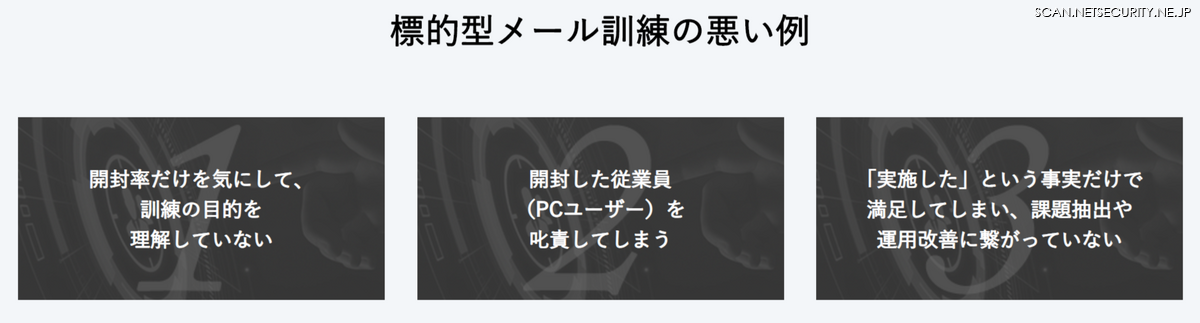

高崎氏は、リテラシー向上やアウェアネスの感覚を養うには「標的型メール訓練」も有効だと語った。プライバシーマークの取得や維持などのためにエビデンスを作る希薄なサービスの印象が強いメール訓練だが、GSXの標的型メール訓練は、メールの設計や実施の評価、分析、対策のコンサルティングまで含むという特徴がある。

ここで高崎氏は興味深い事実を教えてくれた。

リモートワークでは、オフィスより攻撃メールの開封率、つまり攻撃の成功率が高まるという。GSXの訓練メール実施の統計によれば、オフィスの外で攻撃メールを受信すると、開封率が上がる傾向が確認されている。

つまりこういうことだ。

オフィスであれば、不審なメール(訓練メール)が着弾したことが、それとなくデスク周辺やフロア内で情報共有されていく。そのため、職場内で注意意識が高まり、開封率が下がる。

確かに社外作業や海外出張のようなときは、会社では開かないような攻撃メールにもつい騙されてしまう可能性がある。考えてみると、攻撃者はトレンドのキャッチアップ能力に長けている。新型コロナウイルスの騒動に付け込み、リモートワークによる例外処理中、あるいは非常時という設定で、フィッシングメールやBECメールを仕込まれても不思議はない。実際に新型コロナウイルスに便乗したフィッシングメールはすでに確認されている。

GSXの標的型メール訓練はリピーターが多いと高崎氏はいう。その理由はいくつかある。

ひとつは、訓練メールがオーダーメイドできるので、業界特有の状況や最新の攻撃動向を反映した精度の高い訓練ができること。例えば、2018年にSMSを使った攻撃メールが問題になったときは、いち早くスミッシングに対応するメニューを追加している。

また、あまり知られていないことだが料金の安いなんちゃってメール訓練では、そもそも従業員にメールが到達しないことがある。とくにOffice365やG Suiteなどクラウドメールの場合、フィルタリング性能が日々アップデートされており、訓練メールがはじかれてしまうのだ。サンドボックスを導入している企業では、検査のためメールや添付が強制的に開く。

普通の一斉配信システムを利用したメール訓練サービスは、そもそも従業員にメールが到達せず訓練が成立しない事態や、人が開いたのかサンドボックスが開いたのか判断できない事態があちこちで起こっている。

一方、GSXの標的型メール訓練は、専用の検証環境を準備し、どのようにメールが届くのか(届かないのか)を研究するチームが存在するという。そこには、フィルタリングやブロックをどうかいくぐるか、攻撃者の視点が要求される。脆弱性診断やペネトレーションテストで、最初に日本で「タイガーチーム」を導入したGSXの真骨頂だろう。

●リモートワーク定着を見据えていまから対策を

新型コロナウイルスによって、日本では期せずしてリモートワークやテレワークが新しいフェーズを向かえている。業種・業態によって導入が非現実的だった企業も、導入せざるを得ない外圧がかかっている。

また、導入してみると、すべてではないが意外と業務が回ること、無駄な会議が多かったことなどに気づく人もいるだろう。そういった企業や部署は、パンデミックが落ち着いた後も、テレワークや場所を選ばない働き方が定着する可能性がある。

リモートワークがいまより一般的になったとき、技術的なセキュリティ対策に加え、エンドポイントと、エンドポイントの前に座って利用する人間のリテラシーもアップデートされていないと、今度はコンピュータウイルスによって、大きなインシデントを起してしまうだろう。

リモートワークでは、通常のセキュリティ対策に加えて、エンドポイント対策の強化と従業員のセキュリティ意識が重要ということを覚えておこう。