●脅威アクターの動機には3つある

CrowdStrikeは、クラウドベースのエンドポイントプラットフォームの「テクノロジー」、インシデントレスポンス支援などの「サービス」、そして「脅威インテリジェンス」の3つのコアバリューを提供している。

なかでも、脅威インテリジェンスは数多くのアナリストを擁し、34カ国言語をカバー。「顧客企業が様々な脅威アクター(脅威となる行為主体)の能力や攻撃の兆候を知ることで、先読みで防御できるよう支援」(マイヤーズ氏)している。

マイヤーズ氏は、日本が直面する脅威、特に、スマートフォンなどのモバイルの脅威や2020年オリンピック大会を迎えた脅威について紹介した。

「我々を取り巻く脅威を考えるとき、脅威アクターの動機には3つある」とマイヤー氏は指摘する。

1つめは「国家」だ。スパイ活動や、場合によっては破壊行為を含む。北朝鮮をはじめとする国家の支援のもとでは、金融ネットワークから犯罪活動で金銭を盗むケースもある。

2つめは「サイバー犯罪」。銀行の認証情報詐取やランサムウェアなど、金銭的に動機づけられた犯罪者の不正行為はあらゆるビジネスに影響を与えている。

3つめが「ハクティビズム」である。イデオロギーに基づいた対象に向けた破壊行為や迷惑行為などで、日本を対象にしたものは、捕鯨や原発などに関わる組織などが攻撃の対象となる。

CrowdStrikeが毎年発表する報告書では、ロシアや北朝鮮、中国といった脅威アクターについて解説している。その内容は「特に地政学的な変化に伴い、脅威アクターの活動も変化している」という。

共通して言えるのは「どの業界も攻撃から逃げることができない」ということだ。たとえば、日本においては、2019年8月、「JTSEC」と呼ばれるハクティビストのグループが、日本の捕鯨活動を標的にした攻撃キャンペーンについて言及した。また、日韓における貿易管理のホワイトリスト国除外など、関係悪化を背景にした脅威も考えられる。

そして、象徴的なものとしては、日本語を駆使したネット犯罪やネット改ざんなどの攻撃が挙げられる。2019年7月には、仮想通貨取引所を運営するビットポイント(BITPoint)がハッキングを受け、35億円相当の仮想通貨が不正流出した。これは、北朝鮮の攻撃と考えられる。

また、2019年5月には、日本とインドがスリランカの港湾開発で覚書を交わした。これは中国のアジア太平洋における「一帯一路」構想に対抗するもの。マイヤーズ氏は「船舶や港湾などに対するセキュリティ上の脅威を認識している」とし、こうした地政学的データ、インテリジェンスを駆使することで、脅威アクターの攻撃の兆候を把握することが可能だと述べた。

●攻撃者の分類と位置づけ

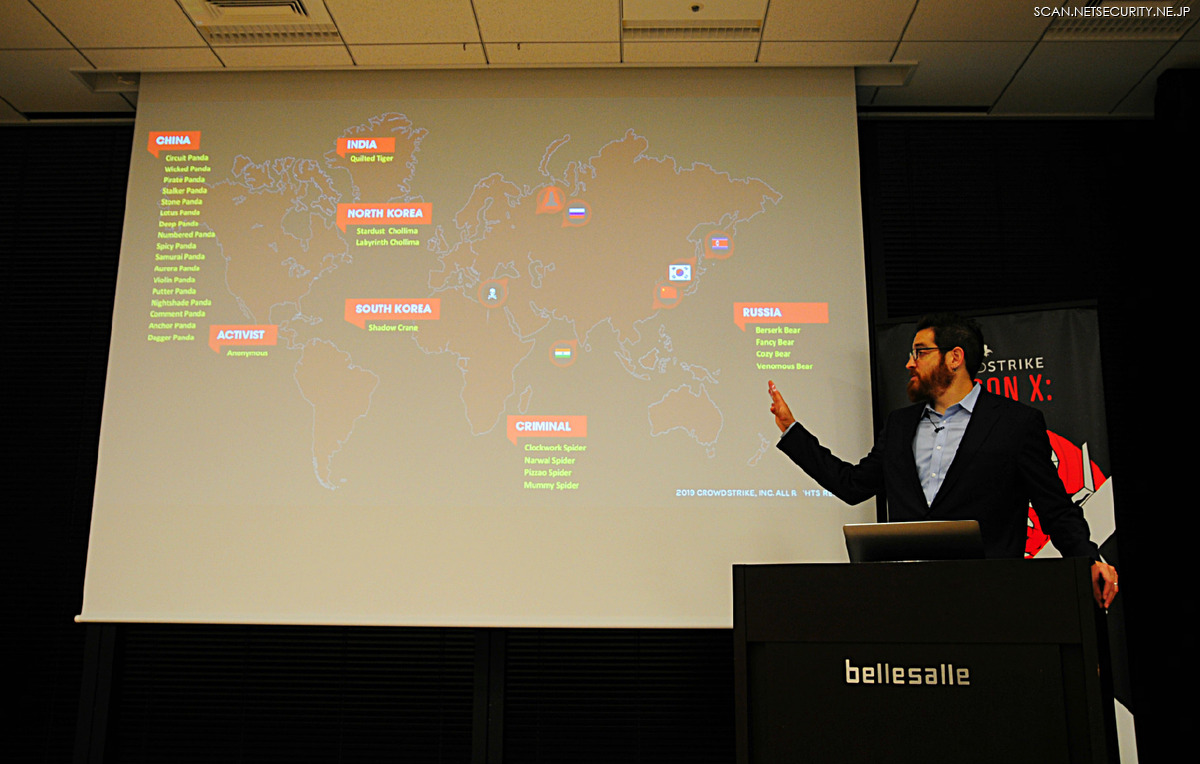

CrowdStrikeでは、脅威のトレンドをつかみ、振る舞いやツール、テクニックを特徴づけるために、攻撃者グループに分かりやすい名前を付している。

たとえば、中国は「パンダ」、ロシアは「ベアー」、インドは「タイガー」、そして、北朝鮮は「チョリマ」という具合だ。また、すべてのネット犯罪は「スパイダー」、ハクティビストを「ジャッカル」と名づけている。

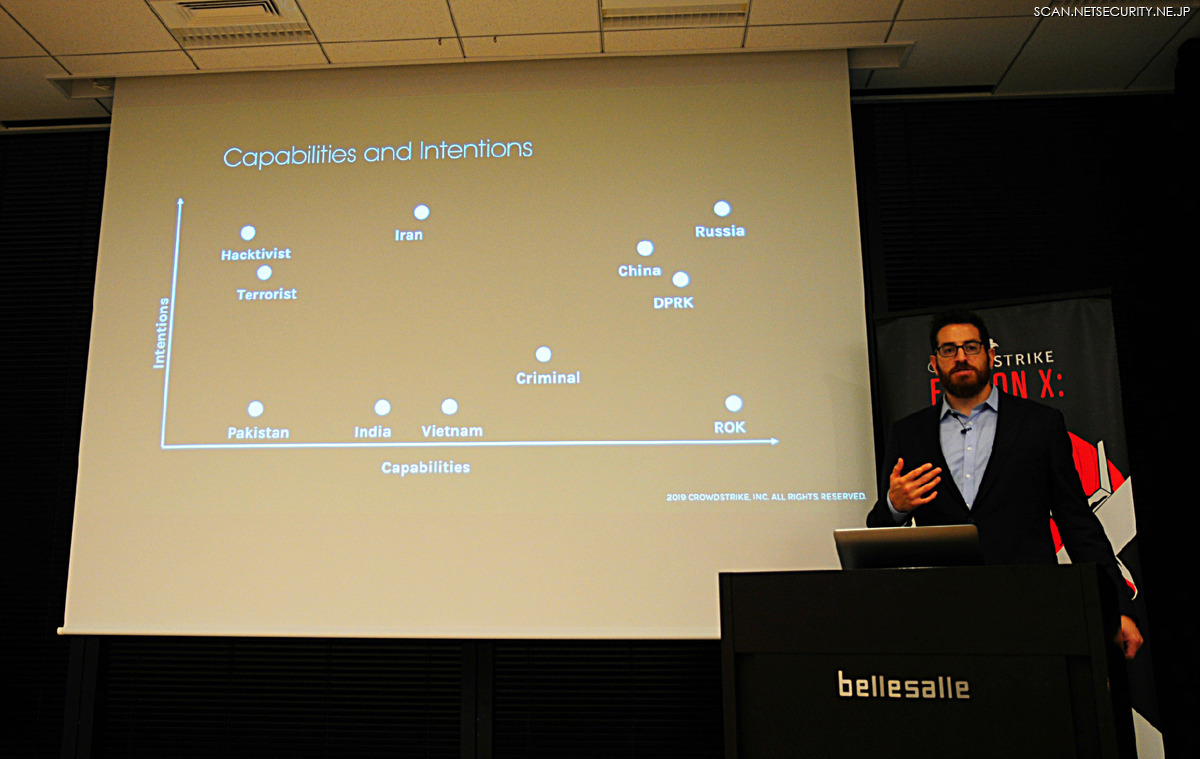

またマイヤーズ氏は、それぞれの攻撃グループの「攻撃能力(Capabilities)」「攻撃強度(Intensions)」のふたつの軸に基づくマッピングを示した。ハクティビストやテロリストは攻撃能力は低いが強度は高く、ロシアや中華人民共和国は攻撃能力も強度もともに高く位置づけられている。

●モバイルの脅威が高まっている

脅威トレンドとして興味深い動向は「モバイルの脅威」だ。たとえば、「雨傘革命」と呼ばれる2014年の香港反政府デモは、当初、「オキュパイセントラル」(Occupy Central:セントラルを占拠せよ)と呼びかけ、香港中央の交通を麻痺させることを目的にしていた。

デモはインターネットで告知され、コーディネーションされていたが、デモ開始後数週間経って、参加者はWeChat(ウィーチャット)を通じて次のようなメッセージを受け取る。

「Androidアプリを使ってデモを盛り上げよう」

実はこれはマルウェアで「中国当局がデモ参加者の動向をつかむため、参加者のスマホに仕掛けたものだ」とマイヤーズ氏は語る。

CrowdStrikeの解析の結果、GPS情報を追跡する機能を備えており、中国による侵入アクティビティと関連づけられたのだ。

「国家がわずか数週間の間にモバイル向けのツールを作り、デモ参加者の情報を盗むことは5年前から行われていた。ゼロデイ攻撃でマルウェアをモバイルにインストールすることが容易に行えるようになった今、香港の動向に注視している」(マイヤーズ氏)。

CrowdStrikeによるモバイル脅威に関するレポート「2019 モバイルを狙う脅威に関するレポート」によれば、「モバイルプラットフォームが、あらゆる脅威アクターの共通のターゲットになっている」と指摘している。

モバイルアプリ、特にAndroid版は、様々なアプリマーケットがあり入手が容易であることや、開発環境が普及していることで、様々な組織がモバイルデバイスを標的に攻撃を仕掛けるツールを開発している。まだ脅威が顕在化していない国家でも「これらが容易に購入できるようになったことで」他の脅威アクターがモバイルに向けた攻撃活動を行う可能性がある。

特に、日本と関係が悪化しつつある韓国は、今後脅威の上位に位置づけられるかもしれないとマイヤーズ氏は語った。

●2020年のオリンピックではどんな脅威が考えられるか

2020年7月には東京で、国際的に注目を集めるオリンピックが開催される。「2020東京大会に関する脅威を考えるのに一番よいのは、直近の2018年の平昌で何が起きたかを見ることだ」とマイヤーズ氏は述べる。

平昌でのオリンピック直前には、多くの事象が起きていた。北朝鮮の核実験により米朝の緊張が高まる中、韓国とアメリカとの会談が行われ、一方、冬季オリンピックに北朝鮮のアイスホッケーチームが参加することが発表された。

もう一つ、大きな事象としては、2017年12月、国際オリンピック委員会(IOC)は、ドーピング問題でロシアを出場させないことを決めた。

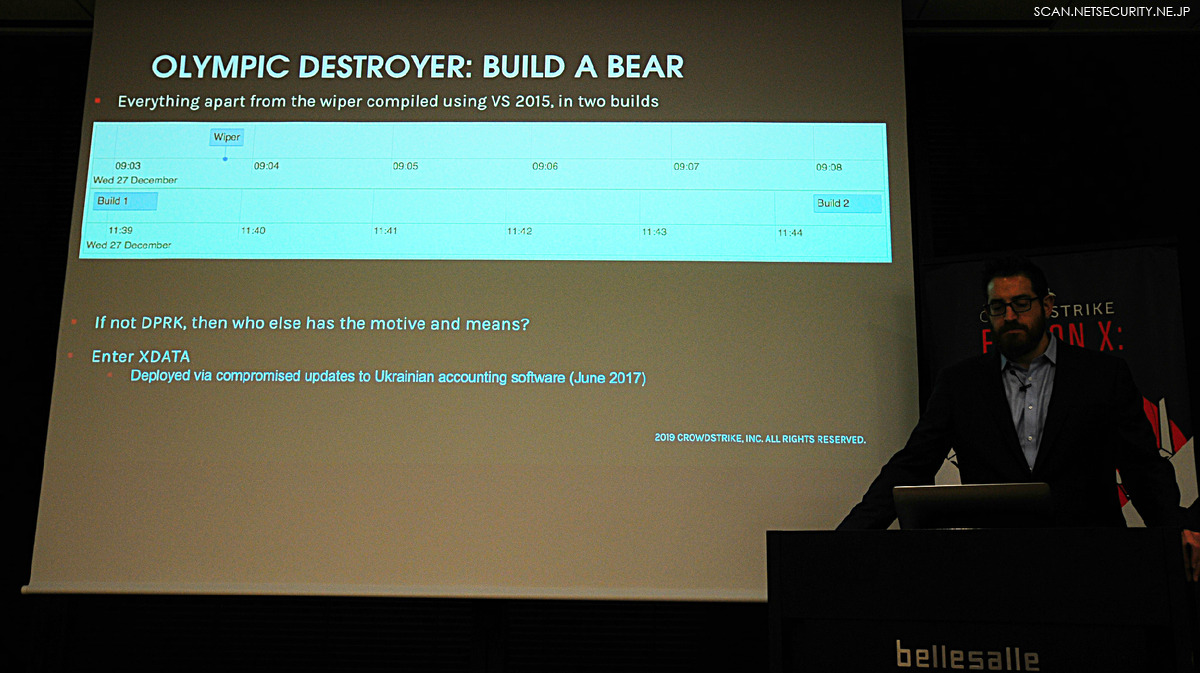

こうした状況を踏まえ、2018年2月に開幕した大会の事象を眺めてみる。開会式では、オリンピックデストロイヤー(OLYMPIC DESTROYER)というマルウェアを用いた破壊活動が仕掛けられた。

モジュールを備え、マルウェアの配布をコントロール可能で、さらに、ワイパー(WIPER)機能も備えるオリンピックデストロイヤーは、オリンピックに関わった企業、組織を標的にした。

マイヤーズ氏はワイパー機能について、ローカル、ネットワーク双方をターゲットに、シャドーコピーやバックアップデータを削除。さらに、セキュリティログをマシンから削除可能にするもので、できる限り多くのデータを1時間以内に消去することで感染以降のフォレンジックを困難にする機能だと説明した。

こうした振る舞いは、過去の「Stardust Chollima(スターダストチョリマ)」の振る舞いと類似している。すなわち、北朝鮮のアクターと関連づけられる特徴を備えていた。

しかし、CrowdStrikeは、本当に北朝鮮による攻撃かを検証し、その結果、2017年5月にウクライナのソフトウェアパッケージの開発環境が不正に侵入された際に用いられた「XDATA」というマルウェアとの相似点を発見。これは、「VOODOO BEAR」というロシアの脅威アクターと関連している。

米国からの報告でも、ロシアのスパイがオリンピックをハッキングし、北朝鮮による攻撃に見せかけたという内容の報告がされたことは記憶に新しい。

東京2020大会の脅威を考えるときに、様々な国家がオリンピックをプラットフォームにして攻撃を仕掛けることを考慮する必要がある。

マイヤーズ氏は「インバウンドに向けた犯罪行為はないと思われる」としたうえで、「上述したような日韓関係、IOCとロシアの関係などの地政学的リスクや、ハクティビストによる環境問題、原発、捕鯨活動に関連づけた攻撃などは十分に考慮に入れて欲しい」と締めくくった。