海外における個人情報流出事件とその対応 第199回 ATMマルウェアで60万ドルの被害か (1)ATMソフトウェアも攻撃対象に

6月3日付の『The Register』は、過去18カ月の間で、データ盗難を行うトロイの木馬の一種が東欧のATMマシンにもぐりこんでいることを、セキュリティ関係者が指摘していると、伝えている。

状況を発表したTrustwaveの研究機関、SpiderLabsによると、このマルウェアは感染したマシンで磁気データや個人識別番号を読み取り、ATMのレシートのプリンタで情報を読み取るという。2007年ごろから、マルウェアは16回ほどアップデートされている。つまりマルウェアを作成した犯人は熱心にソフトを高度化させながら、攻撃を続けているということになる。

Trustwaveはシカゴに本社を持つ情報セキュリティおよび支払いカード産業のコンプライアンスサービスおよび製品を提供する会社だ。東欧というのは、ロシアとウクライナの2カ国におけるATMの漏えい事件らしい。

調査によると、約20カ所のATMマシンが高度なマルウェアに感染していた。そして攻撃者は、トラッキング用データやPIN番号だけでなく現金も盗むことができたという。

SpiderLabsの研究員はマルウェアの最新4バージョンを徹底的に調べた。その結果、プロフェッショナルに作成された非常に能力の高いマルウェアだと結論付けている。ATMにインストールされると、トランザクションのメッセージを監視して、その機械で使われたカードの"トラック2データ"を読み取る。

"トラック2データ"には、口座番号や有効期限、暗号化された個人識別番号、カード発行会社が選んだ任意の情報などが含まれる。このデータは磁気ストリップに記録されていて、銀行をはじめとする金融機関が発行する本物のカードであることを証明する情報だ。そのため、"トラック2データ"を使うことで偽のカードを本物のように使用できる。

ソフトウェアは"コントローラーカード"と一緒に作用することで、攻撃者が感染したマシンを操作できるようにする。カードは一見すると、通常のATMカードのように見えるものだ。

このコントローラーカードを挿入すると、ATMのディスプレイがキーパッドを用いて選択できる10個のコマンドオプションをディスプレイする。集めたデータの印刷、マルウェアがインストールされる前の状況にログファイルを戻すこと、マルウェアのアンインストールなどのオプションも選択できる。

さらに、二次的なメニューでは現金を全て取り出すことができる。大きなATMなら最高60万ドルを盗難できたという。Percocoはマシンからの現金獲得は、犯人たちにとって、情報盗難よりも大きな成果を上げたかもしれないと考える。情報盗難によって、口座から現金を盗むのは手間もかかるし、攻撃の対象の残高が少ないと"収穫"も少ないためだ。

傍受したカードデータをコントローラーカードのチップにアップロードするという別の特徴もあるようだが、こちらはまだ開発段階で作動はしていなかった。コントローラーカードはマスターとシングルという二つの機能を持ち、マスターは組織の高い地位にいる人物が用い、シングルはミュールと呼ばれる実行犯用だ。

SpiderLabsの関係者は内部関係者の犯行だと見ている。これは、攻撃者はマルウェアをインストールして実行するために、物理的にATMにアクセスする必要があるためだ。『Information Security』も事件を伝えているが、TrustwaveのNicholas Percoco副社長からの、「攻撃者はATMの鍵のコピーを持っていて、マシンを開いてマルウェアを搭載した可能性もある」という話を紹介している。

Percocoは金融ネットワークに接続したATMのシステムは、"オープン"で攻撃を受けやすいと指摘している。つまりATMは無人のことが多い。マシンが開いていても、「修理中」または「点検中」だとしか思わない。

●ロシアで初めてのATMマルウェア発見

攻撃を受けたATMはWindows XPベースのマシンのみだったようだが、SpiderLabsではどのATMソフトウェアが攻撃を受けたのかは明らかにしていない。しかし、ロシアで発生したDieboldのATMソフトがターゲットにされた事件とのかかわりも囁かれている。

Dieboldのソフトウェアが狙われた事件は、3月にソフォスのセキュリティ研究員Vanja Svajcerが明らかにしている。ただし、Dieboldは、セキュリティの問題がある可能性について1月の時点で認識しており、顧客に警告も行っていた。

Svajcerは、ATMソフトへのマルウェアについて連絡を受け、疑わしいファイルを分析。ウイルスを迅速に探知するためのVirusTotalや、同様のオンファインデータベースを詳しく調べていて3つのサンプルを見つけた。これら3つのトロイの木馬は、インストールされると、ATMの磁気カード読み取り機が記録した情報を盗んでしまう。

Svajcerによると、これまでATMをターゲットにするマルウェアのサンプルはなかったし、カードの詳細やPIN番号を盗むためにATMを感染させるのは難しいことだった。その理由として…

【執筆:バンクーバー新報 西川桂子】

──

※ この記事は Scan購読会員向け記事をダイジェスト掲載しました

購読会員登録案内

http://www.ns-research.jp/cgi-bin/ct/p.cgi?m-sc_netsec

Scan PREMIUM 会員限定記事

もっと見る-

研修・セミナー・カンファレンス

研修・セミナー・カンファレンスガートナー クラウドクッキング教室 ~ CCoE 構築の重要性

最後に、ハンキンス氏はクラウドセキュリティ全体像を戦略メニューとして図示した。上記で説明したソリューションやツール、各種フレームワークやプラットフォームが、機能や用途ごとに俯瞰できるものだ。この図は、ガートナーのクラウドセキュリティのコンサルティングの戦略ベースを示したものといってもよい。自社のセキュアクラウドを構築するときの「レシピ」として利用することができるだろう。

-

OWASP データブリーチ

幸いなことに、これらの履歴書の情報はほとんどの場合少なくとも 10 年前のものだが、それでも個人情報が多く含まれていることには変わりない。

-

悪夢の検証 大英図書館ランサムウェア ~ 過ちが語る普遍的な物語

大英図書館には多くの個性がある。独特の複雑な役割分担があり、それは法律で独自に規制されている。別の見方をすれば、ITインフラストラクチャは古くから確立されたコアサービスとの間でリソースを奪い合い、しばしば失敗するという点で、国やその他の大規模な組織の典型である。大英図書館の状況も、うまくいかないことの壮大な例にすぎない。

-

AI アプリ標的 ゼロクリックワーム開発/北 韓国半導体企業へ攻撃/米司法省 APT31 メンバー訴追 ほか [Scan PREMIUM Monthly Executive Summary 2024年3月度]

興味深い研究発表として、イスラエル工科大学やコーネル工科大学などの研究者は、OpenAI の ChatGPT や Google の Gemini など、生成 AI を活用する AI アプリケーションを標的としたゼロクリックワーム「Morris II」を開発し、ユーザーの個人情報の窃取に成功したことを発表しました。

カテゴリ別新着記事

脆弱性と脅威 記事一覧へ

Proscend Communications 製 M330-W および M330-W5 に OS コマンドインジェクションの脆弱性

Oracle Java に攻撃された場合の影響が大きい脆弱性、修正プログラムの適用を呼びかけ

Ivanti Connect Secure と Ivanti Policy Secure Gateways に複数の脆弱性、1 月以降の状況を整理

Windows DNS の脆弱性情報が公開

バッファロー製無線 LAN ルータに複数の脆弱性

Palo Alto Networks 社製 PAN-OS GlobalProtect に OS コマンドインジェクションの脆弱性

インシデント・事故 記事一覧へ

東京高速道路のメールアカウントを不正利用、大量のメールを送信

組込み機器のイーアールアイに不正アクセス、スパムメール送信の踏み台に

インフォマート 公式 Facebook ページに不正ログイン

フュートレックにランサムウェア攻撃、本番環境への侵入形跡は存在せず

転職先で営業活動に活用、プルデンシャル生命保険 元社員 顧客情報持ち出し

東芝テックが利用するクラウドサービスに不正アクセス、取引先や従業員の個人情報が閲覧された可能性

調査・レポート・白書・ガイドライン 記事一覧へ

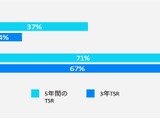

セキュリティ対策は株価を上げるのか ~ 株主総利回り(TSR)の平均値は高い傾向

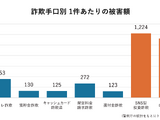

被害額オレオレ詐欺の3倍 時間かけ信頼醸成「SNS型投資詐欺」~トビラシステムズ独自調査

プルーフポイント、マルウェア配布する YouTube チャンネル特定

IT部門か全員かそれとも政府か ~ サイバー攻撃から守る責任は誰にある? KnowBe4 調査

初動対応者同士の情報共有が不可欠 ランサムウェア攻撃への対応

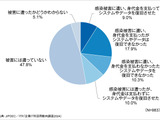

復旧失敗確率 3 分の 2、ランサムウェア身代金支払い ~ JIPDEC、ITR 調査

研修・セミナー・カンファレンス 記事一覧へ

ガートナー クラウドクッキング教室 ~ CCoE 構築の重要性

Reject 運用のポイント他 ~ 日本プルーフポイント「DMARC Conference 2024」5 月末 大手町で開催

韓国の 2024年 セキュリティ市場規模 8,000 億円見込 ~ SECON & eGISEC 2024 開催

エーアイセキュリティラボ、脆弱性診断の自動化・内製化のための無料ツールと AI 活用解説 4/18 セミナー開催

中高生サイバーセキュリティ競技会「CyberSakura」第3回、京都府立嵯峨野高等学校 チーム「HEXAGON」優勝

「引っかかるのは当たり前」が前提、フィッシングハンターが提案する対策のポイント ~ JPAAWG 6th General Meeting レポート

製品・サービス・業界動向 記事一覧へ

脆弱性診断自動化ツール「AeyeScan」の SSO 機能が SAML 認証に対応

セキュリティ診断会社と開発会社が業務提携 ~ SHIFT SECURITY とフォージビジョン

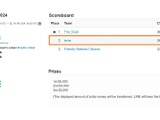

賞金総額 1 万ドル「LINE CTF 2024」GMOイエラエ 国内 1 位

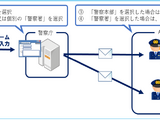

警察庁、サイバー事案通報の統一窓口を設置

脆弱性診断自動化ツール「AeyeScan」にシングルサインオン機能、大規模ユーザーにも対応

ALSI、国産脅威インテリジェンスサービス「InterSafe Threat Intelligence Platform」提供

おしらせ 記事一覧へ

創刊25周年記念キャンペーンのノベルティが届きました!(25周年記念キャンペーンは本日終了です)

![人気連載 Scan PREMIUM Monthly Executive Summary の岩{丼}先生の著作にサインいただきました [Scan PREMIUM 創刊25周年記念キャンペーン 読者特典] 画像](/imgs/std_m/43329.jpg)

人気連載 Scan PREMIUM Monthly Executive Summary の岩{丼}先生の著作にサインいただきました [Scan PREMIUM 創刊25周年記念キャンペーン 読者特典]

Scan PREMIUM 創刊25周年記念キャンペーン実施中

ScanNetSecurity 創刊25周年御礼の辞(上野宣)

小説内に登場するバーで直筆サインをいただきました ~ 創刊24周年キャンペーン 11/30 迄