「CVSSスコア 8.0以上の脆弱性にはすべて対応する」といった運用ルールを掲げている企業も多いのではないでしょうか。しかし、実際の運用では膨大な数の脆弱性対応が発生し、工数がかかりすぎて現場が疲弊してしまう —— そんな声をよく耳にします。

Cloudbaseは、従来のCVSSに代わる新しい脆弱性評価手法として、SSVC(Stakeholder-Specific Vulnerability Categorization)を取り入れたトリアージ機能をリリースしました。この記事では、CVSSとSSVCの違いや、Cloudbase SSVCのメリットをご紹介します。

1. 脆弱性管理の全体像

まずは、「脆弱性」という言葉の意味を改めて整理します。

ISO/IEC 27005では、脆弱性を「1つ以上の脅威によって付け込まれる可能性のある、資産または管理策の弱点」と定義しています。つまり脆弱性とは、脅威(攻撃者)と資産(システム)の間にある穴のようなものです。

脆弱性は発見方法によっていくつかのタイプに分けられますが、本記事ではCVE(共通脆弱性識別子)が付与された既知の脆弱性を扱います。CVEは、特定のソフトウェアやシステムに発見された脆弱性に割り当てられる識別番号で、Log4Shell(CVE-2021-44228)などが代表例です。

こうしたCVEの脆弱性への対策は、単にパッチを当てて終わりではありません。以下のようなプロセスを継続的に回していくことが求められます。

脆弱性情報の収集:NVD、JVN、製品ベンダーのアドバイザリなどから最新情報を取得

自社への影響判定:IT資産の棚卸しと照らし合わせ、影響のある脆弱性を特定。

リスク評価と優先順位付け:すべてに即対応するのは現実的ではないため、リスクに応じた対応順を決定。

修正または回避策の適用:優先度に応じてパッチ適用や設定変更などを実施。

特にリスク評価と優先順位付けにおいては、スコアリング指標としてCVSS(Common Vulnerability Scoring System)が広く活用されています。

2. なぜCVSSでは足りないのか?

CVSSには「基本評価基準」「現状評価基準」「環境評価基準」の3つの基準がありますが、多くの企業が採用しているのは「基本評価基準」です。

CVSSの基本評価基準は、脆弱性の深刻度を10段階で表した指標です。使いやすく業界標準でもありますが、ひとつ大きな落とし穴があります。それは、実際に攻撃される可能性が高いかどうか、また攻撃された場合のビジネスへの影響度は考慮されていないということです。

たとえば、CVSSスコアが高くても以下のようなケースがありえます。

攻撃コードが存在せず、現実的な攻撃手段がない

ネットワークに公開されていない管理画面にしか影響がない

攻撃されたとしても、ビジネスへの影響が極めて小さい

逆に、スコアが低くてもこうしたケースもあります。

すでに攻撃コードが出回っている

インターネットに露出しているサービスで利用されている

ビジネスに直結する重要システムが対象

このCVSSはあくまで脆弱性単体への評価であるため、自社の状況や攻撃の現実性まで考慮するには不十分なのです。

3. SSVCとは?攻撃者視点の新しい考え方

ここで登場するのがSSVC(Stakeholder-Specific Vulnerability Categorization)です。米CISA(サイバーセキュリティー・インフラセキュリティー庁)でも採用されており、CVSSに代わる新たな評価手法として注目されています。

SSVCは米カーネギーメロン大学のソフトウェア工学研究所が提唱したフレームワークで、脆弱性の「実際の悪用リスク」と「自社への影響の大きさ」を考慮した上で、対応の優先度を判断します。

例えば以下のような条件がそろっている場合には、即時対応が推奨されます。

過去に悪用された実績がある

攻撃が自動化されている

対象システムがインターネットに公開されている

自社の中でも重要な業務に関わっている

つまりSSVCは、「攻撃者にとって都合のいい条件が揃っているか」を軸に判断するものです。そのため、CVSSよりも精度高くトリアージができます。

4. 「Cloudbase SSVC」で実現する、攻撃者視点のトリアージ

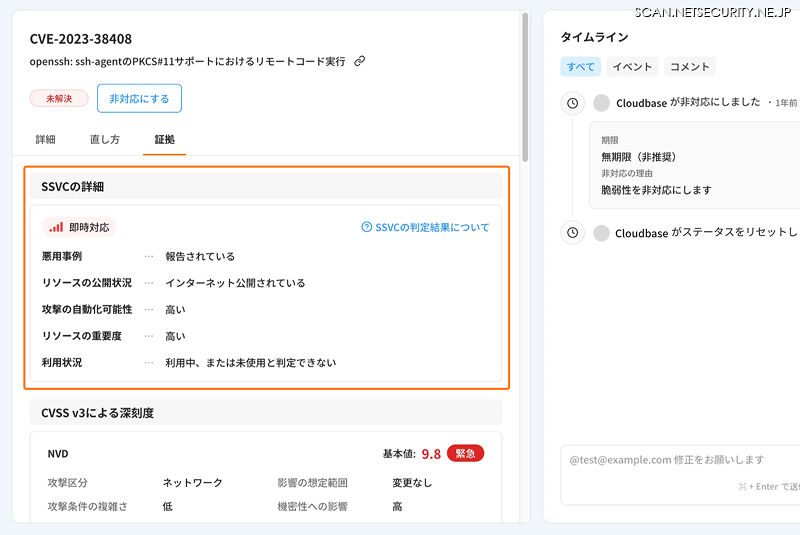

Cloudbaseでは、SSVCの考え方をベースにして独自のロジックを加えた「Cloudbase SSVC」の提供を開始しました。「Cloudbase SSVC」は、以下の5つの要素をもとに優先度を自動で分類します。

判断要素 | 内容 |

|---|---|

悪用事例(Exploitation) | 実際に攻撃された事例があるか、攻撃コードが出回っているか |

公開範囲(Exposure) | 対象がインターネット上に公開されているか |

自動化の可能性(Automatable) | 攻撃がスクリプトなどで自動化可能か |

影響度(Asset Importance) | 対象のシステムやサービスの重要度 |

利用状況(Usage State) | 対象が実際に利用中か(すでに停止していないか) |

評価結果は次の4段階に分類されます。

即時対応(Immediate)

優先対応(Out-of-Cycle)

随時対応(Scheduled)

対応不要(Defer)

5. 「Cloudbase SSVC」の3つの強み

「Cloudbase SSVC」の強みは、以下の3点です。

1. 即時に対応すべき脆弱性を、自動で判定

Cloudbaseが保有する数百万件の脆弱性データを分析した結果、「即時対応」が必要と判定されるのは全体のわずか0.02%。今すぐ対応すべきリスクに集中できる運用を実現します。

2. 誰でも判断しやすい、直感的にわかるUI

Cloudbaseは、「実際にリスクが修正されること」にこだわって設計しています。対応分類はすべて日本語で表示し、誰でも一目で優先度の把握が可能。セキュリティ担当者だけでなく、関係者全体でスピーディに判断・対応できます。

3. リソースの稼働状況を考慮した、より現実的なリスク評価

「Cloudbase SSVC」は、一般的なSSVCでは見落とされがちな「リソースの稼働状態」も踏まえて、優先度を判断します。たとえインターネットに公開されているリソースであっても、現在停止中であればリスクは低く評価されます。現場の実態を反映した、より精度の高いトリアージが可能です。

これらを実現することで、緊急度の高いリスクに確実に対応できるセキュリティ体制を構築できます。特に、限られたリソースで対策を進めなければならない多くの日本企業にとっては、効率的に、誰でも対応できる仕組みを整えることが最も効果的な近道です。

6. まとめ

脆弱性管理において大事なのは、攻撃される可能性があるかどうかです。「Cloudbase SSVC」は、攻撃者視点を取り入れた現実的なリスク判断を可能にし、本当に対応すべき脆弱性だけを正確に見極められる仕組みを提供しています。

「Cloudbase SSVC」で自社環境の脆弱性管理を体験したい方は、問い合わせフォームからご連絡ください。