ある水曜日の朝、とあるハッカーが、ドアやエレベーターの鍵を一切持たずに都会の巨大なビルに足を踏み入れ、物理空間と企業の Wi-Fiネットワークの双方の侵入に成功し機密データをまんまと盗み出した。

しかも特段の侵入テクニックはまったく必要なかったという。

彼女はセキュリティバッジ不要でエレベーターに乗りこみ、受付のある階まで昇ると、開けっ放しになっているドアを見つけてオフィスに歩み入り、デスクに座る警備員のそばを通過して会議室に入った。

「私たちはすでに悪意のあるデバイスを設置していました」と彼女は The Register に語った。「前夜、ゴミ箱あさりをしていた際に、ゴミの中にその企業の Wi-Fiネットワークの認証情報を見つけたのです。私たちは会議室のテレビの後ろにデバイスを設置し、ネットワークに接続し、1 週間以上もの間、誰にも気づかれることなく、その企業の Wi-Fi ネットワーク経由でデータを外部に持ち出すことができました」

このケースは、テナントがオフィスのセキュリティについて「少々のんびりしすぎている」ことを懸念したビルのオーナーが、セキュリティ企業のレッドチームを雇ってレッドチームオペレーションを実施させた事例である。つまり、コマンド&コントロールサーバー(C2)はこのレッドチームによって制御されていたから、盗まれたデータは犯罪者へ送信されていなかったのでご安心を。

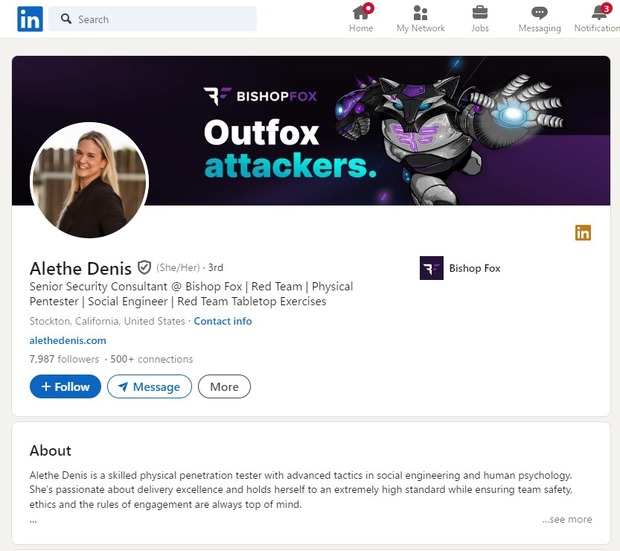

●ソーシャルエンジニアリングは俳優になる夢の実現(アリース・デニス氏)

ハッカーのアリース・デニス 氏は、Bishop Fox 社のシニアセキュリティコンサルタントで、専門は物理セキュリティアセスメントである。本人いわく「建物に侵入する」のが仕事だという。

彼女はまた、DEF CON ソーシャルエンジニアリング CTF の優勝経験者でもあり、DEF CON ブラックバッジの殿堂入りを果たしている。オフェンシブなサイバーセキュリティ企業でペネトレーションテスターに従事するデニス氏の職務には、ソーシャルエンジニアリングを用いた攻撃が多数含まれ、通常は電話やメールを介して行われるという。「私たちは悪者のふりをするんです」と彼女は言う。

「私が一番好きなソーシャルエンジニアリングはフェイス・トゥ・フェイスで行うものです」と彼女は語った。その理由の一つは俳優になるという夢を実現できるからだ。「本当に魅力的なキャラクターを作り上げたり、人々と交流したり、さらに手の込んだ口実を作ったりもできるんです」