最近、ランサムウェアの攻撃が増えていると思う方が多いのではないでしょうか?実際、著名な出版社への攻撃や、1 つのサービスプロバイダーへのランサムウェア攻撃が 100 を超える組織のデータ侵害につながってしまうなど、ニュースの見出しにランサムウェア攻撃を目にすることが多くなりました。

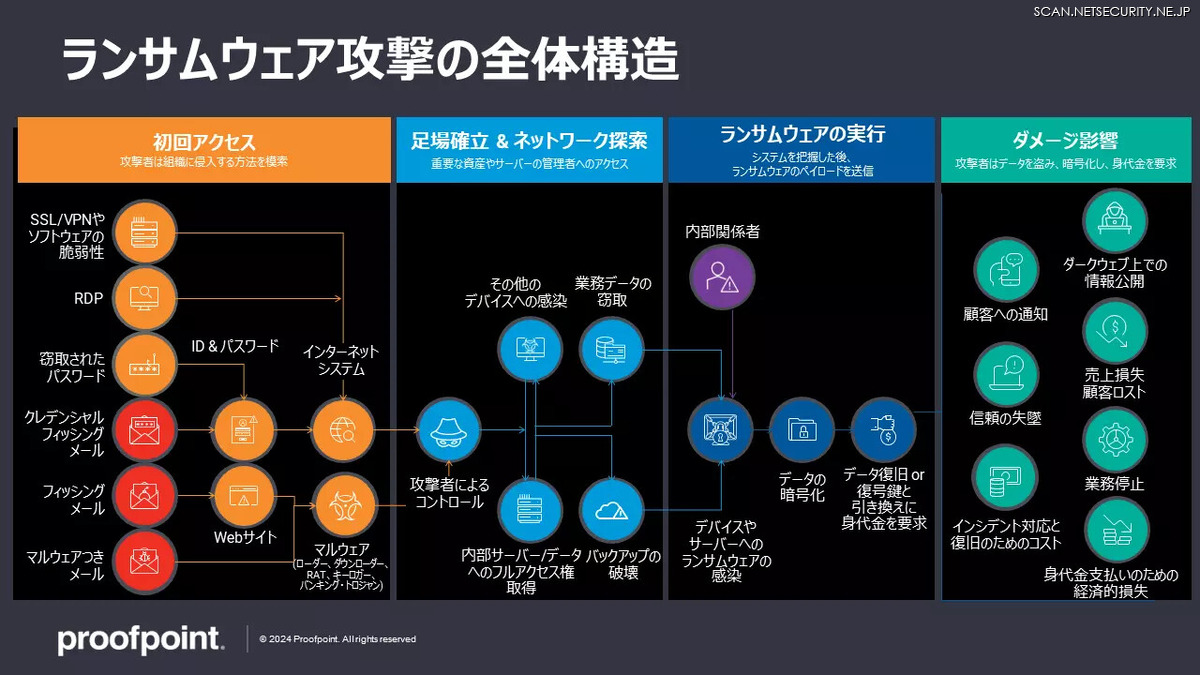

●ランサムウェア攻撃の全体構造

ランサムウェア攻撃の侵入源は大きく分けて以下のようになります。

1. SSL VPN やソフトウェアの脆弱性

2. RDP(リモート・デスクトップ・プロトコル)

3. 窃取されたパスワード

4. クレデンシャルフィッシングメール

5. フィッシングメール

6. マルウェアつきメール

7. 内部関係者

日本においては放置された VPN の脆弱性より侵入されたインシデントが多く報告されていますが、実は侵入原因が判明しないインシデントも多くなっています。それはなぜかというと、サイバー犯罪のエコシステムが醸成されたことに起因すると考えています。イニシャル・アクセス・ブローカーと呼ばれる攻撃者が事前に詐欺メールなどで入手したクレデンシャル(ID/パスワード)などアクセスできる権利を他の攻撃グループにアンダーグラウンドで転売します。それを購入した別のグループがランサムウェア攻撃などをおこないます。つまり、実際に侵入の原因となった攻撃と、侵害されたことを把握できる攻撃をおこなう犯人が異なるのです。だいぶ前に侵害された情報を使われたのでは、攻撃を追跡することが困難です。そのため侵入原因を追跡できないインシデントが増えているのです。

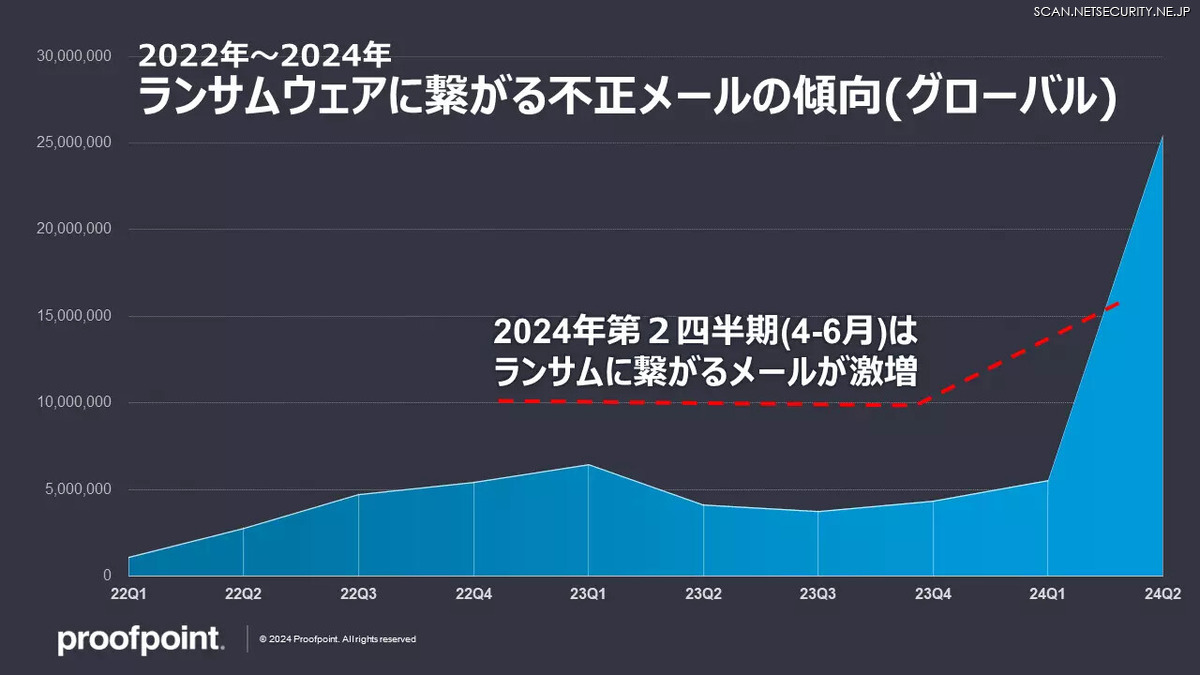

●2024 年第 2 四半期のメール脅威は急増

プルーフポイントは世界のメールトラフィックのうち 4 分の 1 を監視している世界でも有数のメールセキュリティを提供しています。その大規模なインテリジェンスから、ランサムウェア攻撃につながる脅威メールが増えているのかを探ってみました。

以下は 2022 年の第 1 四半期から 2024 年第 1 四半期にかけてのランサムウェアにつながるメール脅威の量です。ご覧頂いてわかる通り、2022 年初頭から 2024 年第 1 四半期までは、あまり量は変わらず 500 万件前後以下であることが分かります。しかし 2024 年第 2 四半期(4 ~ 6 月)はランサムウェア攻撃につながるメール攻撃の量が大きくスパイクし、その前の期の 4.58 倍に急増していることが分かります。

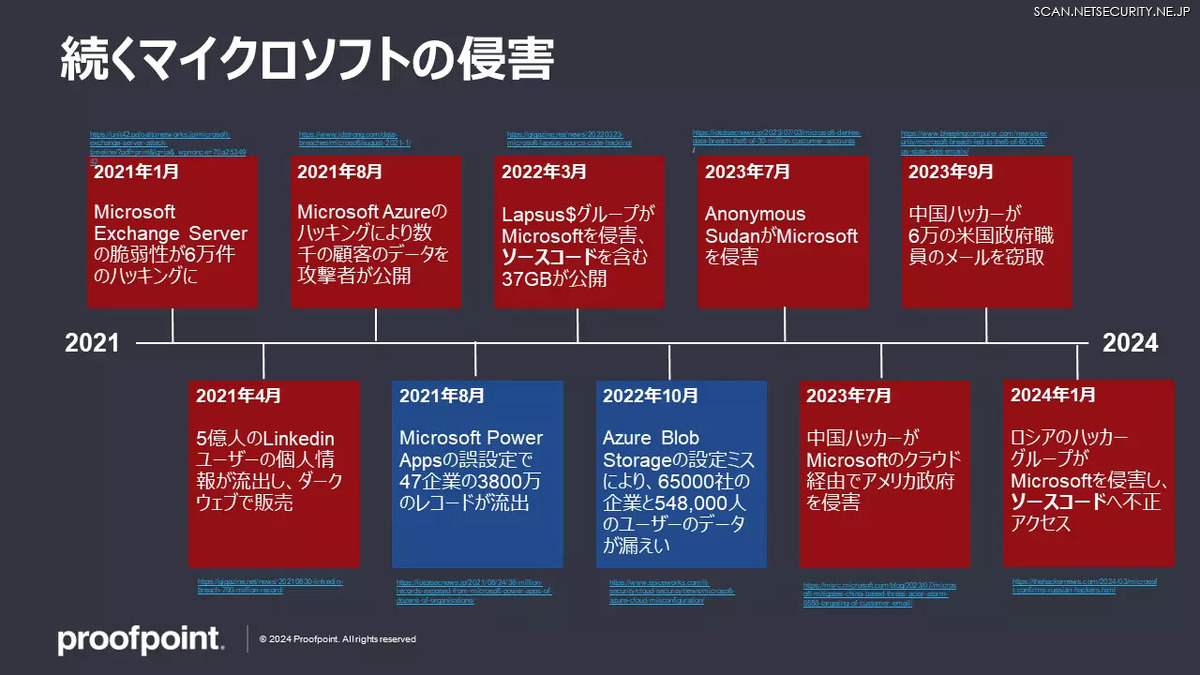

●マイクロソフトを守るために

多くの企業が、業務効率化のためにマイクロソフトを利用しています。しかしながら、以下の図に示す通り、マイクロソフトに対する侵害は絶えることがありません。

このような事態を受けて、米国の国土安全保障省は Cyber Safety Review Board(CSRB)において、Microsoft の「次々に起こるセキュリティ上の欠陥」が壊滅的な侵害を招いており、「Microsoft のセキュリティ文化は十分ではなく、見直しが必要である」との見解を示しています。

Microsoft 365 E5セキュリティを使用しているにも関わらず、追加でプルーフポイントを利用してセキュリティを強化している Fortune100 の顧客は 83 % にのぼります。さらに Fortune1000 においても、Microsoft 365 E5 を使用している上、さらにプルーフポイントでセキュリティ強化をしている組織は 60 % にのぼります。

プルーフポイントは、メールの配信前から配信後、また実際にメールの中のリンクや添付ファイルをクリックするタイミングというメールのライフサイクル全体において、継続的な検知と分析をおこない、より高精度な方法で最新のメール脅威を阻止します。

ガートナーの「Eメールセキュリティ マーケットガイド 2023」においても、Microsoft や Google などの業務コラボレーションツールに対して、サードパーティのセキュリティソリューションで補完することが奨励されていますので、よろしければご参照ください。