サイバーセキュリティの世界においてはしばしば「攻撃者が優位」と言われる。いくら守る側がさまざまなセキュリティ対策を実施して 99 の穴を塞いでも、1 つでも穴が残っていれば攻撃者はそこを付き、侵入を試みるからだ。

こうした事態に先手を打つために必要なのが「脆弱性診断」や「ペネトレーションテスト」といったサービスだ。攻撃者と同等のスキルや視点を持ったセキュリティエンジニアが検査を行い、どこかに穴が残っていないか、情報漏洩など深刻な事態につながる経路はないかをチェックして報告してくれる。その上で、インシデントを見つけ、対処する SOC や CSIRT といったブルーチームの体制・プロセスが適切に機能できるかをチェックする「レッドチーム演習」へのニーズも生まれつつある。

少しずつ成熟してきたこうしたニーズに応え、脆弱性診断やペネトレーションテスト、そして新たにレッドチーム演習サービスを開始した GMOサイバーセキュリティ byイエラエ(GMOイエラエ)の村島 正浩 氏、片岡 玄太 氏、サイフィエフ・ルスラン氏を招き、各種診断サービスの違いや特徴、得られる効果などについて、編集長・上野がずばり尋ねた。

●何が違う? どう使い分ける? 各種診断サービスの特徴

上野:私は脆弱性診断を行う個人のスキルを客観的に示す「脆弱性診断士スキルマッププロジェクト」に携わり、診断会社のエンジニアと技術的な交流も行ってきました。その中でまず話題になるのが、「脆弱性診断」や「ペネトレーションテスト」「レッドチーム演習」それぞれの違いです。GMOイエラエさんでは各サービスをどのように定義していますか?

村島:最近、日本でもこれらの違いが話題になっていますね。ネットワーク診断やサーバの脆弱性診断の場合は、リモートからアクセスできない場合にはお客様のシステムにアクセスできる場所までエンジニアが赴き、既知の脆弱性の有無を評価し、「安全でした」「危険度の高い脆弱性が確認されました」といった指摘を行います。一方ペネトレーションテストでは、たとえば「ファイルサーバ内の機密情報を奪取する」といった目標を立て、ペネトレーションテスターがあらゆる手段を用いてそれが実現可能かどうかを試していきます。GMOイエラエの場合、既知の脆弱性を使って侵入を試みるだけのサービスは提供せず、独自に開発した疑似マルウェアを実行させたり、パスワードを推測したりとさまざまな手法を用います。

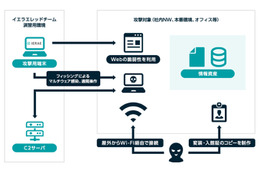

片岡:いろいろなやり方があると思いますが、イエラエの場合はシナリオベースであることが特徴です。最初に「顧客情報データベースからの情報漏洩」「特定の重要な端末への侵入」といったお客様にとって最大の脅威をゴールとして設定し、それが達成できるかどうかに重点を置いています。そういった意味でイエラエのレッドチーム演習は、ペネトレーションテストからさらにスコープを拡大し、単純なフィッシングだけでなく Webサイトの脆弱性への攻撃や Wi-Fi経由の侵入、あるいは物理的な侵入など、あらゆる経路で攻撃可能なルートを見つけるところに力を入れています。

ルスラン:少し上位レイヤーの視点で説明すると、ネットワーク診断や脆弱性診断は網羅性を担保するものです。現在存在する脆弱性を網羅的に洗い出しますが、それらが会社にとってどのくらい影響があるのかまでは評価しません。一方ペネトレーションテストは、会社によってやり方は異なりますが、何かしらの脆弱性を使ってゴールが達成できるかどうかを確認していきます。そしてレッドチーム演習になると、端末やシステム、物理的対策はもちろん、人や組織全体、対応プロセスなども評価します。同じゴールが設定されていたとしても、レッドチーム演習では脆弱性を探し、情報を盗み出そうとする動きをブルーチームがどのくらいのスピードで検知、対応し、ネットワークから追い出すことができるかを評価します。

上野:会社によって、どんな種類のテストを選ぶかの傾向は異なりますか?

ルスラン:ペネトレーションテストを選択するのは、少なくとも基本的なネットワーク診断を実施している会社ですね。パッチマネジメントやセキュアなデザインに基づいた運用を実施した上で行うのがお勧めです。それらをすっ飛ばしていきなりペネトレーションテストを実施するのは最悪で、あっという間に目標が達成され、終わってしまいます。さらにレッドチーム演習を実施したい場合には、SOC や CSIRT を整備しており、「会社にとってセキュリティが不思議な言葉ではない」という段階でスタートすべきだと思います。

上野:要するに、「うちの会社はもう一通り対策を打ったから、かかってきてほしい」という状態ですね。

●まだ知られざる「レッドチーム演習」、その実態とは?

上野:脆弱性診断を受ける会社は多いと思いますが、レッドチーム演習となるとまだ未知の方が多いと思います。レッドチーム演習の内容について、もう少し詳しく教えてください。

村島:ペネトレーションテストではゴールを定め、たとえば「Emotet のようなマルウェアに感染してしまって、社内から機微な情報を持ち出される可能性はあるか」といった事柄を確認していきます。ただこの場合、SOC や CSIRT といったブルーチームの体制や組織としての動き方の評価までは難しいんですね。

一方、レッドチーム演習はブルーチームの体制評価に重きを置いています。一連のシナリオの中で使われるフィッシングメールやネットワークに接続される不審な機器を、ブルーチームがどの段階で検出できるのかを見ていきます。そして、レッドチームがゴールを達成した場合、タイムライン形式でレッドチームの活動内容を報告し、ブルーチームがどこまでそれらの活動を把握できたかを客観的に評価していきます。

上野:やはり、ブルーチームの体制を評価できるところが大きなポイントなんですね。

ルスラン:今、日本の企業ではブルーチームの必要性が認識され、人を採用して SOC や CSIRT、インシデントレスポンスチームを整備する動きが広がってきました。ただ、いざ Emotet やその他の攻撃が来た場合、実際にどの程度動けるのか、端末を切り離して調査するといった対処をいかにすばやく行えるかというとまだ疑問が残ります。レッドチーム演習によって、本当に攻撃が来たときに素早く動き、対応できるようにしていくことが一番の目的だと思います。

上野:この場合、レッドチーム演習が行われることはブルーチーム側に事前に知らされない前提ですか?

ルスラン:会社によりますが、基本的には知らない前提で行います。上位レイヤーの数名だけが知っており、現場で実際に手を動かすエンジニアは知らないパターンが多いですね。

上野:演習に要する期間はどのくらいになるのでしょう。

村島:条件によって異なりますが、一ヶ月以上はかけています。たとえば、誰かがフィッシングメールに引っかかって感染し、侵入される可能性があるかを調べる、イニシャルアクセスの可否だけに比重を置いたサービスでも 1~2 カ月ですね。そうした条件も一切なく、「データベースから機微な情報を窃取する」といったゴールを設定した場合には 3 カ月など、もう少し期間をいただきます。お客様側で事前にやりたいことを整理し、RFP をまとめている場合はスムーズに進みますね。

上野:費用感はどのくらいになるのでしょうか?

村島:これも演習内容によって異なるので、一概には難しいですね。GMOイエラエに限らず業界全体の傾向で言うと、たとえば 3 ヶ月間という要件でおおよそ 2000~3000 万円というところになると思います。

上野:これまで GMOイエラエさんでは何件くらい検査を実施してきたのでしょうか。

村島:シナリオ型のペネトレーションテストですと、100 件は余裕で越えています。200 件近いかもしれません。

上野:過去に GMOイエラエさんのペネトレーションテストの報告書を拝見したことがありますが、ゴールを設定し、シナリオを達成するために物理的な装置を設置して侵入するなど、非常に興味深い内容でした。どのようなシナリオでレッドチーム演習を進めるのか、具体的な例は伺えますか?

ルスラン:日本の会社ではセキュリティ事例の紹介は難しいのですが、GMOイエラエの事例として紹介している Sansanさんの事例はとても面白いと思います。

また一般的な話として、日本の企業では物理的な侵入がやりやすいと思いますね。ある企業様でレッドチーム演習を実施した時にも、鍵のかかったドアの前でうろうろしていたら、「ドア、開けましょうか?」と言ってくれた人がいて、そのまま入ることができました。もしこれが金融や製造業といった大手の古い会社で、物理的に何か機器をネットワークに接続されてしまうと、おそらくほぼすべてアクセスできるようになってしまうので、もっとリスクは高いと思いますね。

上野:確かに、日本企業はソーシャルエンジニアリングで入りやすい傾向がありますね。

ルスラン:もう 1 つは SaaS です。今、多くの企業が SaaS のメールや Slack を活用しています。ですので、まずこれらのサービスを破って個人のメールボックスや Slack上のやりとりを見て、その情報を用いて入っていく経路もあり得ると思います。

上野:今、クラウド移行、ゼロトラスト移行が進んでいます。その中で大事になってくるのが ID とパスワードですが、皆さんは演習に用いるアカウント情報をどうやって集めているんでしょうか?

ルスラン:ID とパスワードだけであれば外部から取ってくることもできるでしょう。また、認証情報を入力させるフィッシングサイトを立てて、そこに従業員をアクセスさせることもできると思います。ただ、最近では二段階認証、多要素認証が基本になってきているので、ID とパスワードだけあっても侵入できないケースが増えています。そこで何とか侵害するには認証済みセッションの奪取が必要ですね。Azure AD や Okta など、どのようなアイデンティティプロバイダー(IdP)を使っているかによってテクニックも変わってくるのですが、最近ではマイクロソフトが Authenticator を強化したり、FIDO を採用する企業が増えているため、だんだんこの経路は難しくなっていると思います。

上野:逆に言えば、それだけ二要素認証が大事だと思いました。

片岡:不要な権限が付与されていることもよくありますね。たとえば、本来ならば営業担当者には不要なはずの開発環境へのアクセスができてしまう設定になっていることがあります。この場合攻撃対象の選択肢が増えるので攻撃に利用できる従業員を見つけやすくなります。

ルスラン:そうですね、設定ミスもかなりありますね。二段階認証を実施していても、端末の種類や特定のアプリケーション経由でログインする場合は対象外になっていることもあります。意図的な設定なのか、間違って漏れてしまったのか、あるいはテスト用に一度設定したものを戻し忘れたのか……といったところも診断を通して見えてきます。

●診断の中でオリジナルツール開発はもちろん、ゼロデイ脆弱性も発見

上野:診断に当たってオリジナルのツールを作ることもあるのですか?

ルスラン:場合によりますね。オープンソースのツールをそのまま使うこともありますが、対象に合わせてカスタマイズしたり、ツールを自作することもあります。主に使っているのは Cobalt Strike というフレームワークですが、かなりカスタマイズを加えています。EDR やアンチウイルス製品に検知されないように少し変更を加えたり、Office のマクロファイルなどを開発することもありますね。

上野:診断の過程でゼロデイ脆弱性を見つけることもあると伺いました。

村島:過去に複数回、他社さんに依頼してペネトレーションテストを行ってきたお客様が、「本当に安全なのかどうか確かめたい」と GMOイエラエに依頼してきたことがあります。何度もテストをやってきただけのことはあって、一般的なペネトレーションテスターが見るような観点では脆弱性が見つかりませんでした。あるエンジニアが、残る演習期間が 10 日間しかないところで外部から横展開(1Click-RCE のような手法でフィッシングメールの URL をクリックするとその端末への侵入に成功する)を可能にするようなゼロデイ脆弱性を見つけ、Exploitコードを書いて侵入するところまで行ったこともありますが、なかなかすごいことだと思います。

ルスラン:これらは診断の過程で研究して見つけるものなので、GMOイエラエが届け出た脆弱性の一覧をみると、横展開に必要な「特権昇格」「権限昇格」の脆弱性が多いですね。時間が許す限り研究しています。

上野:まさに攻撃者が用いる、本物さながらの手段ですね。逆に診断する立場から「こうなっているとやりにくいな、入りにくいな」というところはありますか?

ルスラン:私たちが診断後に提出する報告書には、AppLocker の設定や exeファイル実行の制限、ユーザー権限の設定といった項目を盛り込んだ「推奨事項」を付けています。こうした設定を行うと、うっかりファイルを実行しようとしても制限された環境になるためかなり実行が難しくなり、我々でも侵入はできないと思います。また、銀行のように、内部環境からインターネットに直接接続できないような環境も侵入が難しいですね。実際には、一部例外的に外部通信ができたりするのでそこが糸口になりますが、完全にロックされていればかなり難しいと思います。

上野:演習をしていてよく見つかるリスクにはどのようなものがありますか?

ルスラン:ペンテストだけで言えばパスワード管理ですが、レッドチーム演習を実施するくらいセキュリティ体制が成熟している会社であれば、SaaS をはじめとするクラウド環境の設定ミス・漏れなどでしょうか。さまざまなクラウド環境が存在する中で、きちんと設定を行い、管理できる体制がまだ整っていないところもあります。特に、急いでプロダクトを開発するという目的のために知識不足のままクラウドを使ってしまい、機微な情報を公開してしまうケースはありますね。やはり、セキュリティの意識を持ち、自分たちが使う技術はどれくらい信頼できるもので、正しい設定はどうあるべきかを把握しながら使う必要があると思います。

片岡:せっかくパスワードマネージャーを導入しているのに、一部の高い権限を持っている偉い人が勝手に好きなパスワードを付けていたり、使い回しをしていたりするケースもありますね。そうした人物が一人でもいると、一気に崩せる起点になったりします。先ほど触れたように、特定の環境からのアクセスでは多要素認証を緩和しているケースもあるので、そこが悪用されることもあります。

物理的な侵入という観点では、カードキーの ID を簡単に書き換えられるツールがあるんですね。セキュリティに特に詳しいわけでもないユーチューバーが、ショート動画で「遊んでみた」と題材にしているくらいで、すでに非推奨となっているにもかかわらず、まだ使っている企業がこんなにも多いのかと驚きます。

上野:僕も、これ(Flipper Zero)でよく遊んでいます。

片岡:僕も持ってますよ。

ルスラン:僕は白のです。

上野:みんな持ってますね(笑)。診断していて面白かったことはありますか?

村島:お客様の間ではたいてい、「あ、なんか来た」という具合にルスランさんのことが話題になりますね。

上野:「ハッカーが来たぞ」って感じですね。私も、診断に携わっているとだんだんと顔を覚えられて、「あいつがいると危ない」っていう印象を持たれたりしたことがありますが、ルスランさんもそうなるかもしれませんね。ちなみに、GMOイエラエさんには凄腕の人材がそろっていますが、専門分野は分かれているのでしょうか?

ルスラン:確かに、物理セキュリティであれば片岡くん、外部攻撃なら川田くん、IoT なら千田さんという具合に得意分野はあります。

上野:名前を挙げるだけでもスター選手がそろっていますね。僕も入れてもらえますか?

ルスラン:いいんじゃないですか(笑)。

上野:ちなみに、今の学生さんが、ペネトレーションテスターやレッドチームのメンバーになるためには、どんな技術力が必要でしょうか?

ルスラン:幅広い知識が必要だと思います。物理セキュリティにはじまり、外部からの攻撃に関しては Web、あるいは SaaS経由の侵入に関する知識、内部に入った後でも社内にある Active Directory やデータベースなど、さまざまな分野に関する最低限の知識が必要ですね。CTF は CTF で学習にはすごくいいと思いますが、一般的な会社のシステムの設計や環境を学べるものではないため、そこは少しずつ学んでいく必要性があると思います。

また、レッドチームのメンバーとして求められる基本的なスキルが開発です。がっつり C2サーバを作れるレベルから、API を叩くスクリプトを書けるレベルまでいろいろですが、少なくとも、自分の手を動かして何かしらのものを作れるスキルは必要だと思います。

●社員全体で危機感を抱き、「次の一手」を考えるきっかけに

上野:レッドチーム演習はブルーチームの練度向上にとても有益だと思いますが、それ以外の一般の社員にも何かメリットはあるでしょうか?

片岡:たとえば報告会を行い、その内容を一部に共有したところ、「毎年やっている面倒なイベントだな」というイメージだったのが、「あ、本当にここまでやられてしまうんだ」と皆が危機感を抱くきっかけになったという声をいただいたことがあります。

ルスラン:そこで「フィッシングに引っかかったこの人が悪いんだ」と責めるのは違いますよね。一番大事なのは開いてしまった次のステップであり、そこを皆で一緒に考えていく話につながればと思います。

上野:ペネトレーションテストでは、実際の攻撃に対する耐性に加え、いかに速く復旧して元の状態に戻すかというレジリエンス能力も問われると思います。診断をしてみて、レジリエンス能力の高い会社にはどんな特徴があると思いますか?

ルスラン:自社の環境や設計をしっかり把握している会社ですね。自社の環境を把握し、かつ自分の弱点や「何が把握できていないか」を整理できていれば、攻撃を受けても実際に守り、追い出すところまでできると思います。

上野:サプライチェーン全体にまたがるレッドチーム演習についてはどうでしょう?

村島:すでにそういったお話があります。海外の子会社や関連会社が感染した前提で本社に侵入できるのか、逆に日本の本社を侵害した後に海外にそのまま侵入できるかを調査してほしい、といった話はありますね。我々がこうしたテストをはじめたのは 2020 年ぐらいでしたが、最近はそういったご要望がかなり増えてきたと思います。

上野:大分ニーズも増えているんですね。今日はいろいろなお話を聞かせていただき、ペンテスターとしても楽しく技術の話ができて、すごく有意義な時間だったと思います。ありがとうございました。