NTTセキュリティ・ジャパン株式会社は4月21日、FortiMailを侵入経路としたインシデント事例を同社ブログで発表した。同社インシデントレスポンスチームの戸祭隆行氏が執筆している。

同社では2022年3~4月に対応したインシデントにおいて、インターネットに公開されているFortimailが侵入口であると強く考えられる不正アクセスを確認しており、特筆すべき点として、PoCが公開されていない、認証無しでSQLインジェクションが可能な脆弱性(CVE-2021-24007)が利用された可能性があることを挙げている。

一部の脆弱性管理プロセスでは、PoCが公開されていない脆弱性は危険度が低いと判断され、パッチ適用が後回しにされることがあるため、一般的な注意喚起も兼ねて紹介している。

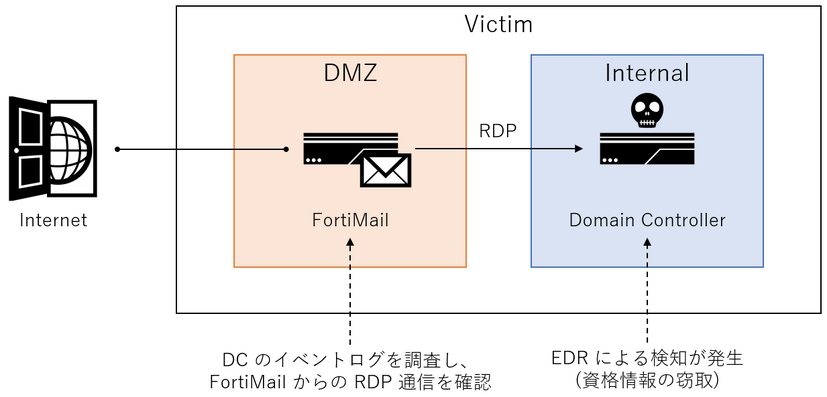

インシデント発覚の発端は、環境内部のDomain Controller(DC)でのEDR検知で、その内容は攻撃者が資格情報の窃取を試みたものであった。インシデントレスポンスチームでは、侵入元を特定するためにフォレンジック調査を行ったところ、DMZにあるFortiMailの仮想アプライアンスのIPアドレスからの不審なRDP接続を確認している。

インシデントレスポンスチームにて、FortiMailにRDP接続を発信する機能があるか確認したところ、ビルトインのRDPクライアント機能はないことが判明した一方で、FortiMailのPOCが公開されている悪用しやすい脆弱性を調査したが存在は確認できなかったため、不正なプログラムによりRDP接続が行われた可能性も低いと判断している。

インシデントレスポンスチームでは、FortiMailを侵入経路にした手口のを明らかするために、当該FortiMailのフォレンジックを実施し、侵害の流れを推測した上で、対策を紹介している。