株式会社マクニカは10月14日、Fortinet社製品の管理画面の認証をバイパスする脆弱性CVE-2022-40684に関連した調査を同者セキュリティ研究センターブログで発表した。Shodanで観測できる情報も踏まえ、情報や注意点等をまとめている。

Fortinet社のFortiOS、FortiProxy及びFortiSwitchManagerの管理画面の認証がバイパスされる脆弱性(CVE-2022-40684)は、悪用した攻撃を受けた場合、サーバの設定変更やユーザ追加等、機器に対して様々な操作が行われ、攻撃者が組織内へ侵入するポイントになりうる可能性がある。

本脆弱性は実際の攻撃での悪用が観測され、脆弱性を悪用するための手法やPoCも公開され、さらには脆弱性を悪用するための活動も急速に増加し始めているとの報告もある。

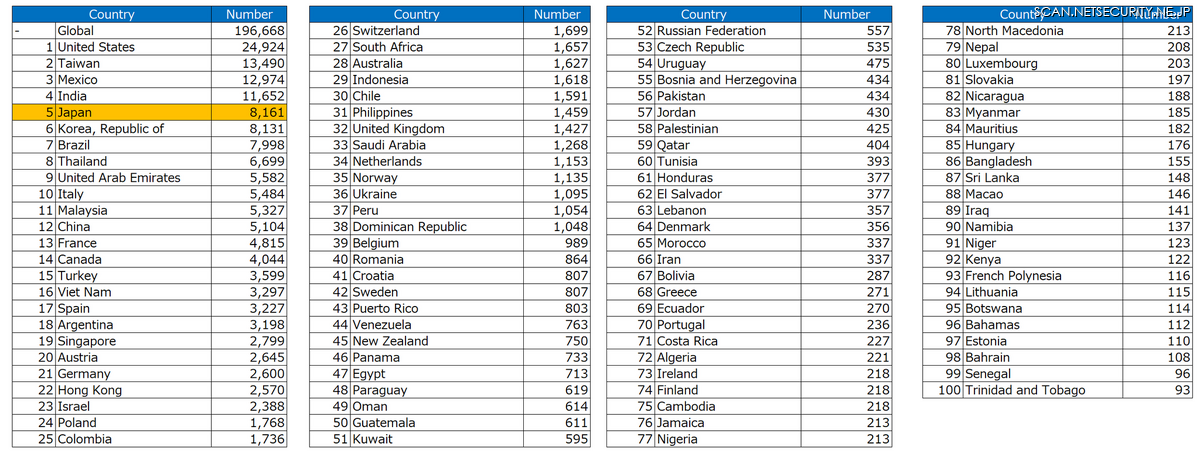

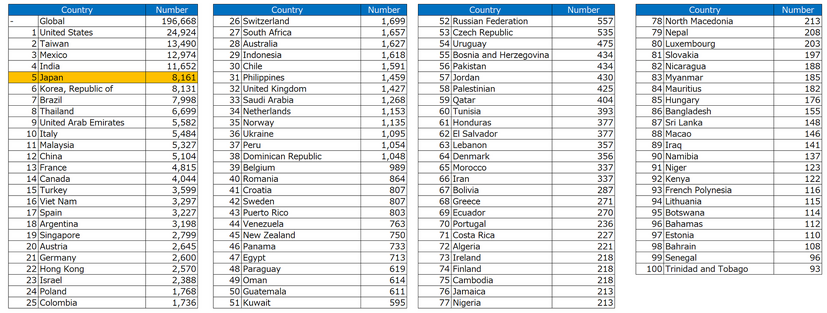

同ブログでは、Fortinet社のNW機器の管理者用ログイン画面をインターネットに公開しているサーバの台数をShodanで調査したところ、2022年10月13日時点でグローバルで196,668台、日本国内で8,161台が確認でき、いつどこから攻撃を受けてもおかしくない状況と指摘し、自社だけではなく関連会社や海外拠点についても対策することを強く推奨している。

今回の脆弱性のAttack Surface/攻撃対象面ではないが、ユーザ向けログイン画面も含めてFortinet製品の外部公開台数をカウントしたところ、グローバルで656,720台、日本国内で31,162台が確認でき、Fortinet製品の3台に1台は管理画面を外部に公開している計算になるとしている。

![GIFShell 攻撃 EDR回避か/米が中国攻撃時に京大を踏み台と報道/今後必要な Lazarus対策 ほか [Scan PREMIUM Monthly Executive Summary 2022年9月度] 画像](/imgs/p/2w5IdCqve0mMIzS4K5kC-28IDAerBQQDAgEA/39424.jpg)