ジャーカフ氏は、そうした課題の根底に「ベンダーによって脅威インテリジェンスが指す意味が異なることがある」と述べる。日本企業が、脅威インテリジェンス活用のためにどのようなマインドセットの変化が必要か、ジャーカフ氏に聞いた。

アジア環太平洋地域 脅威インテリジェンス ディレクター

Scott Jarkoff 氏

あくまでお客様の課題解決が目標

──まずセキュリティに関わる経歴について教えてください。

アジア太平洋、日本地域における CrowdStrike の脅威インテリジェンスのビジネスをマネジメントしています。20 年以上、米国海軍や国防総省などの政府の仕事に携わっていました。

最近では、2005 年から 2013 年まで米軍横田基地におり、セキュリティやインテリジェンスについての任務のほか、防衛省や外務省、NISC といった日本の政府機関との関わりもありました。その後マカフィーに約 6 年在籍していました。

──今の仕事のミッションは?

お客様に対して、CrowdStrike の脅威インテリジェンスがどういう能力があるかを理解いただき、その運用を理解してもらうのがミッションです。特に、脅威インテリジェンスについては、「入手した情報をどう活用したらよいかわからない」という声があるのも事実です。CrowdStrike は脅威インテリジェンスを提供するだけではなく、脅威インテリジェンスを活用するための製品も提供しています。

そこで、企業がどう脅威インテリジェンスを活用したらいいか、どう定量化したらよいかという疑問を解決できるよう、私のような役割の人間が必要なのです。

──顧客とは具体的にどんな話をしていますか?

見込客に対しては、まず CrowdStrike のインテリジェンスの組織に関する背景を理解してもらいます。たとえば、情報収集の際の戦略や、脅威インテリジェンスによって何ができるか、お客様の環境でどう活用可能かということを理解してもらうようにします。

私がお客様に理解してほしいのは、CrowdStrike の製品の素晴らしさはもちろんですが、私自身、20 年以上、セキュリティの領域でインテリジェンスの経験を積んできた専門家として、あくまでお客様の課題解決の助けになるニュアンスを伝えたいということです。

「敵を知り、己を知る」CrowdStrike の脅威インテリジェンスについて

──CrowdStrikeの脅威インテリジェンスについて聞かせてください。

孫子の言葉に「敵を知り、己を知れば百戦あやうからず」というのがありますね。CrowdStrike の脅威インテリジェンスに対するアプローチの根本もこの言葉にあります。

「脅威インテリジェンス」とは何か、答える人の立場が違えば、意味も違います。答えは「十人十色」ですが、CrowdStrike にとっては、脅威に関わる攻撃者をより深く、強く理解するものだということです。

──敵を「知る」とは?

まず、敵を知るためのアプローチは、キーボードの後ろにいる敵は誰で、どんな武器を使おうとしているのか、その動機や意図を理解することが必要です。

目的は企業の知的財産か、国家が保有する政府文書などの機密か、あるいは金銭的な価値を狙っているのか、それから、ハクティビストなどの自分たちのメッセージ発信が目的か、攻撃者グループによって目的は様々です。また、攻撃者グループの能力も知る必要があります。

たとえば、どういう脆弱性を狙い、どんなデリバリーの方法を採ろうとしているのか、スピアフィッシングなのか Web サイトへの不正アクセスなのか、どのようなマルウェアを利用する能力を持っているかなども攻撃者グループにより特徴が現れます。

どんな敵がどんな目的で、どんな能力を持っているかを、なるべく明確にイメージできるようにするのが目標です。

──では、己を知るとは?

CrowdStrike は、エンドポイント製品である Falcon プラットフォームを用いて、各社のエンドポイントの状況を可視化することができ、お客様は自身の状況を知ることができます。攻撃者グループに対してどういう状況なのかを知り、対策を取る事が可能となります。

闇雲な対策ではなく、この攻撃者グループはこの脆弱性を狙ってくるが、そこは既に対応済みなのか、あるいはまだ脆弱性が残っているのかを理解する、こういったビジネスメール攻撃を仕掛けてくる、では自社はビジネスメール詐欺に対してどのような状況なのかを確認するなどプロアクティブな行動を取る事につながります。

──脅威インテリジェンスの情報収集と運用体制を教えて下さい

CrowdStrike の脅威インテリジェンスチームは、ITネットワーク上の情報だけではなく、地政学、言語学などの専門家も抱え、50 カ国、70 の言語をカバーするグローバル組織です。

また、「ファイブアイズ」(Five Eyes)と呼ばれる、UKUSA 協定のもとで諜報活動を行う米国・英国・カナダ・オーストラリア・ニュージーランドにおけるインテリジェンスのアプローチを踏襲しています。つまり、ファイブアイズに属する国家の政府機関が使っているアプローチを、商用に活用しているという言い方をすることができるでしょう。そしてそこに他の組織が持っていない方法も加えて、チームは活動しています。

インテリジェンスの中核をなす「 3 つの能力」

──CrowdStrike の脅威インテリジェンスの独自性はどこにあるでしょう

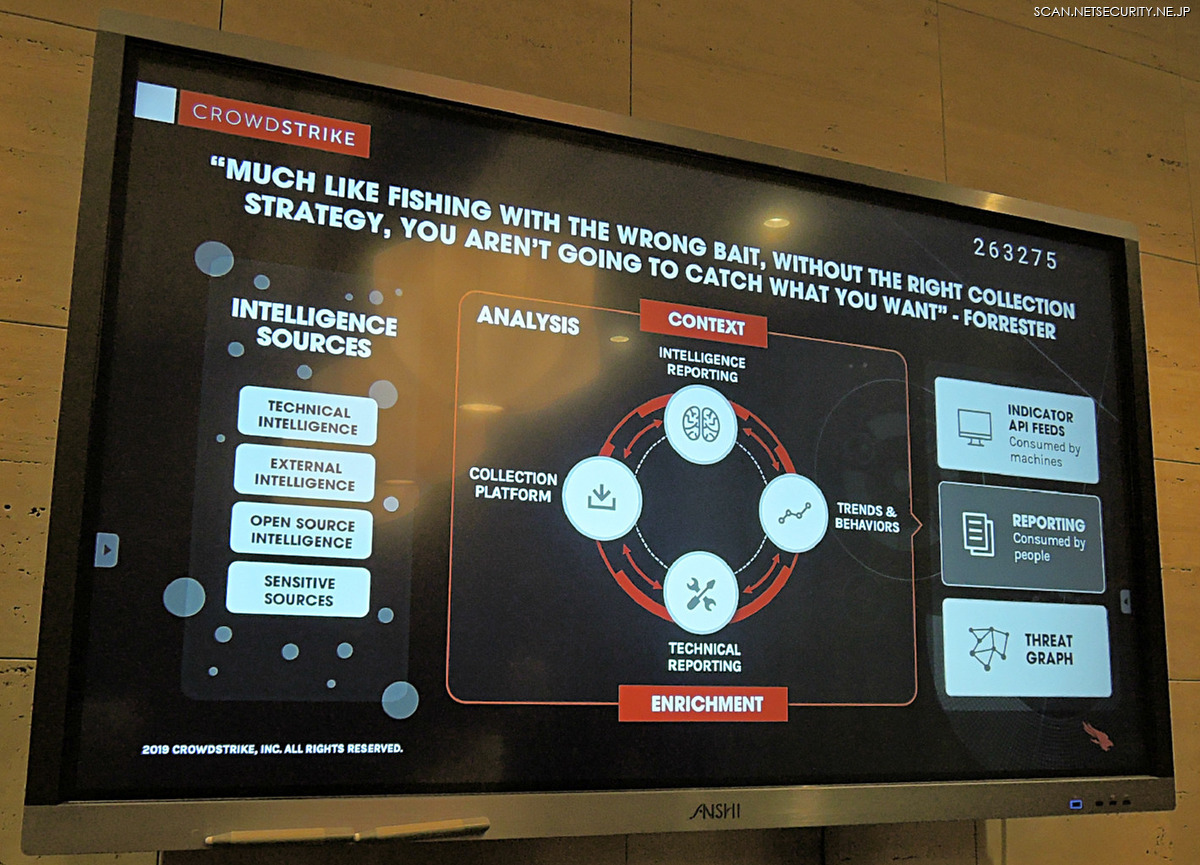

インテリジェンスの組織の強みは、情報収集能力によって決まります。

CrowdStrike の CrowdStrike FALCON プラットフォームは、クラウドネイティブで全世界のお客様からの大量のデータがグローバル約 170 カ国、約 2,000 万のセンサーより収集されており、そこから上がってくる情報は、1 週間あたり 2 兆イベントにのぼります。

攻撃が発生したときに、我々は攻撃者が全世界のどこでどういうオペレーションを行っているか、リアルタイムに見ることができるのです。

次にインシデントレスポンス( IR )サービスを CrowdStrike では提供していますが、ここからの知見も我々の情報の一部です。インシデントが起きた後の対応でも、どのように攻撃が行われたのかを、理解することができます。ログイベントを再構築することで、攻撃の一連の流れを把握するのです。

これら我々のプラットフォームに加え、マルウェアの分析、コミュニティベースの Web サイト( hybrid-analysis.com )など、様々な経路でマルウェアの検体を収集しています。

さらにこの収集における戦略で重要視するのがヒューマンインテリジェンスです。特定の専門領域を持つメンバーがそれぞれの領域を観察します。また、ディープ Web、ダーク Web のモニタリングなども行います。

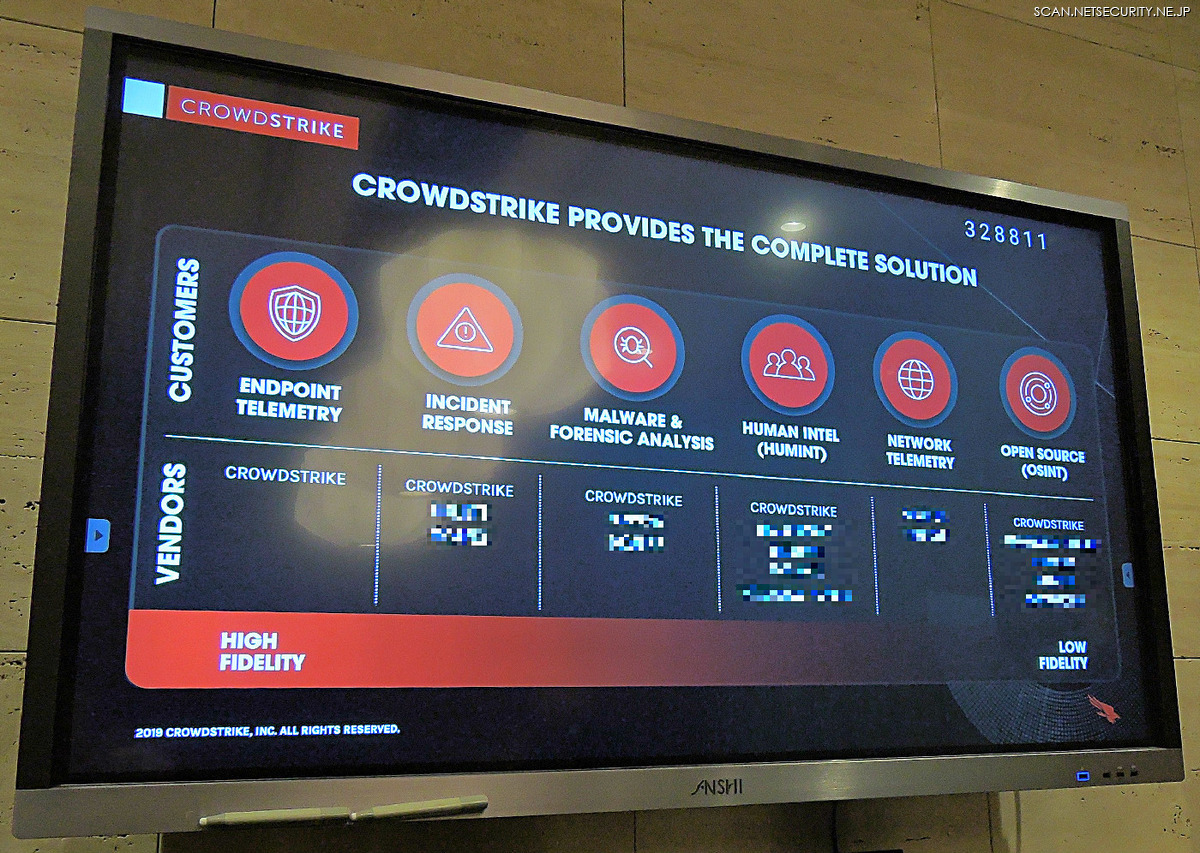

すなわち、私どもにとって中心となる能力は、エンドポイント製品とインシデントレスポンス、そしてマルウェアのフォレンジック分析の 3 つで、それらを横断する形でヒューマンインテリジェンスが機能しています。

──競合他社との違いについて教えてください。

今までお話したチーム編成や情報収集先など様々な違いがあります。ひとつわかりやすいところを取り上げてみましょう。

我々の競合は、ネットワークテレメトリーから情報を収集しています。しかし我々はネットワークテレメトリーにフォーカスしていません。それは今後、SSL 通信の普及によってネットワークテレメトリーは解読できずにブラックホール化が進んでいくからです。

競合他社の脅威インテリジェンスの多くは、評判(レピュテーション)の検索がメインで、IP アドレスやドメイン、URL、ファイルハッシュなどのように、製品によって収集するデータはそれぞれですが、レピュテーションという 1 種類の情報だけを取得し、侵害の痕跡情報( IOC )で深刻度を判定しています。

CrowdStrike はクラウドネイティブなエンドポイント製品から、400 種類のテレメトリーを収集している点が異なります。また、エンドポイントのテレメトリー情報は、デフォルトで収集されることが前提であり、お客様もそれを受け入れています。しかし、競合製品の場合は、収集可否を選択するシステムになっておりコンソール画面でオフにすることもできます。

オープンソースの情報を活用するところもありますが、ノイズが多いこともあり、ひとつひとつの情報の確認を取るのに時間がかかるため、我々は注力はしていません。

脅威インテリジェンスの意味を整理する時期にある

──さきほど、「ベンダーによって、脅威インテリジェンスの指す意味が違う」といったのは、そういう情報の収集方法や種類の違いがあるということでしょうか。

そのとおりです。私が会ったお客様の中には「脅威インテリジェンスは脅威ハンティングではないのか」というお客様もいて、それだけ、商用のインテリジェンス市場は、未成熟の段階にあるといえます。

そして、成熟という意味では、市場が成熟することはもちろんですが、インテリジェンスが何で、どう使うかというお客様の理解も成熟が必要だと考えています。多くの人にとって新たな考え方、情報であるため、まだまだ時間がかかると思います。

そのためには、なぜインテリジェンスが重要なのか、という理解の助けになる点で、私のような人間が役に立つと考えています。多くの企業が自社の情報資産を守るための投資を続けており、インテリジェンスの重要性は今後も高まっていくでしょう。

脅威インテリジェンスがお客様にとってどうすれば価値を提供できるか、特に、活用、運用の面でさらなるマインドセットの変化をお手伝いしていきたいと考えています。

──ありがとうございました。