日本における同サービスの立ち上げに携わり、インシデントレスポンスや侵害調査などを担当する CrowdStrike Japan プリンシパル・コンサルタントの鵜沢裕一氏に、同報告書について話を聞いた。

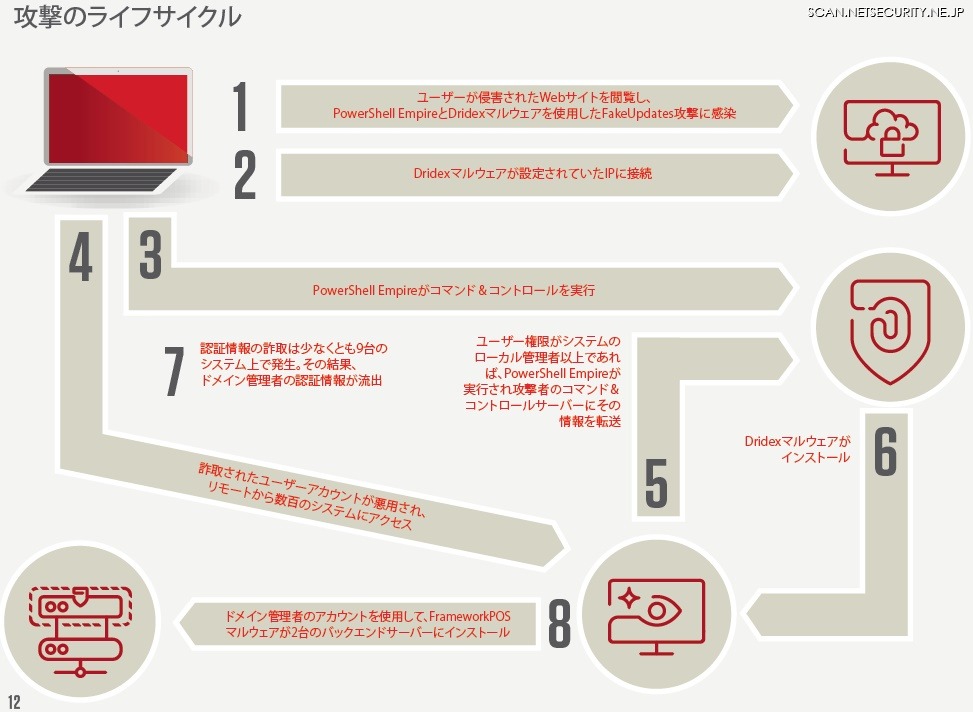

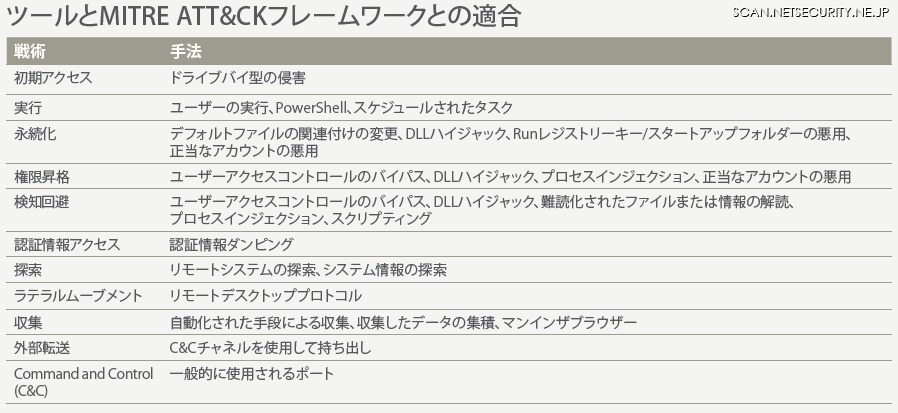

――レポートを拝読しました。社名は伏せてあるものの、具体的な攻撃の実例を挙げているところが非常に生々しく、現場のヒリヒリ感が読み手に伝わるレポートでした。攻撃に使われたマルウェアやツール、手法が、非営利研究機関 MITRE(マイター)のフレームワークの段階別に割り付けてあって非常にわかりやすいですね。

私たちが調査した案件では、攻撃者がターゲットのシステムを完全に破壊した例というのもあるのですが、それは極めてまれなことでした。多くのケースで、侵入後、「居座わり」(「滞在」「潜伏」)して、侵入経路をキープし、後になってから再侵入して情報を盗みに来ます。また、検知された侵入経路は捨て、別の侵入経路を使って攻撃に戻ることもあります。また、基本的に、侵入に成功した会社の侵入経路は、アンダーグラウンドで売れるので、それでマネタイズすることも可能です。

――レポートでは検知率が 75 %向上した明るいニュースもあったものの、TeamViewer のような正規のアプリケーションを攻撃ツールとして使う実態や、おっしゃるように 3 年前の攻撃者がまた舞い戻った事例など、暗い気持ちになる実態が紹介されていました。

大企業に侵入するサイバー攻撃者の狙いは、大きく知的財産だと思っています。言い換えれば、盗まれる側は「大した情報だと思っていない」情報でも、盗む側には大きな価値がある「悪用可能な」情報です。

知財が狙われるのはそういう理由がありますから、攻撃者は、一回その会社に侵入したら、“おいしい情報” を吸い尽くしたいと考えています。

マルウエア攻撃被害で使われた MITRE ATT&CK フレームワークで見た攻撃ツール

――生かさず、殺さず攻撃を続けるということですね。

リスクはゼロにはならないですが、リスクを減らして、侵入、侵害の可能性を減らすことは大事です。いかにリスクを減らすかという取り組みを行った方がよいでしょう。

特に、国家が支援する攻撃者は、豊富な資金をバックに、標的にあわせたツールを作り、長く、執拗に攻撃します。そういう攻撃者や金銭目的の犯罪者に狙われないようにするには、当たり前ですが継続的な対策を行うことです。侵害調査のほかに、ペンテストも行い、外部インターフェースからの侵入がないか、穴をふさいでおくことも大事です。

――やはり攻撃は完全に防げないものでしょうか?

どれだけ防御の技術が進化しても、人間が原因になるものは完全に防ぐことはできません。フィッシング詐欺やソーシャルエンジニアリング、あるいは設定ミスなどもそうです。特に国家支援の攻撃は防ぐことは困難です。

しかし、リスクを減らすことは可能です。特に、金銭目的の経済犯は損得で動くので、対策することに意味があります。

昨年発表したCrowdStrike の脅威レポートでは、攻撃者が侵入してラテラルムーブメントを行うまでの時間は 1 時間 58 分と、2 時間を切っており、1 時間で対処しないと攻撃者が組織内部まで侵入し、重要な情報を搾取されてしまう可能性があります。そこで弊社が提唱しているのが「 1 - 10 - 60 」ルール。これは、「 1 分で検知、10 分で解析、60 分で対処」するくらいのスピードが求められるという指標です。

―― CrowdStrike に侵害調査を依頼して、何も見つからなかったケースというのはありますか?

私たちは、昨年 1 年間にグローバルで約 200 件のインシデント対応をしました。また、侵害調査の結果、侵害の形跡は見つからなくても、セキュリティポリシーに反している社員が見つかるケースというのがあります。それだけでもリスク低減につながる効果があります。

繰り返しますが、人が原因の侵入は絶対になくなりません。特に、設定ミスは誰でも起こりうることです。早く見つけて、早く処理して封じ込めることが大事です。状況が定期的に監査されていないと「このポートは、設定上、閉じられているはずだ」となるのです。「~されているはず」と「実際にそうなっている」というのは似て非なるものです。そして、多くの攻撃でその「はず」が侵入リスクになっています。

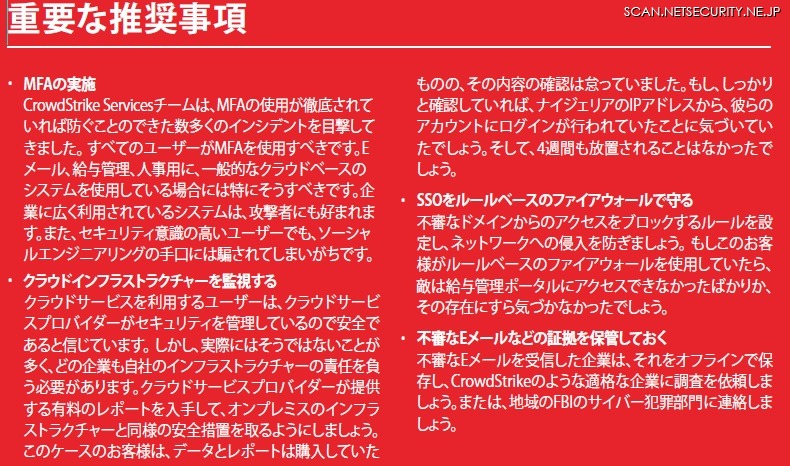

――レポートには各ケーススタディ毎に「重要な推奨事項」として具体的な対策などの TIPS が書かれていますね。

米国の小売企業の事例解説に付された「重要な推奨事項」

レポートで示された対策の多くは 10 年前と変わらないもの、ごく基本的なものがほとんどです。しかし、それができていない現状があります。レポートの読者が、自分たちにも起こりうる可能性を認識して、対策をとっていただければと考えています。

どうしても「レポートに書かれているようなことは我が社には起きるはずがない」と思ってしまいがちです。しかし、先に述べたとおりその「はず」がリスクになっているのです。

――レポートの元になっているのは「CrowdStrike Services」ですね。

「CrowdStrike Services」はインシデントレスポンスや侵害調査などを行うサービスです。お客様の環境に「Falcon Forensic Collector」というツールを使いフォレンジック調査に必要な端末ログなどの情報を収集し、各端末には Falcon センサーを導入してもらいます。そして、収集した情報をもとにネットワークや端末の調査を弊社がリモートで行います。

インシデント調査依頼の一報は、弊社のパートナー様経由で来ることが多いですが、オンサイトに駆けつけて対応するケースはまれで、リモートで対応を完了し、そのままリモートで調査を継続するケースが多いです。

――オンサイトに行かなくても対応できるテクノロジーを擁しているということだと思いますが、これまでのフォレンジックと異なる点は?

私たちのサービスは、オンサイトとリモートの双方のメリットがあると考えます。まず範囲の広さですが、数百から数万台規模での対応が可能です。

通常のフォレンジックは、コストとのバランスを見ながら、オンサイトでヒアリングを行いながら対象の台数を絞り、調査を行います。しかし、本来であれば影響を及ぼした可能性のある端末をすべて見たほうが良いことは間違いありません。

CrowdStrike のサービスは、現地に行って情報を聞かなくても、調査対象の端末全てにフォレンジックを行うことが可能です。特に、状況がわかりにくい海外の事業所で起きたインシデントなどに対応するときに、メリットを発揮します。

――同様のサービスを提供しているベンダーはありますか?

同じようなツールを配付し、データを取り出す企業はあります。しかし、数千台から 1 万台規模で収集したビッグデータを調査分析し、求められるタイミングで報告可能なサービスは、今のところ、私の知る限りではありません。

レポートにも記載がありますが、調査のスコープを絞ることによって侵入を見逃すケースもあります。私たちが調査したケースでは、過去の被害発生時のフォレンジックで見逃しがあったため、後日再侵入をされたケースというのもありました。

――フォレンジック 1 万台と言うは易しですが、調査範囲が広いと料金も高くなるのではないですか?

費用は、100 時間で 1 万台まで調査が可能です。これは、他社サービスでは数十台での金額と同等ですので、もちろん、コストとの見合いはあると思いますが、他社でフォレンジックを頼む際に 100 時間でどのくらいの範囲がフォレンジックできるか、検討していただければと思います。

数万台規模でフォレンジックに対応できるサービスは非常に少ないです。すべての端末を調査することで、リスクに対する不安が解消できると考えています。

――ありがとうございました。

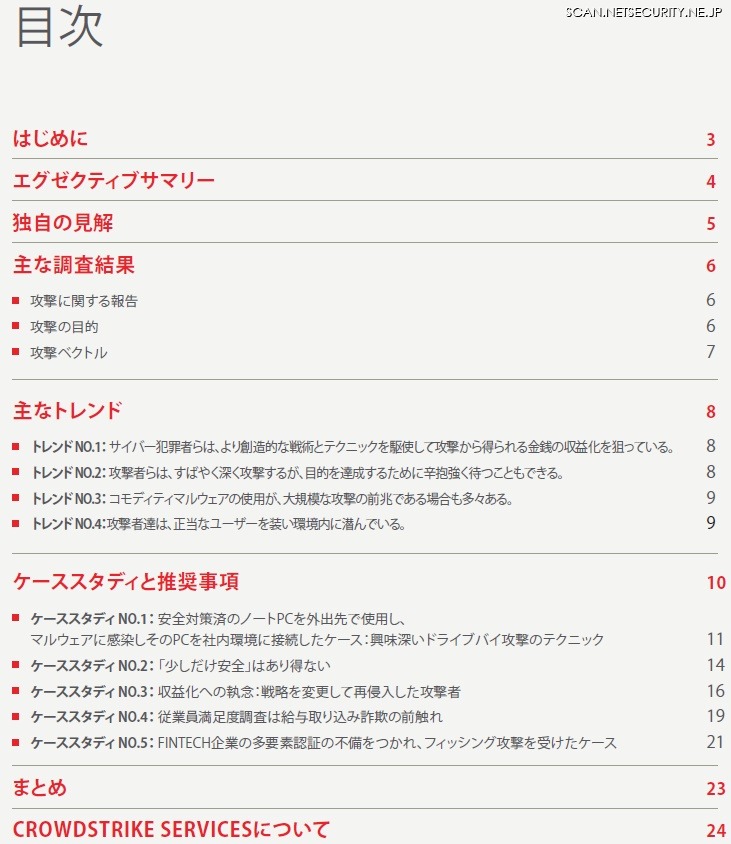

「サイバーセキュリティ侵害調査報告書2018」目次一覧

ダウンロード(要登録)

![[インタビュー] 転換期にあるエンドポイントセキュリティに 4 つのテクノロジーで価値を提供(CrowdStrike Japan) 画像](/imgs/p/2w5IdCqve0mMIzS4K5kC-28IDAerBQQDAgEA/26430.jpg)