2016 年 2 月 16 日に glibc ライブラリにおいてバッファオーバーフロー脆

弱性が公開されました。当該脆弱性を悪用されることにより、攻撃者によって

サービス不能攻撃や遠隔から任意のコードを実行されてしまう可能性がありま

す。

----------------------------------------------------------------------

◆分析者コメント

当該脆弱性では必要となる条件がいくつか存在するため、攻撃が成功する場合

は限られていると考えられます。しかし技術力が高い攻撃者に当該脆弱性を利

用されることにより、サービス不能攻撃や遠隔から任意のコードを実行されて

しまう可能性があります。Linux 系および UNIX 系 OS を運用している場合は

当該脆弱性の有無を確認し適切に対策を行うことを推奨します。

----------------------------------------------------------------------

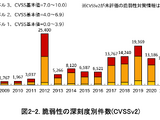

◆深刻度(CVSS)

[CVSS v2]

6.8

https://nvd.nist.gov/cvss/v2-calculator?name=CVE-2015-7547&vector=(AV:N/AC:M/Au:N/C:P/I:P/A:P)

[CVSS v3]

8.1

https://nvd.nist.gov/cvss/v3-calculator?name=CVE-2015-7547&vector=AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:H

----------------------------------------------------------------------

◆影響を受けるソフトウェア

glibc 2.9 ~ 2.22

----------------------------------------------------------------------

◆解説

GNU プロジェクトによって開発された C 言語の標準ライブラリである glibc

ライブラリの getaddrinfo 関数にスタックベースのバッファオーバーフロー

の脆弱性が含まれていることが報告されました。

getaddrinfo 関数は IP アドレスを解決するための関数です。今回報告された

脆弱性は、getaddrinfo 関数の実装不備により、名前解決の際に 2048 バイト

以上の UDP または TCP 応答が返ってくると、クライアント端末のスタック領

域を上書きしてしまうというものです。脆弱な glibc を用いている場合は、

攻撃者により当該脆弱性を悪用する DNS サーバを構築され、中間者攻撃など

により名前解決処理を攻撃者の DNS サーバに誘導された場合、サービス不能

攻撃や遠隔からの任意のコードを実行させられてしまう可能性があります。

![人気連載 Scan PREMIUM Monthly Executive Summary の岩{丼}先生の著作にサインいただきました [Scan PREMIUM 創刊25周年記念キャンペーン 読者特典] 画像](/imgs/std_m/43329.jpg)