Ubuntu のクラッシュレポート機能 (Apport) により権限昇格されてしまう脆弱性(Scan Tech Report)

Linux ディストリビューションの一つである Ubuntu に、デフォルトで実装されているソフトウェアである Apport を経由して権限昇格されてしまう脆弱性が報告されています。

Linux ディストリビューションの一つである Ubuntu に、デフォルトで実装されているソフトウェアである Apport を経由して権限昇格されてしまう脆弱性が報告されています。システム内に攻撃者が侵入した場合、権限昇格によりシステムの全権を掌握されてしまう可能性があります。

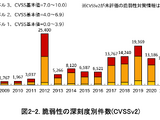

2.深刻度(CVSS)

7.2

https://nvd.nist.gov/cvss.cfm?version=2&name=CVE-2015-1318&vector=(AV:L/AC:L/Au:N/C:C/I:C/A:C)

3.影響を受けるソフトウェア※1

Apport バージョン 2.13 から 2.17 が当該脆弱性の影響を受けます。脆弱なバージョンの Apport が実装されている恐れがある OS のバージョンは、以下の通りです。

- Ubuntu 14.04 (Trusty)

- Ubuntu 14.10 (Utopic)

- Ubuntu 15.04 (Vivid)

4.解説

Ubuntu に実装されている Apport は、デバッグ用のクラッシュレポートを自動生成するソフトウェアであり、バージョン 12.04 から導入されています。

Ubuntu 14.04 から Apport には、ホスト名とは異なる名前空間で動作している Apport へクラッシュレポートを転送する機能が追加されました。当該脆弱性はこの転送手法の問題に起因しています。Apport ではクラッシュレポート機能を作動する際に /usr/share/apport/apport というパスが、問題が発生したタスクが管理しているルートディレクトリに存在するかどうかのみで検証を行っています。該当するパスが存在していた場合は chroot されスクリプトが実行されます。

脆弱な Apport では、クラッシュレポート機能が作動した際にカーネルによって起動されるコアダンプハンドラが、問題が発生したタスクの実行者と名前空間に依存せず、常に管理者権限で実行されてしまいます。この脆弱性を利用することにより、一般ユーザは /usr/share/apport/apport というファイルシステムの構造を、タスクが管理しているルートディレクトリに作成し、そのタスクで異常を発生させることにより、管理者権限でスクリプトを実行させることが可能となり、当該脆弱性を利用して管理者権限を得ることが可能となります。

5.対策

(1) Apport をバージョンアップする

Apport のバージョンを 2.18 以上へバージョンアップすることで、当該脆弱性に対処することが可能です。Apport 単体ではアップデートが出来ないため、以下のコマンドを実行してシステム全体をアップデートする必要があります。

$ sudo apt-get update

$ sudo apt-get upgrade

(2) Apport をアンインストールする

Apport のアンインストールにより対処することも可能です。Apport をアンインストールする場合は以下のコマンドを実行してください。

$ sudo apt-get --purge remove apport

再インストールする場合は以下のコマンドを実行してください。

$ sudo apt-get install apport apport-gtk

(3) Apport の起動を停止する

Apport のバージョンアップやアンインストールが難しい場合は、Apport の起動を停止することで対策することが可能です。その場合はまず、以下のコマンドで Apport を停止します。

$ sudo service apport stop

次に、/etc/default/apport に記載されている

enabled = 1

を以下のように変更することにより、OS の起動時に Apport の自動起動を止めることが可能です。

enabled = 0

6.ソースコード

(Web非公開)

(執筆:株式会社ラック サイバー・グリッド研究所)

※Web非公開該当コンテンツ閲覧をご希望の方はScan Tech Reportにご登録(有料)下さい。

Scan Tech Report

http://scan.netsecurity.ne.jp/archives/51916302.html

ソース・関連リンク

関連記事

-

Adobe Flash Player の NetConnection クラスにおけるデータ型の検証不備により任意のコードが実行される脆弱性(Scan Tech Report)

Adobe Flash Player の NetConnection クラスにおけるデータ型の検証不備により任意のコードが実行される脆弱性(Scan Tech Report)

-

Elasticsearch の Groovy スクリプトエンジンにおいてサンドボックス保護機構を回避して任意の Java コードが実行されてしまう脆弱性(Scan Tech Report)

Elasticsearch の Groovy スクリプトエンジンにおいてサンドボックス保護機構を回避して任意の Java コードが実行されてしまう脆弱性(Scan Tech Report)

-

Adobe Flash Player における ByteArray 領域解放済みメモリ参照の脆弱性(Scan Tech Report)

Adobe Flash Player における ByteArray 領域解放済みメモリ参照の脆弱性(Scan Tech Report)

-

Microsoft Windows の HTTP.sys に起因する整数オーバーフローの脆弱性(Scan Tech Report)

Microsoft Windows の HTTP.sys に起因する整数オーバーフローの脆弱性(Scan Tech Report)

Scan PREMIUM 会員限定記事

もっと見る-

特集

特集今日もどこかで情報漏えい 第23回「2024年3月の情報漏えい」なめるなという決意 ここまでやるという矜恃

3 月に最も件数換算の被害規模が大きかったのは、株式会社ダイヤモンド社による「ダイヤモンド社にランサムウェア攻撃、約70,000件の個人情報が漏えいしたおそれ」の約 70,000 件だった。

-

Linux の GSM ドライバにおける Use-After-Free の脆弱性(Scan Tech Report)

2024 年 1 月に公開された、Linux カーネルの脆弱性を悪用するエクスプロイトコードが公開されています。攻撃者は当該脆弱性の悪用により、一般権限での侵入に成功した OS の管理者権限が奪取可能です。Linux カーネルのアップデートにより対策してください。

-

訃報:セキュリティの草分けロス・アンダーソン氏 死去 67 歳、何回分かの生涯に匹敵する業績

彼は英国王立協会のフェローでもあり、ニュートン、ダーウィン、ホーキング、チューリングが名を連ねる「知の殿堂」入りを果たしていた。

ピアツーピアシステムとハードウェアの耐タンパー性における草分け的存在である彼は、チップや銀行の暗証番号カードなどの安全な設計に長年取り組み大きな影響を与えた。そして、ATM におけるセキュリティ上の欠陥を公表するというアンダーソンの取り組みにより、世界中で ATM の設計が変更されることとなった。 -

ガートナー クラウドクッキング教室 ~ CCoE 構築の重要性

最後に、ハンキンス氏はクラウドセキュリティ全体像を戦略メニューとして図示した。上記で説明したソリューションやツール、各種フレームワークやプラットフォームが、機能や用途ごとに俯瞰できるものだ。この図は、ガートナーのクラウドセキュリティのコンサルティングの戦略ベースを示したものといってもよい。自社のセキュアクラウドを構築するときの「レシピ」として利用することができるだろう。

カテゴリ別新着記事

脆弱性と脅威 記事一覧へ

Windows カーネルドライバの IOCTL 処理にアクセス制御不備の脆弱性

TvRock にサービス運用妨害(DoS)と CSRF の脆弱性

NETGEAR 製ルータにバッファオーバーフローの脆弱性

RoamWiFi R10 に複数の脆弱性

Linux の GSM ドライバにおける Use-After-Free の脆弱性(Scan Tech Report)

Armeria-saml に SAML メッセージ取り扱い不備

インシデント・事故 記事一覧へ

雨庵 金沢で利用している Expedia 社の宿泊予約情報管理システムに不正アクセス、フィッシングサイトへ誘導するメッセージ送信

セトレならまちで利用している Expedia 社の宿泊予約情報管理システムに不正アクセス、フィッシングサイトへ誘導するメッセージ送信

タカラベルモントの海外向けウェブサイトのサーバがフィッシングメール送信の踏み台に

LINEヤフー委託先への不正アクセス、報告書を受け 2 度目の行政指導

Acompany で 4 件の Google フォーム誤設定、最大 164 名の個人情報が閲覧可能に

笛吹市商工会へのサポート詐欺被害、調査結果公表

調査・レポート・白書・ガイドライン 記事一覧へ

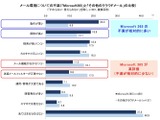

重い 高い 検索も使いにくいメールを企業の 6 割が使う理由

2024年第1四半期 IPA 情報セキュリティ安心相談窓口の相談状況、サポート詐欺被害時の漏えい可能性判断ポイントほか

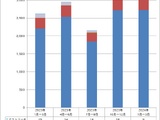

2024年第1四半期「JVN iPedia」登録状況、最多アクセスは WordPress 用プラグイン WordPress Quiz Maker Plugin における不適切な入力確認の脆弱性

国内カード発行会社のドメイン毎の DMARC 設定率 36.2%「キャッシュレスセキュリティレポート(2023年10-12月版)」公表

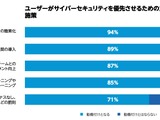

社員のセキュリティ意欲高める施策とは? 罰則は逆効果 ~ プルーフポイント「2024 State of the Phish」日本語版公表

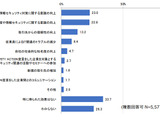

セキュリティにおける効果は実感できるのか ~ SECURITY ACTION 宣言「得られた効果はない」最多

研修・セミナー・カンファレンス 記事一覧へ

札幌で「CSIRT のはじめ方」ワークショップ 5/16 開催、北海道在勤在住者は参加費 5 万円が無料

スペシャリスト集結! マネーフォワード・ラック・富士ソフト・電通総研から学ぶ、脆弱性診断内製化の成功法則とは? AeyeScan 導入企業との公開対談

ガートナー クラウドクッキング教室 ~ CCoE 構築の重要性

Reject 運用のポイント他 ~ 日本プルーフポイント「DMARC Conference 2024」5 月末 大手町で開催

韓国の 2024年 セキュリティ市場規模 8,000 億円見込 ~ SECON & eGISEC 2024 開催

エーアイセキュリティラボ、脆弱性診断の自動化・内製化のための無料ツールと AI 活用解説 4/18 セミナー開催

製品・サービス・業界動向 記事一覧へ

NDIAS「車載器向けセキュリティ技術要件集」活用したコンサルサービス提供

脆弱性診断自動化ツール「AeyeScan」を基盤に「診断マネジメントプラットフォーム」を提供

脆弱性診断自動化ツール「AeyeScan」アップデート、Apache httpd の脆弱性スキャンルール追加

研究開発の推進責務が撤廃ほか ~「NTT法」改正法律成立を受け NTT がコメント

SHIFT SECURITY、OWASP Top10 for LLMs に基づいた「生成AI活用システム診断」リリース

情報処理学会、高等学校情報科の全教科書の用語リスト公開

おしらせ 記事一覧へ

創刊25周年記念キャンペーンのノベルティが届きました!(25周年記念キャンペーンは本日終了です)

![人気連載 Scan PREMIUM Monthly Executive Summary の岩{丼}先生の著作にサインいただきました [Scan PREMIUM 創刊25周年記念キャンペーン 読者特典] 画像](/imgs/std_m/43329.jpg)

人気連載 Scan PREMIUM Monthly Executive Summary の岩{丼}先生の著作にサインいただきました [Scan PREMIUM 創刊25周年記念キャンペーン 読者特典]

Scan PREMIUM 創刊25周年記念キャンペーン実施中

ScanNetSecurity 創刊25周年御礼の辞(上野宣)

小説内に登場するバーで直筆サインをいただきました ~ 創刊24周年キャンペーン 11/30 迄