トレンドマイクロ株式会社は12月5日、「攻撃グループ『Void Rabisu』がROMCOMの新型亜種を用いて女性政治指導者を攻撃」と題する記事を公開した。Void Rabisuが標的型攻撃(APT)グループが用いる攻撃手法で、行政機関や軍事組織、WPL(女性政治指導者)サミットのような参加者への攻撃を行っていることが確認されたという。

Void Rabisuは、金銭目的のランサムウェア攻撃と、ウクライナやその支援国に狙いを定めた攻撃キャンペーンの双方で知られる攻撃グループ。これまでにウクライナの行政機関、軍事組織、エネルギー・水道事業、欧州連合(EU)の政治家、一部EU行政機関のスポークスパーソン、セキュリティ会議の参加者などを標的としたサイバー攻撃を行っている。

2023年6月下旬には、「CVE-2023-36884」に関連するゼロデイ脆弱性を突いて行政機関を攻撃したとMicrosoft社が報告している。この攻撃キャンペーンでヨーロッパの軍事組織、行政担当者、政治家が狙われたことが、トレンドマイクロのテレメトリ情報からも確認されている。

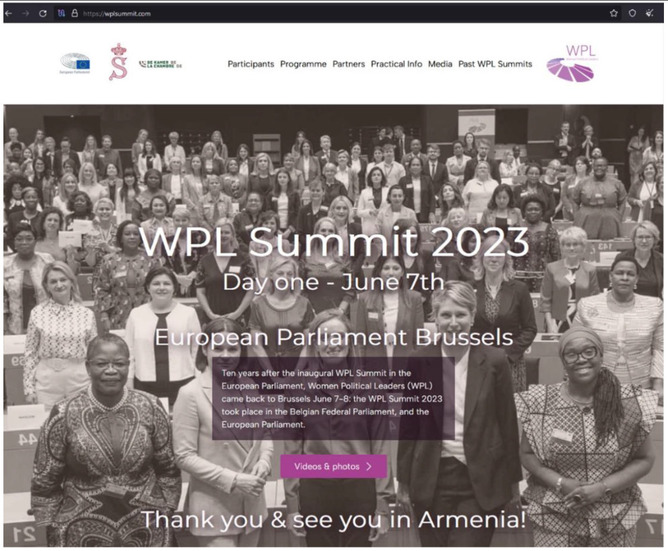

2023年8月8日頃には、Void Rabisuが使用する特徴的なツールの一つであるバックドア型マルウェア「ROMCOM」の新規バージョンを用いた攻撃が確認された。この攻撃では、2023年6月7日から8日にかけてブリュッセルで開催されたWPL(Women Political Leader:女性政治指導者)サミットの公式Webサイトが、Void Rabisuによって不正にコピー、展開された。

政治におけるジェンダー平等の向上を目標とするWPLサミットは、現在または将来の女性リーダーが多く参加するという性質から、この会議は攻撃者にとってサイバー諜報の標的として名高く、政治的組織に足を踏み入れて活動範囲を広げるための格好の踏み台と見なせるとしている。

Void Rabisuによって不正にコピー、展開されたWPLサミットの公式Webサイト上で「Videos & photos」をクリックすると、2つの圧縮ファイルと実行ファイルを含むOneDriveのフォルダにリダイレクトされる。この実行ファイルはマルウェアであり、不正な処理を行う。

実行ファイルには、過去にも悪用が確認されている「Elbor LLC」と呼ばれる企業の署名が施され、有効な証明書が添付されている。このファイルを起動すると自己展開アーカイブを装った画面が表示され、「Extract(展開)」をクリックすると、実行ファイルのリソースセクションから56個の写真が抽出され、所定のフォルダ内に保存される。

これらの写真は、LinkedIn、X(旧Twitter)、Instagramをはじめとするソーシャルメディアプラットフォーム上に個々のユーザが投稿していたものであり、攻撃者の手によって採集、利用されたもの。その間にマルウェアは新たなファイルレスマルウェアをダウンロードするなど感染を進めていく。

その中でも、ROMCOMのコマンドコントロール(C&C)サーバによる「TLS強制」は過去に報告のなかった手口であり、自動検知システムなどからROMCOM用インフラを隠蔽することが目的と考えられる。このように、最新のROMCOMでは中核とする機能以外が削ぎ落とされ、必要に応じて追加コンポーネントを動的にダウンロードする方針が採用されている。

これにより攻撃者は、それぞれの標的に合わせてコンポーネントを選択し、感染システムに送りつけることが可能となる。一方で、マルウェア解析チームの視点では、重要な追加コンポーネントを容易に取得できなくなるため、状況分析に支障が出ると考えられるとしている。