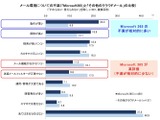

デジタルアーツ株式会社は2月2日、2021年11月15日頃のEmotet復活からの1か月で確認された感染手法について発表した。

Emotetは11月中旬の活動再開以降、短いスパンで感染手法を変化させてきたが、報告されている手法はいずれもメールを起点としている。感染の起点となるメールについても、件名や本文は1か月の間で変化を遂げ、流行し始めた11月は日本語を用いたものは少なかったが、12月に入ってからは日本語の件名や本文が多く報告され、日本を攻撃対象とし始めた可能性、或いは日本に感染端末が増え始めメール文面の窃取が行われた可能性を指摘している。

メール以降の感染手法については、ExcelやWord等のOfficeファイルに含まれるマクロで、Officeファイルがメールに直接添付されるケース、暗号化zipファイルに含まれるケース、メールにリンクされたWebページからダウンロードさせるケースなど、複数確認している。また、Officeファイル内のマクロの挙動も複数ある。

その他、Officeファイルを用いない感染手法として、アプリインストーラーを用いたものもあり、メールのリンク先からAPPINSTALLERファイル(拡張子 .appinstaller)をダウンロードし実行することで感染に至ることを確認している。

同社でマクロを含むOfficeファイルを解析した結果、変数名やプロシージャ名にランダムな文字列を用いていること、複数回に分けて文字列を処理し難読化を解除し実行していることを特徴として挙げている。難読化は不要な文字列を挿入しているだけの比較的シンプルなものだが、execやstartなどといった実行を示す文字列を見つけにくくなり、セキュリティ機能の回避を狙っていると推測している。

![人気連載 Scan PREMIUM Monthly Executive Summary の岩{丼}先生の著作にサインいただきました [Scan PREMIUM 創刊25周年記念キャンペーン 読者特典] 画像](/imgs/std_m/43329.jpg)