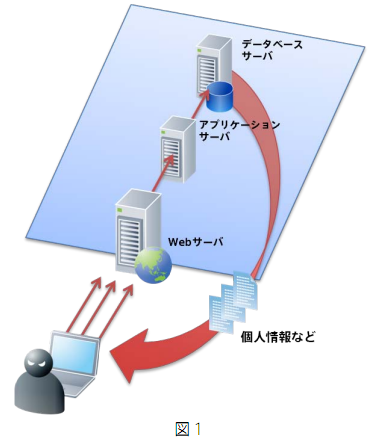

まずは、侵入方法に関して考えてみます。物理的に侵入する方法を除き、方法は大きく二つあります。第一に、インターネットに公開しているサーバなどのセキュリティシステムを突破する、或いは脆弱性を攻撃し侵入する方法です(図1参照)。今回はこのルートであると報道されています。

ここで、大胆にもう少し具体的に狙われたアプリケーションなどを推測してみたいと思います。今回の事件では、ソニー側は「既知の脆弱性」の内容に関して、口を閉ざしています。これは、恐らくサーバ・アプリケーションのように一般的に良く知られたアプリケーションが狙われたのではないでしょうか。アノニマスの主張が本当の話だとしたら、サーバ・アプリケーションは適切に管理されていなかった可能性が高かったと推測されます。このような情報と、弊社で対応した事例を合わせて推測すると、恐らくApache StrutsやTomcatなどの脆弱性が悪用されたのかもしれません。これらのアプリケーションの管理は、サーバ運用者にとって盲点となりやすく、被害にあった企業は多く見かけるためです。

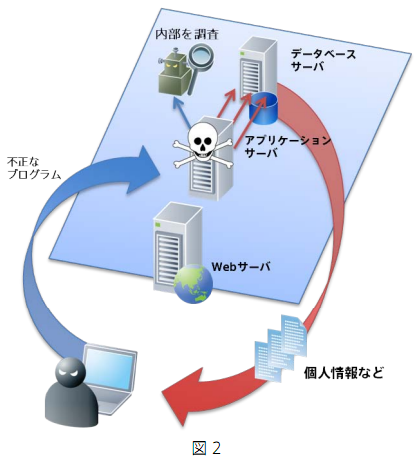

もう一つは、企業内部のパソコンに侵入し操る方法です(図2参照)。一般的には、改ざんされたホームページを閲覧するか、メールに巧妙に添付された不正プログラムによるか、デジタルカメラや音楽プレイヤーなどを含む不正プログラムが仕込まれたUSBメモリの持ち込みにより、不正なプログラムがパソコンに潜入し操られることになります。今回、このルートの報道はありませんが、普通にパソコンを使いこなしている大企業であるならば、不正プログラムを仕込まれて操作されているパソコンが存在しても何ら不思議ではありません。

ここで、今回報道されている「PSNでアプリケーションサーバの既知の脆弱性から不正アクセス」に関して、二つの疑問点があります。それは、PSNの管理者が脆弱性を放置していた理由と、これまで被害が出ていなかった理由です。

標的となったPSNはPS3やPSPなどの「専用機」でのみアクセスが出来るようになっており、一般のインターネットから論理的に遮断された「閉鎖システム」であれば、管理者はその内部の脆弱性に関してさほど重要視していなかった可能性があります。何故ならば専用機であるPS3などからその脆弱性を攻撃することは不可能だからです。ただし、これはPS3などのアクセス元がジェイルブレイクされることはないということが前提ですが、もしそうならばソニーはPS3のセキュリティシステムに関して相当自信を持っていたと言えます。

もう一つの可能性は、産業スパイ的D-type(犯罪者)の侵入です。産業スパイの場合、侵入そのものを見つけられないか、見つけても個人情報に関係なければ原則表に出すことはないからです。

※編集部註 ハッカー5類型一覧

A-type:パイオニア

B-Type:開発者

C-type:ネット市民運動

D-type:犯罪者

E-type:セキュリティ関係者

詳しくは連載(1)参照

いずれにせよ、今回の件では、本年1月にPS3がジェイルブレイクされた時点で、当時争っていたC-type(ネット市民運動)のハッカーが、改造したPS3を通じて、或いはPS3を徹底的に解析され、PSN側の既知の脆弱性を発見し突破してくることは予見されたことと思います。

ある面、「閉鎖環境だから安全」という神話があったのかもしれませんが、情報セキュリティの世界では昨年あたりから「閉鎖環境」に侵入される事例が確認されています。例えば、イランの核施設の閉鎖的な制御システムに侵入し誤作動をさせた「スタクスネット」と言われる不正プログラムや、日本でも多くの閉鎖環境に侵入し猛威をふるった「コンフィッカー」と言われるコンピュータウイルスが知られています。

ところで、当社のコンピューターセキュリティ研究所では、発生する事故事例を評価していますが、近年、いわゆるサイバー産業スパイといえる侵入者によって、企業内部の一般的なパソコンだけではなく、組織の奥底で守っている閉鎖的な業務ネットワークのサーバやパソコンに対しても、攻撃の矛先を向けていることが確認されています。

サイバー産業スパイ集団の活動については、CSLレポートに詳しくまとめてあるので、確認して頂きたい。

サイバー産業スパイによる被害実態調査レポート

http://www.lac.co.jp/news/press20110323.html

当社で確認した産業スパイ的手法の大半は金銭目的と考えられるものでした。高々金銭目的と考えられるサイバー産業スパイでさえ、執拗に攻撃を仕掛け侵入し、その後ネットワーク構成、内部体制、勤務体制など徹底的に調査し、管理者権限を奪取し、制圧範囲を広げています。 つまり、より動機の強い強硬派で武闘派のC-type(ネット市民運動)であれば、今回の侵入原因とされる「既知の脆弱性」が存在していなくとも、標的とした企業内部に入る手段はいくらでも考えられます。

この事件と直接は関係ありませんが、日本において、「閉鎖環境」というのは、ある面セキュリティ対策をやらない言い訳で使用されてきたところもあります。今回の事件はそのような「閉鎖環境だから安全!」という安易な対策への警鐘も鳴らしていると思います。つまり、閉鎖環境であっても「侵入が前提」で考えておくことが王道である、ということだと思います。

現在、世界に展開されるスマートフォンやゲーム機、家電等は、それ単体でインターネットに接続ができるなど、高機能化が進んでいます。それらも同様にジェイルブレイクされてしまうことがあります。これは特定の提供者のみがさらされているリスクではなく、多くの提供者がこのリスクが存在する事を「前提」としてとらえなければいけない時代に突入したと考えるべきだと思います。

私は今回の件の背景には、提供企業側の大きな誤算があったのではないかと思っています。それはセキュリティが突破されることが前提となっていなかったということです。つまり完璧なハードウェアを求めていたのではないかということです。提供者は自分の事業や利用者を守るためにセキュリティをかけますが、100%は存在しえません。100%が存在しないならば、PS3がジェイルブレイクされても、企業内に産業スパイがいても事業基盤や利用者を守れるように考慮して事業システム全体を考慮しておかなければならなかったということではないでしょうか。(つづく)

(株式会社ラック 最高技術責任者 西本逸郎)

※本稿は2011年5月17日に公表されたレポートに執筆者が一部加筆を行った

【関連リンク】

特別寄稿「ソニーの情報漏えい事件で我々は何を学ぶか」 (1) 事件の背景にある様々なハッカーの存在

http://scan.netsecurity.ne.jp/archives/51981695.html

特別寄稿「ソニーの情報漏えい事件で我々は何を学ぶか」 (2) 金銭目的ではない犯行、犯行動機の脅威と変化

http://scan.netsecurity.ne.jp/archives/51981701.html

特別寄稿「ソニーの情報漏えい事件で我々は何を学ぶか」 (3) 「閉鎖環境だから安全」に疑問符がつく、攻撃手法の考察

http://scan.netsecurity.ne.jp/archives/51981958.html

特別寄稿「ソニーの情報漏えい事件で我々は何を学ぶか」 (4) 情報開示や対策が的確だったのかを考察

http://scan.netsecurity.ne.jp/archives/51981961.html

特別寄稿「ソニーの情報漏えい事件で我々は何を学ぶか」 (5) そろそろ発想を変えた対策を考えよう

http://scan.netsecurity.ne.jp/archives/51981965.html

株式会社ラック

http://www.lac.co.jp/

情報流出緊急対策セミナー流出背景と企業が今すぐ実施すべき対策(株式会社ラック)

http://www.lac.co.jp/event/20110602.html

西本逸郎氏 Twitter 公式アカウント

https://twitter.com/dry2

対談:サイバーセキュリティ探偵とサイバーミステリー作家 第1回「企業の生命は事業継続」

http://scan.netsecurity.ne.jp/archives/51947983.html

対談:サイバーセキュリティ探偵とサイバーミステリー作家 第2回「内部犯行の犯人特定」

http://scan.netsecurity.ne.jp/archives/51947984.html