3名の識者による、Anonymous研究連載の第2回は、NTTデータ先端技術株式会社の辻伸弘氏の講演をレポートします。

辻氏は、大手IT媒体に「セキュリティ・ダークナイト」というタイトルの連載を持つかたわら、Anonymous研究の第一人者として知られています。辻氏は、(1)Anonymousが昨年計画した「#opsony」と、(2)Anonymousの仕業であるとは断定できない「PSNの昨年の情報漏えい」、(3)LulzSecなどが昨年実施したその他の事件を、3件それぞれ性質や主体や目的が異なる事件や事象であるにも関わらず、全ていっしょくたにして「Anonymousのソニーグループへのサイバー攻撃」とみなすことに、一貫して疑問を呈しています。

事象の機微やわずかな差異を観察することでAnonymousの活動目的と動機の実像に迫ることが効果的な対策につながると辻氏は語ります。

--

●Anonymous = AnonOps ではない

8月2日、NTTデータ先端技術が主催したセミナーで、辻氏は「What is Anonymous」というセッションを行った。同セッションは、辻氏がAnonymousについて調査、分析した内容をまとめたもので、氏の個人的見解をも交えながら、Anonymousの活動について正確な実像を知り、そのうえで効果的な対策を考えることを目的としていた。

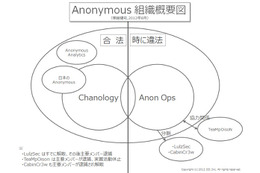

Anonymousはサイエントロジーへの抗議行動をきっかけに、DDoS攻撃や改ざん、情報のリークを行なうグループと合法的に抗議行動を行なうグループに分かれたと思われ、前者は「AnonOps」、後者は「AnonNet」と呼ばれている。グループといってもメンバーが固定しているわけでなく、オペレーション単位でメンバーが替わることは周知の通りだ。現在は、AnonOpsが一般的に持たれているAnonymousのイメージであると辻氏は言う。

●変質のきっかけ

Anonymousは、シリアなど国単位での問題をはじめ、児童ポルノや環境問題などに介入するが、AnonOpsは特に暴力的とも取れる行動も辞さず実力行使を行う。具体的にはDDoS攻撃やサイトへの不正アクセス、改ざんなどだ。2011年の「OperationTunisia」では、検閲を回避するためのマニュアルの提供、ツールのダウンロード、チャットでの情報提供などを行っている。DDoS攻撃用のツールには「LOIC」あるいは「HOIC」「SlowLoris」などが活用される。SlowLorisは日本を標的とした「OperationJapan」でも使われた形跡があるという。

Anonymousは過去(2011年2月)に、Anonymousの調査情報をカンファレンスで公開すると宣言したセキュリティ企業HBGary Federalと対決することになる。勝敗の結果はAnonymousの完全勝利という結果に終わったのだが、このタイミングあたりからAnonymousを取り巻く状況に明らかに異質なものが発生し、何かが変わり始めたと辻氏は語った。

辻氏は、大手IT媒体に「セキュリティ・ダークナイト」というタイトルの連載を持つかたわら、Anonymous研究の第一人者として知られています。辻氏は、(1)Anonymousが昨年計画した「#opsony」と、(2)Anonymousの仕業であるとは断定できない「PSNの昨年の情報漏えい」、(3)LulzSecなどが昨年実施したその他の事件を、3件それぞれ性質や主体や目的が異なる事件や事象であるにも関わらず、全ていっしょくたにして「Anonymousのソニーグループへのサイバー攻撃」とみなすことに、一貫して疑問を呈しています。

事象の機微やわずかな差異を観察することでAnonymousの活動目的と動機の実像に迫ることが効果的な対策につながると辻氏は語ります。

--

●Anonymous = AnonOps ではない

8月2日、NTTデータ先端技術が主催したセミナーで、辻氏は「What is Anonymous」というセッションを行った。同セッションは、辻氏がAnonymousについて調査、分析した内容をまとめたもので、氏の個人的見解をも交えながら、Anonymousの活動について正確な実像を知り、そのうえで効果的な対策を考えることを目的としていた。

Anonymousはサイエントロジーへの抗議行動をきっかけに、DDoS攻撃や改ざん、情報のリークを行なうグループと合法的に抗議行動を行なうグループに分かれたと思われ、前者は「AnonOps」、後者は「AnonNet」と呼ばれている。グループといってもメンバーが固定しているわけでなく、オペレーション単位でメンバーが替わることは周知の通りだ。現在は、AnonOpsが一般的に持たれているAnonymousのイメージであると辻氏は言う。

●変質のきっかけ

Anonymousは、シリアなど国単位での問題をはじめ、児童ポルノや環境問題などに介入するが、AnonOpsは特に暴力的とも取れる行動も辞さず実力行使を行う。具体的にはDDoS攻撃やサイトへの不正アクセス、改ざんなどだ。2011年の「OperationTunisia」では、検閲を回避するためのマニュアルの提供、ツールのダウンロード、チャットでの情報提供などを行っている。DDoS攻撃用のツールには「LOIC」あるいは「HOIC」「SlowLoris」などが活用される。SlowLorisは日本を標的とした「OperationJapan」でも使われた形跡があるという。

Anonymousは過去(2011年2月)に、Anonymousの調査情報をカンファレンスで公開すると宣言したセキュリティ企業HBGary Federalと対決することになる。勝敗の結果はAnonymousの完全勝利という結果に終わったのだが、このタイミングあたりからAnonymousを取り巻く状況に明らかに異質なものが発生し、何かが変わり始めたと辻氏は語った。