古くは WannaCry、最近では LockBit など、世界中で猖獗(しょうけつ)を極めるランサムウェアだが、同種のランサムウェアに感染しても、その被害の程度や事業へのインパクトは、企業や組織によって大きく異なる。

攻撃には見舞われたものの、その影響はあくまで限定的範囲にとどまっており、調査と追加対策の完了後、通常通り業務を再開できる例もあれば、反対に操業停止や決算延期など、基幹業務にまで影響を及ぼす場合もある。

これらは必ずしも業態やシステム構成の違いだけでは説明できない。不思議なことである。何が差を生むのか。誰しもが、影響が小さく、かつすぐに事業を復旧できる企業の側に立ちたいと思うはずだ。

「たとえサイバー攻撃を受けても、その被害を最小限に留め、復旧までの時間を短くすることができる」そう語るのが株式会社日立ソリューションズの 扇 健一である。そのためのカギとなる考え方が「サイバーレジリエンス」だという。

●組織的な取り組み「サイバーレジリエンス」

「サイバーレジリエンス」とは何か。

ただでさえ専門用語が多く、新しい言葉が日々追加されるのがサイバーセキュリティの領域である。

特に、新しい用語は多用されることで本質が見落とされがちだ。重要な概念であるにも関わらず、用語が先行して定義が曖昧になってしまうことがあり、これにはメディアとして長年忸怩(じくじ)たる思いを抱いてきた。

だから今回、日立ソリューションズに対し、同社の提供するサイバーレジリエンスソリューションを深掘りして取材する機会を得たことは幸運だったと思う。バズワードでもなく、単なる宣伝文句でも勿論なく、サイバーレジリエンスをきちんと研究・理解し、そのうえでそれに基づいたサービスをここまで網羅的かつ高い完成度で提供している(または提供できる)企業はそう多くないからだ。

日立ソリューションズのサイバーレジリエンスソリューションの紹介ページではサイバーレジリエンスについて、「攻撃を完全に防ぐことを最終目標にするのではなく、攻撃を受けることを前提として、セキュリティインシデント発生時の被害を低減しつつ、早急に事業を回復することで、事業継続性を高め、企業経営への影響を少なくする取り組み」と解説している。

「レジリエンス」という言葉自体は、「跳ね返る」という意味のラテン語「resilio」を語源に持つと言われている。物理学や工学、建築などの分野で用いられるほかに、ストレス下の人間の精神的回復力を表す言葉として心理学の領域で使われたり、近年では環境や生態学、あるいは自然災害や事故、企業経営の文脈でも見聞きしたりするようになっている。

●サイバーレジリエンスの国際動向

サイバーレジリエンスに関連する世界の動向を見てみると、セキュリティを含むテクノロジー分野の標準等に関するアメリカの研究機関、NIST(National Institute of Standards and Technology:米国国立標準技術研究所)は、2021年にサイバーレジリエンスに関するドキュメントNIST SP 800-160 Vol.2 Rev.1 Developing Cyber-Resilient Systems を刊行している。

2022 年 5 月にドイツで G7 デジタル大臣会合が開催された際には、デジタルインフラのサイバーレジリエンスに関する共同宣言が採択され、同年 9 月には、欧州委員会がデジタル製品の安全性の確保やサプライチェーンリスクへの対応などを目的として、デジタル製品のサイバーセキュリティ対応を義務付ける「サイバーレジリエンス法(EU Cyber Resilience Act)」の草案が発表されてもいる。

また、日本の内閣サイバーセキュリティセンターが年次で公表する報告及び年次計画書である「サイバーセキュリティ2020」(2020 年公表)では、国全体・社会全体を守るための「レジリエンス向上」の重要性等について、計 3 箇所に言及または記載されているが、翌年の「サイバーセキュリティ2021」では計 8 箇所、さらに翌年の「サイバーセキュリティ2022」では計 9 箇所、今年 2023 年 7 月 4 日に公表されたばかりの「サイバーセキュリティ2023」では計 14 箇所に記載されている。

サイバーレジリエンスは、世界でもそして日本でもここ数年、サイバー脅威に対応するなかで注目されるようになり、その重要性が年を追うごとに高まっていると考えられる。

●長崎の数学好きの青年がプログラマーになるまで

今回、取材で協力を得たのは、株式会社日立ソリューションズ セキュリティソリューション事業部 企画本部 セキュリティマーケティング推進部 シニアエバンジェリスト Security CoE センタ長、扇 健一(おうぎ けんいち)である。

これほどサイバーレジリエンスについて話を聞くのにふさわしい人物もそういないだろう。以下の扇の略歴を見てほしい。

扇は長崎県出身。数学が一番の得意科目だった扇は、将来製造業大手に入社しモノづくりに取り組む将来の夢を描いていた。しかし当時、理系進学コースが高校になかったという理由で大学の商学部に入学、文系学部出身でもできるモノづくりは、と考えてソフトウェア開発の道を志し、日立ソリューションズの前身となる旧・日立ソフトウェアエンジニアリング株式会社(以下 日立ソフト)に入社した。電子マネーシステムの開発などに携わった扇にある日、現在に繋がる転機が訪れる。

●「秘文」誕生に立ち会って

入社以来所属していた部署の課長が、情報漏えい対策を目的とした暗号化製品開発のプロジェクトチームを立ち上げたのだ。暗号化製品とは「秘文」だった。1990 年代中ごろで、日本にまだファイアウォール製品も VPN も、それ以前にインターネットすら満足に普及していなかった時期だ。

セキュリティの分野で、はじめはファイアウォールなどの構築システムエンジニアとして、後に秘文開発および拡販のプロジェクトマネージャーとして、そして現在も担当するセキュリティ全般の拡販活動を通じて扇は、日本におけるセキュリティ市場の誕生から成長に深く関わっていく。

扇が特に能力を発揮したのは秘文の拡販だった。ソフトウェアである秘文を組織に導入するため、構築に携わったシステムエンジニアでなければ作れないであろう提案書を作成し、顧客に対面した。そして顧客のニーズを汲み取り、製品にフィードバックしつつ、カスタマイズも加え、周辺ネットワーク製品やログ収集製品と連携・検証し、顧客に提供していった。扇は、複数の製品を連携させることで、顧客のニーズにピッタリと合わせる複合ソリューションを検討し提案することにシステムエンジニアとして無上の幸せを感じたという。

秘文は 1990 年代中ごろから開発が始まり、フォルダに暗号化領域を設けたり、フロッピーディスクをソフトウェア的に無効化したりする機能などを提供し、金融機関を始めとする全国の企業に導入された。そして 2003 年の個人情報保護法制定、つづく 2005 年の保護法の施行によって、情報保護の需要がいっそう高まる。秘文の爆発的快進撃のはじまりである。

●エバンジェリストとしての取り組み

2010 年代中ごろ、扇は「(日立ソリューションズの)セキュリティ全体の拡販をやれ」という命令を受ける。そして扇は、既存プロダクトや製品だけではなく「制御システムのセキュリティ」「サイバー攻撃に対応する BCP(Business Continuity Plan:事業継続計画)」「ゼロトラストセキュリティ」など、開拓されていく新しい領域の研究と理解、そして社内や顧客へのその知見の共有・展開など、セキュリティ分野のエバンジェリストとして働くようになる。ゼロトラストセキュリティの取り組みでは、2021 年の超大型案件の導入に扇が貢献した。

そもそも ゼロトラストセキュリティとは、サプライチェーンにおけるリスク対策と同じくらい、言うは易しだが到達するのは難しいゴールだ。アプライアンスや機器をネットワークに設置して電源を入れれば OK というようなものでは全くない。

ゼロトラストセキュリティは、複数の先進ベンダーの提供する技術や製品を組み合わせ、顧客各社が抱える千差万別の業務やビジネス手順、セキュリティ課題を考慮して設計・構築・運用する必要がある。

近年「ゼロトラストセキュリティ」という言葉をよく耳にするようにはなったが「当社製品はゼロトラストセキュリティの〇〇の要素を満たします」といったものが少なくない。一方日立ソリューションズは、ゼロトラストセキュリティの導入において、コンサルティングによる課題の明確化から運用までトータルに支援する。

そして、ゼロトラストセキュリティを事業継続の観点を踏まえ強化したのが、2022年から新たに取り組んでいる「サイバーレジリエンス」である。

●日立ソリューションズの遺伝子

ここで、ゼロトラストセキュリティに取り組んで結果を出し、今新たにサイバーレジリエンスという新しいセキュリティに取り組む技術力、体力、チームワークの源泉に迫ってみよう。

日立ソリューションズは、旧・日立ソフトと、旧・株式会社日立システムアンドサービス(以下 日立システムアンドサービス)の 2 社が母体となって 2010 年に設立された。

秘文を開発していたのが前者の日立ソフトで、自社開発製品を中心にイノベーションやビジネスを生み出してきた。一方、日立システムアンドサービスは、どちらかというと海外製品の発掘を行い、アライアンスビジネスを拡大した。日本で初めて Juniper Networks 社製品を取り扱ったのも日立システムアンドサービスである。

●「担ぐ」のではなく「取り扱う」

日立ソリューションズは、扇が所属するセキュリティソリューション事業部のほか、スマートライフソリューション事業や、サステナブルシティビジネス事業など、計 6 つの事業部からなるが、セキュリティソリューション事業部が扱うセキュリティ商材だけで、その数 150 を超えている。

なぜこんなに数が多いのか。その理由は、たとえば EDR だけで 5 製品(Fortinet、Cylance、TrendMicro、VMware、CrowdStrike)など、同一カテゴリーに複数の製品を揃えているからだ。目的は同じでも製品ごとに個性や一長一短があり、その活かし方は顧客の要望によって変わってくる。売るよりも顧客の課題解決を優先する姿勢がうかがわれる。儲かりそうな製品を神輿のように「担ぐ」というよりは、複数の製品の長所と短所双方を冷静に見定めながら慎重に「取り扱う」という言葉がふさわしい。

製品選定と採用の際には、日立グループとして取り扱えるものかどうか、日立の品質基準で綿密な検証が行われる。そして取り扱い開始の際、主要な商材は保守サービスが設けられ、導入や運用開始後のトラブルや課題に対応する。「日本市場のお客さまが我々に求める品質のため」と扇は簡潔に語った。

セキュリティソリューション事業部は約 500 名体制。「開発」「サービス」「保守」「導入構築などのインテグレーション」「コンサルティング」「分析」「プリセールス」「プロモーション」など総合的機能を有し、ここからベンチャーが 3 社も 4 社もスピンアウトできるほど層の厚さがある。

たとえば同じ IDaaS 製品でも、単にシングルサインオンや多要素認証の道具として利用するのか、あるいはそうではなく、ゼロトラストセキュリティの構成要素のひとつとして活用するのか、やり方はさまざまだ。複数の製品を用いて、セキュリティ対策を導入し運用する場合、その方法は幾通りも存在する。そんなとき、顧客の業種や業務プロセス、課題等に合わせて、顧客にとっての最適解を提案できるのは、たとえば日立ソリューションズのような、自社開発セキュリティ製品を持ち、期待水準の高い顧客のインテグレーションを行い、世界の主要なセキュリティ製品の大半を検証し目利きしてきた経験を持つ企業だろう。

●想定外の事態が発生しても事業停止させない

通常、サイバーセキュリティを含む安全対策は、発生する恐れのある、あるいはかつて発生したことのある障害・事故・攻撃などを、事前に網羅的にリストアップし、それらの脅威が起こっても機能やサービスが損なわれないよう防護措置を施す。

ただし、さまざまな脅威の各段階に対し無限に防御しようとすると、現実的に設計ができなくなるから、過去に発生したことのある攻撃やその規模などにもとづき、例を挙げるなら「オフィス用の椅子の耐荷重は最大200キログラム」などと、発生する可能性のある「想定範囲内」で防御機能の設計と実装が行われる。

しかし、この考え方で問題になるのが、「想定を超えた」事態が発生したときに、機能やサービスが一挙に全停止してしまう最悪の事態が発生することである。

一方、サイバーレジリエンスの考え方の下では、想定を設けてその範囲内で 100 %の機能を保証するのではなく、たとえどんなことが起こったとしても、全機能停止のような事態の発生を避け、必要な機能を限定的にせよ維持しながら、できるだけ早く元の状態に復旧することを主眼にして、設計や組織作り、そしてその運用を行う。

先の例で説明するなら、たとえ壊れて傾いたとしても何とか椅子に座ることが継続できるよう設計するとしたら、それはレジリエンス的考え方に基づいたオフィス家具といえるだろう。

近年、新型コロナウィルス感染症拡大のようなパンデミックや、気候変動による自然災害、GDPR のような法規制、そして政情不安など、想定外の社会事象の影響が大きい。VUCA 時代(変化:Volatility、不確実:Uncertain、複雑:Complexity、曖昧:Ambiguity の頭文字をとった略語)などとも呼ばれる現在、サイバーに限らずレジリエンスの考え方には説得力がある。

●事故発生が常態

今回の取材に伴って、扇へのインタビューとは別に、レジリエンスをテーマにしたオンラインの公開資料や、さまざまな書籍に目を通す機会を持った。

そこで印象に残ったのが、大規模事故の調査等に関わった組織社会学者 Charles Perrow が 1984 年に提唱した、先端科学技術によって駆動するシステムや施設等においては、多数の要素の複雑な繋がりや関係性によって事故が発生・拡大し、それがノーマルな状態であるという考え方(Normal Accident Theory)だった。イギリスの安全学者の James Reason は、そのような事故は組織の中のさまざまなレベルに原因が複数存在することで発生するという意味で「組織事故(Organizational Accidents)」と呼んだ。

事故が起きることはむしろ「正常」であり、その原因は組織そのものにあり、防ぐことができない。この絶望的な認識はレジリエンスの考え方へとつながっていく。

攻撃被害と事故をまったく同列で語ることはできないが、そもそもサイバー攻撃とは、設計者や開発者、サービス提供企業の「想定外」を、攻撃者による巧妙な手法で長い時間をかけ探し出すことによって行われる(APT:Advanced Persistent Threat など)。また、ユーザー企業などそれに備える側は、前の年に公開されたパッチをあてることすら満足にできていないといった、組織的あるいは業界的な運用課題を抱えており、こう考えればレジリエンスは、現代のサイバーセキュリティの課題にも適合する。

●日立ソリューションズ セキュリティサイバーレジリエンス本部設立

セキュリティサイバーレジリエンス本部の設立に先立って、2022 年、サイバーレジリエンス推進センタが日立ソリューションズに設けられた。推進センタのワーキンググループが最初に取り組んだひとつが「NIST SP 800-160 Vol.2 Rev.1」の理解と、それにもとづく既存製品やサービスの再整理、組織体制の棚卸、足りない技術や商材のリストアップだった。

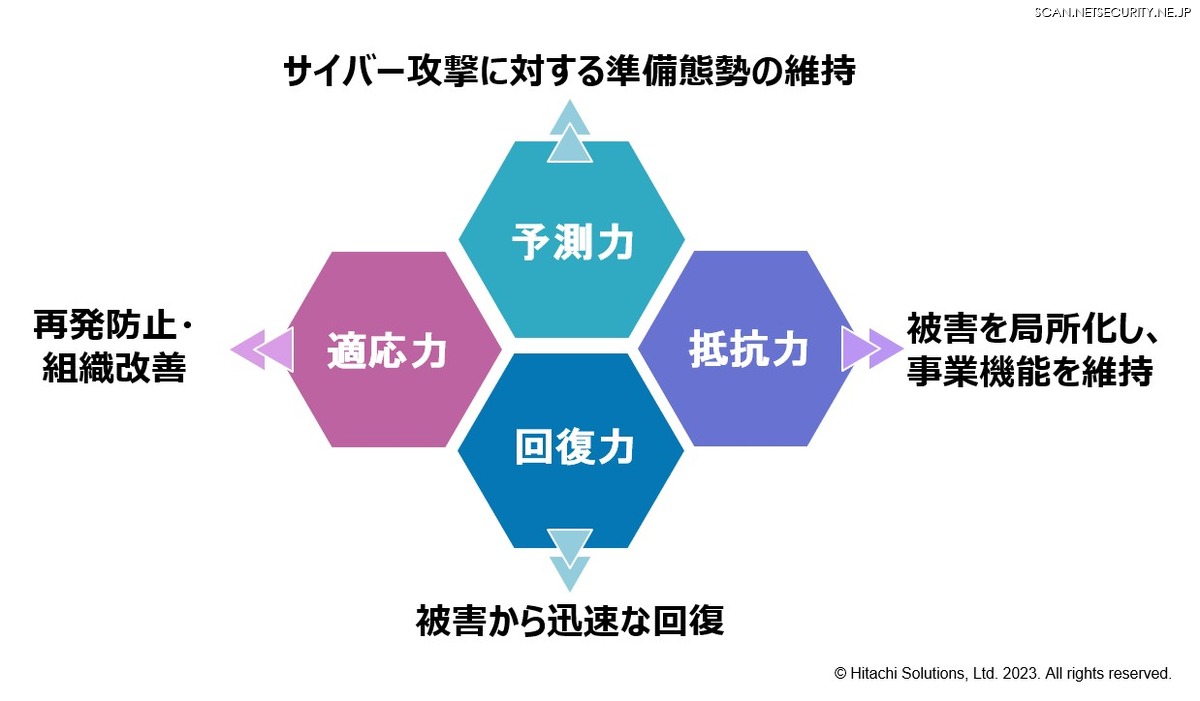

レジリエンスを具現化するために必要な 4 つの能力としてNIST(米国国立標準技術研究所)はSP 800-160 Vol.2 Rev.1の中で「予測力」「抵抗力」「回復力」「適応力」を定義している。ここからは、これら 4 つの力を個別に詳しく見ていこう。

サイバーレジリエンス 4 つの能力

・予測力

・抵抗力

・回復力

・適応力

●情報に基づき攻撃に対して準備する「予測力」

「予測力」は、「脆弱性・脅威情報にもとづいてサイバー攻撃に対する準備と態勢維持を遂行する力」と定義され、日立ソリューションズが提供する「サイバーレジリエンスソリューション」では主な技術要素として「計画」「リスク評価」「システム健全性維持」「セキュリティ設計」の 4 要素を挙げている。

「予測力」技術要素

・計画

・リスク評価

・システム健全性維持

・セキュリティ設計

そのうち「システム健全性維持」は、「CSPM(Cloud Security Posture Management)」「SSPM(SaaS Security Posture Management)」「資産洗い出し」「UEM(Unified Endpoint Management)」「脆弱性管理」「NPM(Network Performance Monitor)」「脅威インテリジェンス」「ASM(Attack Surface Management)」「重要データ洗い出し」「ハニーポット/ネット」の計 10 件の「システム技術要素」から構成される。

CSPM のソリューション例として、パブリッククラウドのセキュリティ設定を監査し、セキュリティリスクが発生しやすいクラウド環境を分析する「Palo Alto Networks Prisma Cloud」やパブリッククラウド上のシステムやサービスのセキュリティリスクをまとめて検出する「Orca Security」、そして企業内のIaaS/PaaS環境の利用状況やセキュリティリスクを可視化し、情報セキュリティガバナンスを強化する「クラウドワークロードセキュリティサービス」がマッピングされている(ちなみに「クラウドワークロードセキュリティサービス」は日立ソリューションズの自社サービス)。

ASM は企業が外部公開しているIT資産の脆弱性を外部から探索し、脆弱性を診断するソリューションだが、2023年5月に経済産業省から導入ガイダンスが発表されるなど、注目を集めている技術だ。

企業の特長のところで書いたことのくり返しになるが、先端領域やニッチなカテゴリーをのぞけばほとんどの技術要素の項目で 2 つ以上の製品が提供されている。

●被害を局所化し事業継続を遂行する「抵抗力」

つづいて「抵抗力」は、「サイバー攻撃の被害を局所化・最小化して事業継続」と定義され、主な技術要素として「検知・防御」「ダメージ局所化」「権限の最小化」の 3 要素を挙げている。

「抵抗力」技術要素

・検知・防御

・ダメージ局所化

・権限の最小化

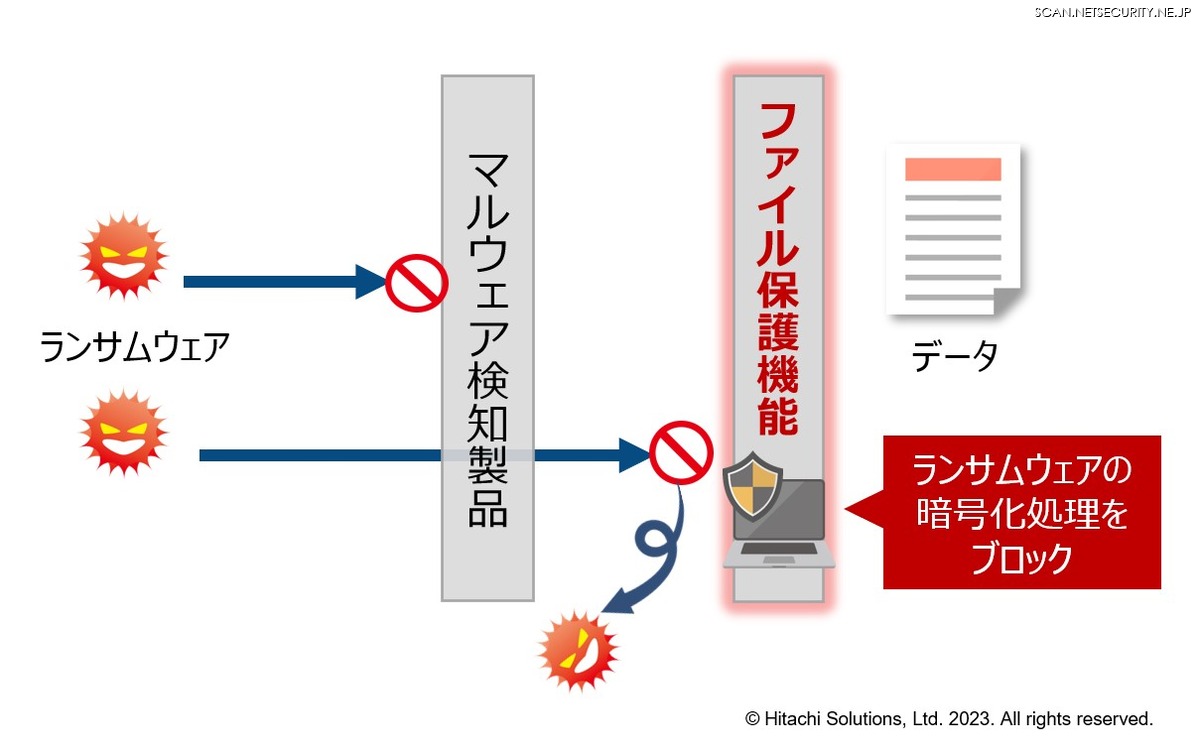

抵抗力の主なソリューションとしては、マルウェアの侵害検知・防御を行う「EPP(Endpoint Protection Platform)/EDR(Endpoint Detection and Response)」、さまざまな製品/サービスと連携し、脅威を自動検知、早期対応する「XDR(Extended Detection and Response)」、機密情報を保護する「ファイル保護」、ランサムウェアが容易に拡散しないように被害を局所化する「セグメンテーション」などがある。

ファイル保護は秘文の機能で提供している。万が一、ランサムウェアがマルウェア対策製品をすり抜けたとしても、ランサムウェアによるファイルの暗号化処理をブロックし、ランサムウェアの被害を防止するという仕組みだ。

●被害が発生しても速やかに事業を元通りにする「回復力」

3 番目の「回復力」は「サイバー攻撃の被害を受けても事業を素早く回復」と定義され、技術要素としては「復旧・対応」である。

「回復力」技術要素

・復旧・対応

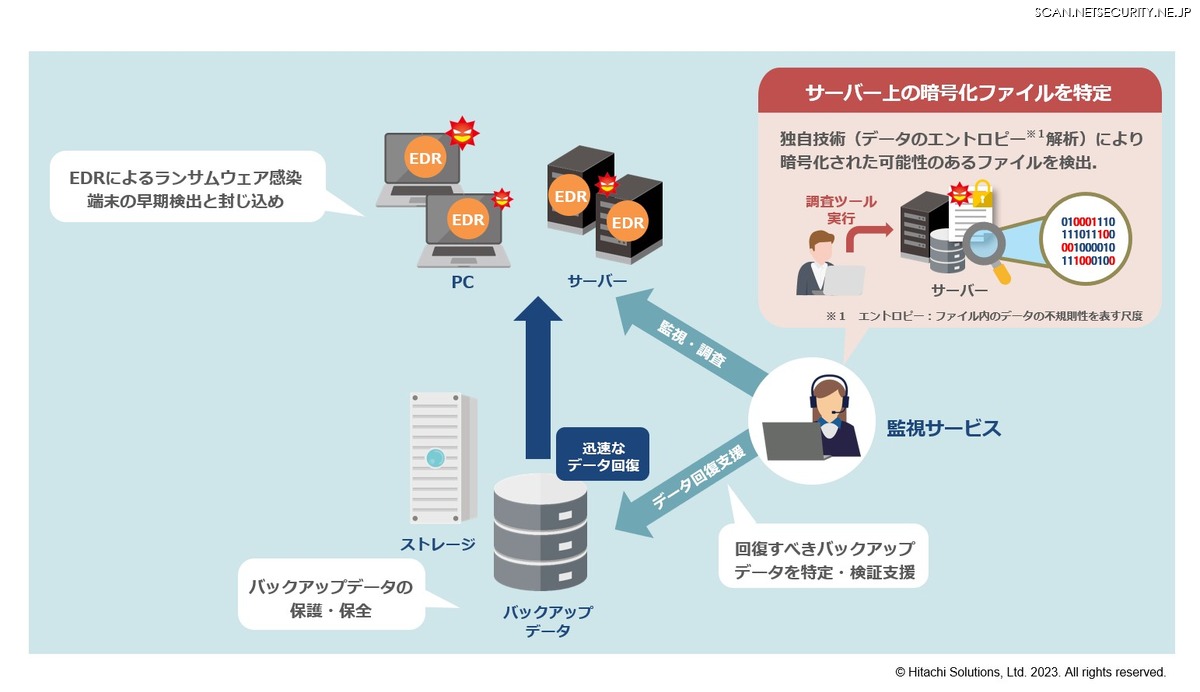

主なソリューションとして、EDR製品の運用を代行し、インシデントの監視からインシデント発生時の対応支援まで行う「MDRサービス」や、ランサムウェア被害から迅速に事業を復旧する「データ回復ソリューション」がある。

最近のランサムウェアはバックアップシステムを狙うものも増えており、単純にデータのバックアップを取っておけばよいわけではない。日立ソリューションズのデータ回復ソリューションは、独自技術を活用した調査ツールを用いて被害ファイルを特定し、回復が必要なデータを絞り込むことで、ランサムウェア被害からの事業復旧までの時間削減を支援する。

●環境の変化を予測して事業継続する「適応力」

サイバーレジリエンス 4 つの能力の最後の「適応力」は、「技術、組織、脅威の変化を予測して事業が継続できるように対応」と定義され、主な技術要素として「態勢改善」「教育」「訓練」の3 要素を挙げている。

「適応力」技術要素

・態勢改善

・教育

・訓練

主なソリューションとしては、セキュリティのエキスパートで構成されるレッドチームが擬似マルウェアや攻撃シミュレーションを用いてセキュリティ脅威とリスクを可視化する「標的型攻撃対策評価」、インシデントを疑似体験する演習を通じて、組織的なサイバーインシデント対応能力を向上させる「サイバーインシデント対応演習」、疑似的な標的型メールにより従業員のセキュリティ意識を向上させる「標的型メール訓練」、サイバーレジリエンスの基礎知識習得からインシデント対応に必要なスキルを高める「サイバーレジリエンス教育」がある。

●サイバーレジリエンス:ランサムウェア攻撃のケーススタディ

本稿の冒頭で、同種のランサムウェアに感染しても、その被害の程度や事業へのインパクトは企業や組織によって異なるが、その差は何かという問いかけをした。

警察庁が2023年に公表した「令和4年におけるサイバー空間をめぐる脅威の情勢等について」によれば、警察庁に報告されたランサムウェアによる被害件数は 230 件だが、復旧までに要した期間をみると「即時から 1 週間未満」が 26 %、「1 ヶ月以上 2 ヶ月未満」が 16 %、「2 ヶ月以上」が 11 %、「(調査に回答した時点で)まだ復旧できていない」が 22 %と、同じランサムウェア被害でも、組織ごとに「その後」がそれぞれ異なっている。

このそれぞれの違いのうち、より企業経営によい影響を与える方を、コントロールして組織にもたらそうとする、あるいは高い再現性でサービスとして提供するのが日立ソリューションズのサイバーレジリエンスソリューションといえるだろう。

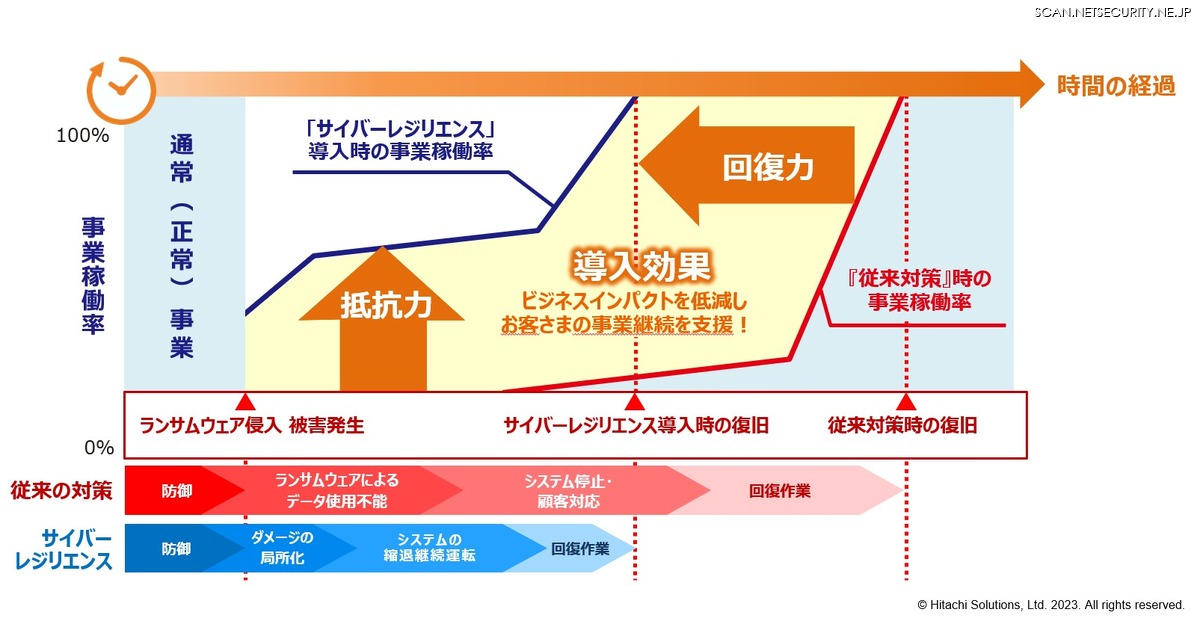

たとえランサムウェア攻撃を受けても、長期間機能(事業)が停止する事態の発生を避け、限定的にせよ機能(事業)を維持しながら、できるだけ早く元の状態に復旧するケーススタディとして、ランサムウェアの脅威へのサイバーレジリエンスの応用例を扇は説明してくれた。

すなわち、ランサムウェア攻撃によって大きな被害を被った企業に共通する課題には、「ITインフラや業務システムの停止が事業操業に影響している」「複数のサーバーやPCが被害に遭っている」「VPN等の接続ポイントの脆弱性への攻撃が発端となっている」「サプライチェーンへの攻撃が発端となっている」「バックアップシステムも被害にあっている」などが存在する。

それぞれの課題に対し、たとえばサイバー攻撃に対応した BCP 策定や、ランサムウェアによる暗号化被害を拡散させないためのマイクロセグメンテーション、 XDR、VPN 機器などのアタックサーフェス全体の脆弱性を管理する ASM など、それぞれの技術要素がマッピングされている。なお、必ずしもこの対策は「ランサムウェア攻撃対策」に特化してはいない。あくまでサイバーレジリエンス応用例である。

これらは既存製品を単にマッピングしているだけではない。たとえば、サイバーレジリエンスソリューション提供開始にあたって、分析能力の高い製品の必要性から、新規に OpenXDR プラットフォームと呼ばれる StellaCyber が追加されている。また、既存 MDR サービスの検知対象にバックアップサーバーを追加し、堅牢なバックアップの仕組みを提供する Rubrik との連動を想定して、データ回復を支援するソリューションとして組み上げている。

このようにして、冒頭に挙げた、セキュリティインシデント発生時に被害を低減しつつ、早急なシステム復旧を達成しようとする。

インシデント発生からの時間経過を横軸に、当該事業の稼働率を縦軸にとった下記グラフを参照いただきたい。たとえ着弾し被害が発生しても事業稼働率を下げない力が「抵抗力」であり、復旧までの時間を短縮する力が「回復力」であると、ここで明確に定義されている。

●まとめ:獲得すべき組織力「サイバーレジリエンス」

情報セキュリティからサイバーセキュリティへと至る四半世紀の歴史や、日立ソリューションズの沿革など、長文となった本稿だが、サイバーレジリエンスという概念の前提のそのまた前提にまで言及する必要があったためであり御容赦いただきたい。

DX(デジタルトランスフォーメーション)時代、企業の多くは先端技術を用いた複雑なシステムを活用することで事業を行う機会が増えていく。そこではさまざまな要素が複雑に関連しあうことで「組織事故」的にサイバー攻撃被害が起こることがノーマルな状態であるという意識は持っておいた方がよい。

この前提を踏まえたとき、サイバーレジリエンスは、組織がめざすセキュリティ運用の方法や目的、そして獲得すべき組織力として注目すべき考え方である。いずれ、ごく一般的な概念になるだろう。

参考文献「科学技術の失敗から学ぶということ: リスクとレジリエンスの時代に向けて」寿楽浩太著 2020年 オーム社刊

「レジリエンス復活力 あらゆるシステムの破綻と回復を分けるものは何か」アンドリュー・ゾッリ、アン・マリー・ヒーリー著 2013年 東京ダイヤモンド社刊

![[インタビュー] ランサムウェア身代金交渉人の告白:前編「誰かが犯罪者と話さなければならない」 画像](/imgs/p/2w5IdCqve0mMIzS4K5kC-28IDAerBQQDAgEA/35638.png)

![[インタビュー] ランサムウェア身代金交渉人の告白:後編「修羅場の交渉マニュアル」 画像](/imgs/p/2w5IdCqve0mMIzS4K5kC-28IDAerBQQDAgEA/35669.png)