- 注目検索ワード

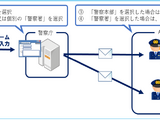

日本IBMは、ランサムウェアへの感染を狙った攻撃が12月に入っても引き続き行われていることをTokyo SOCにおいて確認しているとして、注意を呼びかけている。

幸いなことに、これらの履歴書の情報はほとんどの場合少なくとも 10 年前のものだが、それでも個人情報が多く含まれていることには変わりない。

大英図書館には多くの個性がある。独特の複雑な役割分担があり、それは法律で独自に規制されている。別の見方をすれば、ITインフラストラクチャは古くから確立されたコアサービスとの間でリソースを奪い合い、しばしば失敗するという点で、国やその他の大規模な組織の典型である。大英図書館の状況も、うまくいかないことの壮大な例にすぎない。

興味深い研究発表として、イスラエル工科大学やコーネル工科大学などの研究者は、OpenAI の ChatGPT や Google の Gemini など、生成 AI を活用する AI アプリケーションを標的としたゼロクリックワーム「Morris II」を開発し、ユーザーの個人情報の窃取に成功したことを発表しました。

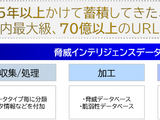

新しい暴力の形としてノン・ステート・ウォーが増えている。ハッキングやデジタル影響工作など新しい攻撃方法が幅広く用いられており、全領域での戦いとなっている。そして、戦闘の担い手の多くは民間企業である。日本も例外ではない。日本は軍事に関しては敏感だがそれ以外は寛容だ。

![AI アプリ標的 ゼロクリックワーム開発/北 韓国半導体企業へ攻撃/米司法省 APT31 メンバー訴追 ほか [Scan PREMIUM Monthly Executive Summary 2024年3月度] 画像](/imgs/std_m/44553.jpg)

![人気連載 Scan PREMIUM Monthly Executive Summary の岩{丼}先生の著作にサインいただきました [Scan PREMIUM 創刊25周年記念キャンペーン 読者特典] 画像](/imgs/std_m/43329.jpg)