2011年10月9日に、ドイツの有名なコンピュータクラブであるカオス・コンピューター・クラブ(CCC)が、ドイツ政府により作成されたとするマルウエアを在野で発見したと発表し話題になっている。さっそく、ドイツとアメリカで活躍している専門家に取材した。

2011年10月9日に、ドイツの有名なコンピュータクラブであるカオス・コンピューター・クラブ(CCC)が、ドイツ政府により作成されたとするマルウエアを在野で発見したと発表し話題になっている。さっそく、ドイツとアメリカで活躍している専門家に取材した。CCCは、1981年に創設された歴史の長い「ハッカー」クラブでメンバーの数も多く、カオス・コンピューター・コングレスというハッカーコンファレンスを毎年開催することでも有名だ。

今回発表されたマルウエアは、「連邦トロジャン(Bundestrojaner)」あるいはコードの中にあった「C3PO-r2d2-POE」というストリングから「R2D2」と呼ばれている。ドイツ政府によるマルウエアは数年前にも話題になっているが、CCCはバイナリ解析も行なっており、今回、その存在だけでなく機能も明らかになった。

CCCによると、このマルウエアは、Skypeでの会話の盗聴、キーロガー、ユーザーのオンライン行動のモニターが可能であり、また、リモートからプログラムをダウンロードしてインストールするトロイの木馬機能、マイクやカメラなどのハードウエアをオンにする機能を持っているそうだ。また、Sophos Security の Graham Cluley氏のブログによると、MSNメッセンジャー、Yahooメッセンジャーを盗聴、スクリーンショットのキャプチャなどもできるそうだ。どうやら立派なバックドアのようだ。

さて、このマルウエアにつき、論議されている点がいくつかある。

論点1:政府や司法・警察などによるこうしたマルウエアの使用は合法なのか?

2007年にドイツ政府は、マルウエアを犯罪捜査に利用すると発表している。ドイツでは犯罪捜査に盗聴を行うことは合法であるが、2008年、ドイツの連邦憲法裁判所(Bundesverfassungsgericht)は、電話でなくPCの盗聴について、「VoIPテレコミュニケーションを盗聴するのは合法であるが、その他については非合法」と、市民のコンピューターにマルウエアを使用することはVoIP盗聴以外は違憲と判断している。ということは、このマルウエアは非合法ということになる。

論点2:このマルウエア、本当にドイツ政府が制作してリリースしたのか?

ここは大きく意見が分かれている。CCCは、マルウエアがドイツ政府によって作成されたと明言している。しかし、ドイツの Hildesheim 市に本社を持つ DN-Systems Enterprise Internet Solutions 社の CTO である Lukas Grunwald 氏は「ドイツ政府が制作したのではない」と筆者のメールインタビューに答えた。Grunwald 氏は RFDump の製作者で、米国、ヨーロッパのセキュリティ事情に詳しい。彼は「このマルウエアの存在は3年前ほどに製作元の企業のリークによって存在を知って」おり「DigiTask社 (http://www.digitask.de/) が販売元だ」と語ってくれた。

この話には、WikiLeaksの裏付けがある。WikiLeaks は2008年1月24日、DigiTask 社が ドイツのバイエルン州に対して、マルウエアの価格、ライセンス形態、機能や技術の仔細を提示した書類及び、バイエルン州司法局と検察局との間で、このプログラムのコストとライセンスをどのように分担するかを相談していたことを示す書類を発表している。

実際に10月11日、ドイツの海外向け放送局の DW-World.de は、DigiTask 社のスポークスパーソンから「(CCCが発表したマルウエアは)我社が2007年にバイエルン州当局に販売したものである」という確認をとっている。DW-World.de はまた、バイエルン州、バーデン=ヴュルテンベルク州、ブランデンブルグ州、シュレースヴィッヒ・ホルシュタイン州、ニーダーザクセン州などのドイツ州警察が、マルウエアを使用して犯罪捜査を行なっていることを認めていると報道している。

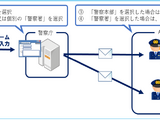

CCCは「(マルウエアの)通信データは全て、検知を免れるために米国にあるデータセンターのサーバーを経由している」とプレスリリースで発表しているが、F-Secure 社のチーフ・リサーチ・オフィサーである Mikko Hypponen 氏によると、83.236.140.90 と 207.158.22.134 の IPアドレスを含むサーバーとコンタクトするそうで、83.236.140.90 はドイツのヘッセン州、207.158.22.134 は米国(あるいは匿名IP)だ。

一方、ドイツ連邦政府の広報担当者、Steffen Seibert 氏は Twitter で「BKA (Bundeskriminalamt、連邦刑事局)は CCC が発表したトロイの木馬を使用していない。(そのため) 『連邦トロジャン』ではない」 また、「首相はCCCのレポートを真剣に受け止めており、連邦、地方政府はその使用について迅速に確認を取る。BKAは否定している」との声明を出している。

論点3:CCCはどのようにこのマルウエアを手に入れたのだろうか?

マルウエアは、Patrick Schladt 氏というドイツの弁護士の顧客のコンピューターで見つかっているそうだ。Schladt 氏は、その顧客が、ミュンヘン空港の税関でラップトップを押収され、その際にインストールされたとしている。

連邦内務省は、CCC が発表したマルウエアについて、BKA は関連していないと明言しているが、BKA 以外の連邦政府の部局は関連しているのだろうか? もしSchladt 氏のクライアントの主張、税関でインストールされたということが本当だとすると、税関が関連していることになる。

論点4:このマルウエア、技術的にはどの程度の出来か?

Grunwald 氏は、このマルウエアの出来具合と技術水準に関して、「(サイバークライムで有名な)Russian Business Network などと比べると出来はお粗末だ。自己消滅するなど、もっとプロフェッショナルなものが沢山ある」と言っているが、その通りのようだ。

CCCの分析でも、「コマンドサーバーとマルウエア間の通信の認証はいい加減なもので、第三者がこのマルウエアを乗っ取る事ができるだけでなく、ある程度のスキルがあれば逆にコマンド・サーバーに偽のデータをアップロードしたり、捜査当局のネットワークを逆攻撃するチャンネルに使用できる」と言っており、いろんな意味でトホホなプログラムであることは確かだ。

※この記事は全文を掲載しました

(米国 笠原利香)

Chaos Computer Club analyzes government malware(CCC)

http://www.ccc.de/en/updates/2011/staatstrojaner

German 'Government' R2D2 Trojan FAQ(Sophos)

http://nakedsecurity.sophos.com/2011/10/10/german-government-r2d2-trojan-faq/

Data Protection in Germany II: Recent decisions on onlinesearching of computers, automatic number plate recognition and data retention(Computer Law & Security Review)

http://www.jura.uni-passau.de/fileadmin/dateien/fakultaeten/jura/lehrstuehle/hornung/Hornung___Schnabel__Data_protection_in_Germany_II__CLSR_2009__115.pdf

German company behind government spyware admits sale to Bavaria(DW-World.de)

http://www.dw-world.de/dw/article/0,,15453150,00.html

Several German states admit to use of controversial spy software(DW-World.de)

http://www.dw-world.de/dw/article/0,,15449054,00.html

ドイツ連邦政府広報 Steffen Seibert 氏 Twitter

https://twitter.com/#!/RegSprecher

Skype and SSL Interception letters - Bavaria - Digitask(WikiLeaks)

http://wikileaks.org/wiki/Skype_and_SSL_Interception_letters_-_Bavaria_-_Digitask

政府によるものとおぼしきバックドアを発見(「R2D2ケース」)(エフセキュアブログ)

http://blog.f-secure.jp/archives/50632062.html

![人気連載 Scan PREMIUM Monthly Executive Summary の岩{丼}先生の著作にサインいただきました [Scan PREMIUM 創刊25周年記念キャンペーン 読者特典] 画像](/imgs/std_m/43329.jpg)